أبحاث سوق الأمن السيبراني في القرن الحادي والعشرين

حماية بنيتنا التحتية

مع تزايد الأهمية العالمية ودمج أجهزة الكمبيوتر في جميع جوانب المساعي البشرية، انتشرت الجرائم السيبرانية وتشكل الآن خطرًا جسيمًا على السكان والأمم والحكومات والشركات والبنى التحتية الحيوية. تشير التقديرات إلى أن النشاط الإجرامي الناتج عن الإنترنت يكلف الاقتصاد العالمي ما يزيد عن $400 مليار سنويًا. 1 السعر النقدي والمخاطر المحتملة ل ومن المؤكد أن الجرائم السيبرانية سوف تستمر في النمو إذا تركت دون رادع.

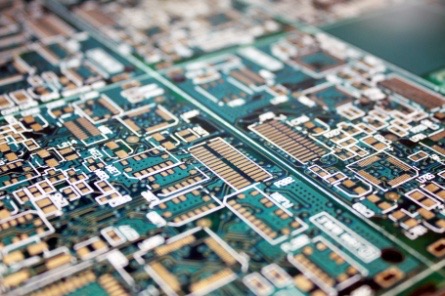

ربما تكون الهجمات على البنية التحتية للطاقة لدينا هي الأكثر خطورة. بدأ بواسطة نشطاء القرصنةوالحكومات المتناحرة، والدول المارقة، والفصائل شبه الدينية، منفردة أو جنبًا إلى جنب، تتزايد الهجمات الحاسوبية، وفي بعض الحالات تنجح في اختراق محيط تحصينات البنية التحتية التي عفا عليها الزمن أو غير كافية في كثير من الأحيان. إن الآثار المترتبة على هذه الجهود الإجرامية تنذر بالسوء. تخيل أن مرافق معالجة المياه، وخطوط أنابيب الطاقة، والاتصالات، وأنظمة الأقمار الصناعية، والمؤسسات المصرفية، ومحطات الطاقة يتم تعطيلها أو حتى تدميرها بسبب الهجمات السيبرانية. ويمكن أن تؤدي العواقب المترتبة على مثل هذه التوغلات إلى إثارة القلق وحتى الفوضى بين السكان المتضررين، في حين تضعف الاقتصادات وتتضرر بشكل خطير.

في كل لحظة، يصبح أولئك الذين يقفون وراء هذا الإجرام السيبراني المزدهر أكثر تقدمًا من الناحية التكنولوجية ويبحثون عن طرق لتعطيل أنظمة البنية التحتية الحيوية وتخريبها وتعريضها للخطر في أعمال التجسس والمناورة السياسية والإرهاب والحرب المباشرة. في عام 2013 وحده، أبلغ مسؤولو الأمن الداخلي في الولايات المتحدة عن 256 حادثة لمحاولة ارتكاب جرائم إلكترونية استهدفت البنية التحتية الحيوية، وتركزت معظمها في قطاع الطاقة. 2 وذهب وزير الدفاع السابق ليون بانيتا إلى حد الزعم بأن الولايات المتحدة تواجه تهديداً أشار إليه باسم "بيرل هاربر السيبراني"، و"لحظة ما قبل الحادي عشر من سبتمبر". لقد رسم صورة قاتمة لإمدادات المياه التي يحتمل أن تكون ملوثة، وانقطاع التيار الكهربائي المترامي الأطراف، وخروج القطارات عن مسارها بالقوة.3

هناك طرق لا تعد ولا تحصى لتنفيذ الهجمات الإلكترونية بما في ذلك البرامج الضارة والفيروسات والديدان وبرامج التجسس وهجمات كلمات المرور والتطفلات العنيفة وهجمات حجب الخدمة (DoS). يمكن أن تؤدي أساليب الهجوم السيبراني هذه إلى زيادة التحميل على أنظمة الحماية للبنية التحتية الحيوية أو إصابتها، مما يسهل اختراقها. قد يتم تعطيل أنظمة الدفاع والبنى التحتية المستهدفة أو حتى تدميرها إذا لم يتم تحديد وإحباط منهجيات الهجوم ومرتكبي الجرائم السيبرانية بشكل صحيح.

في 12 فبرايرذ، 2013، أصدر الرئيس الأمريكي باراك أوباما الأمر التنفيذي رقم 13636، "تحسين الأمن السيبراني للبنية التحتية الحيوية والذي ينص على أن "إن سياسة الولايات المتحدة هي تعزيز أمن ومرونة البنية التحتية الحيوية للأمة والحفاظ على بيئة إلكترونية تشجع الكفاءة والابتكار والازدهار الاقتصادي مع تعزيز السلامة والأمن، سرية الأعمال والخصوصية والحريات المدنية."4

أدى هذا الأمر إلى إنشاء إطار عمل للأمن السيبراني مصمم لمساعدة المنظمات في التعامل مع قضايا الجرائم السيبرانية. وقد ركز هذا الجهد المشترك بين القطاع الخاص والحكومة على إنشاء لغة موحدة للتواصل وعلى طرق منخفضة التكلفة لتنفيذ تدابير فعالة للأمن السيبراني. لم يتم سن لوائح مباشرة تتعلق بالأمر التنفيذي رقم 13636.

وأمر الرئيس أوباما نيست، المعهد الوطني للمعايير والتكنولوجيا للعمل مع المؤسسات والشركات المتأثرة بشكل مباشر بالأمر التنفيذي بغرض إنشاء خطة تطوعية مصممة لتقليل مخاطر الجرائم الإلكترونية على البنية التحتية الحيوية للبلاد. وقد تم بذل كل هذه الجهود من أجل توحيد المعايير والإجراءات في قطاع متنوع من القطاعات ووضع مبادئ توجيهية يمكن تنفيذها بسرعة. وتحقيقًا لهذه الغاية، تم أيضًا تشجيع التواصل والتعاون بين الصناعات. كشفت NIST عن المسودة الأولى للإطار في فبراير من عام 2014 إلى جانب خريطة الطريق المصاحبة التي كشفت عن الاتجاه المستقبلي المقصود للمعهد للإطار.

وكما هو متوقع، فإن الجهود المبذولة للحد من الجرائم السيبرانية، والنشاط القرصنة الإلكترونية، وأنشطة الإرهاب السيبراني، والحرب السيبرانية، تنطوي على شبكة موسعة من الوكالات الحكومية ومصالح القطاع الخاص. ومن بين هذه NERC، مؤسسة موثوقية الكهرباء في أمريكا الشمالية. NERC هو "وهي هيئة تنظيمية دولية غير ربحية تتمثل مهمتها في ضمان موثوقية نظام الطاقة السائبة في أمريكا الشمالية. 5 نظرًا لأنها مسؤولة عن الولايات المتحدة وكندا وجزء من ولاية باجا كاليفورنيا بالمكسيك، تقوم NERC بإنشاء معايير الموثوقية وتنفيذها. كما أنها تشارك في تدريب وإصدار الشهادات للعاملين في الصناعة.

ال سيبك (لجنة حماية البنية التحتية الحيوية) تعمل تحت مظلة NERC. وهي مكونة من خبراء في مجال الأمن السيبراني والعمليات والأمن المادي من الصناعة. ويضم أيضًا المجلس التنسيقي لقطاع الكهرباء الفرعي (ESCC) والتي تعمل جنبًا إلى جنب مع الحكومة الفيدرالية لتطوير المفاهيم والموارد المصممة لحماية البنية التحتية الحيوية وتسريع تبادل المعلومات الحيوية المتعلقة بنقاط الضعف المنهجية المحددة.

يتم الإشراف على NERC من قبل FERC، اللجنة الفيدرالية لتنظيم الطاقة. FERC "هي وكالة مستقلة تنظم نقل الكهرباء والغاز الطبيعي والنفط بين الولايات. تقوم FERC أيضًا بمراجعة مقترحات بناء محطات الغاز الطبيعي المسال وخطوط أنابيب الغاز الطبيعي بين الولايات بالإضافة إلى ترخيص مشاريع الطاقة الكهرومائية. "6 في عام 2005، منح قانون سياسة الطاقة مزيدًا من المسؤوليات إلى FERC بما في ذلك تعزيز سلامة البنية التحتية والموثوقية والأمن.

طلب الرئيس أوباما، أثناء حديثه في جامعة ستانفورد في فبراير من عام 2015، أن تتعاون حكومة الولايات المتحدة والقطاع التقني في مكافحة الجرائم الإلكترونية. السعي لاستعادة الشعور بالثقة بعد تسريبات إدوارد سنودن المتعلقة بإدارة الأمن القومي (وكالة الأمن القومي), واعترف الرئيس أوباما بأن الكثير من البنية التحتية الحيوية وشبكات الكمبيوتر في البلاد موجودة في القطاع الخاص، مما يستلزم الجهد المشترك المقترح. وشدد أيضًا على حقيقة أن الحكومة غالبًا ما تكون أول من يتلقى المعلومات المتعلقة بتهديدات الأمن السيبراني، مما يعزز فوائد الجهد الموحد لمكافحة التهديدات. ربما كانت كلمات الرئيس مدفوعة بالهجمات الأخيرة التي يعتقد أن كوريا الشمالية هي التي ارتكبتها. بالإضافة إلى ذلك، شهد شهر يناير أنشطة قرصنة شملت القيادة المركزية الأمريكية وتويتر ويوتيوب ارتكبها المتعاطفون مع تنظيم الدولة الإسلامية في الشبكة الجهادية. 7 تعرضت شركات Home Depot وJP Morgan Chase وAnthem أيضًا لحوادث اختراق مؤخرًا.

كشف المستشارون الرئيسيون للرئيس عن إنشاء ثلاث مجموعات جديدة للأمن السيبراني. ويأتي ذلك في أعقاب أمر تنفيذي جديد يعزز قدرة بنك الاحتياطي الفيدرالي على جمع المعلومات بين القطاع الخاص والحكومة. وتشمل الكيانات الافتتاحية مجموعة الاستجابة السيبرانية، ومركز تكامل استخبارات التهديدات السيبرانية، والمركز الوطني للأمن السيبراني وتكامل الاتصالات. وسيشهد المستقبل أيضا التطوير المستمر لل ISAO (منظمات تبادل المعلومات والتحليل) التي ينبغي أن تسهل إلى حد كبير تجميع معلومات الأمن السيبراني الهامة.

المحركات الرئيسية للامتثال NERC

كان لمعايير موثوقية NERC تأثير لا يمحى على شركات الطاقة. وبينما تعالج الكيانات داخل قطاع الطاقة التنفيذ الإلزامي لهذه المعايير الجديدة، تختلف الدوافع الرئيسية للامتثال وسن القوانين، اعتمادًا على حجم الشركات المتضررة، والمواقف في C Suite، والضغط من المساهمين، والتأثير الخارجي للبائعين. تواصل NERC تسهيل تدريب وإصدار الشهادات لمحترفي الأمن المهمين في محاولة لتعزيز مهارات النطاق العريض عبر النظام الأساسي وتأكيد بصمة الأمن السيبراني داخل نظام الطاقة بالجملة. ومع نمو القدرات التقنية لمجرمي الإنترنت، يجب على أولئك المكلفين بحماية البنية التحتية للطاقة الضعيفة لدينا أن يظلوا متقدمين بخطوة من خلال التواصل بين الصناعات ومن خلال التعاون مع NERC والوكالات الحكومية ذات الصلة.

NERC CIPs

يساعد الامتثال لـ NERC CIPs المرافق في تطوير جداول الأعمال والبروتوكولات الأمنية للدفاع عن أصول البنية التحتية المهمة من الهجمات السيبرانية وانقطاع الخدمة. حماية البنية التحتية الحيوية (CIP) تحدد المعايير المتطلبات الأساسية للامتثال وتضمن أن أنظمة الطاقة السائبة تحافظ على الموثوقية. إن التقدم التكنولوجي السريع والقدرات المتصاعدة للمهاجمين السيبرانيين تجعل الامتثال أكثر صعوبة وأهمية. الآن في التكامل الخامس (الإصدار 5)، تساعد معايير CIPs في تحديد الأصول المهمة للشركة وتساعد في تحديد الأشخاص المتصلين بتلك الأصول والكيانات التي يمكنها الوصول إليها. تشمل NERC CIPs الحماية المنطقية، والأمن المادي، والتحكم في إدارة الأمن. تتناول الخطوتان 8 و9 الاستجابة الفعالة للأمن السيبراني والتعافي من الكوارث.

وعلى الرغم من هذه المعايير واللوائح، يشعر البعض أنه لم يتم بذل ما يكفي من الجهود. تطرح أسئلة؛ هل الامتثال البسيط كافٍ؟ هل يوفر بالفعل الأمن والحماية اللازمين الذي تتطلبه البنية التحتية الأساسية للطاقة لدينا في القرن الواحد والعشرين؟شارع قرن؟ وسوف تستمر هذه الورقة في معالجة هذه المسألة.

إطار NIST

يمتلك إطار عمل الأمن السيبراني NIST القدرة على قيادة السلوك المستقبلي في جميع القطاعات. إن إطار العمل لا أدري، بمعنى أنه يسهل تطبيع الحوار بين الأشخاص الذين يتحدثون عن الأمن السيبراني، مما يسمح بالالتحام حول مجموعة من الأفكار والمفاهيم والمبادئ.

منشور NIST الخاص 800-53 المراجعة 4 هو تحديث للإطار "مدفوع بشكل أساسي بمساحة التهديد المتزايدة - التي تتميز بالتطور المتزايد للهجمات السيبرانية ووتيرة عمليات الخصوم (على سبيل المثال، تكرار مثل هذه الهجمات، والكفاءة المهنية للهجمات السيبرانية) المهاجمين، واستمرار الاستهداف من قبل المهاجمين).8 يعمل القانون رقم 800-53 على تسريع تطوير الضوابط الأمنية المرتبطة مباشرة بأمن التطبيقات والحوسبة المتنقلة/السحابية والدفاع عن سلسلة التوريد.

يعد NIST Framework مكونًا رئيسيًا في تحسين الأمن السيبراني للبنية التحتية الحيوية للطاقة لدينا. فهو يتمتع بالقدرة على توليد نوع الحوار الضروري لفهم قاعدة التهديدات بشكل أفضل وكيف يمكن لمحترفي الصناعة الاستجابة بشكل أفضل لتلك التهديدات السيبرانية، سواء كانت تهديدات متقدمة ومستمرة، أو ما إذا كانت من عمل المتسللين العاديين.

مدفوعة للامتثال

ومع تقدم قطاع الطاقة والصناعات الأخرى للأمام، كان الامتثال في حد ذاته حافزًا رئيسيًا ومحركًا للتغيير فيما يتعلق بتنفيذ تدابير الأمن السيبراني المتطورة. فقط المؤسسات الكبرى في مجال النفط والغاز، والتي غالبًا ما تكون جزءًا من مشاريع خطوط الأنابيب متعددة الجنسيات، يُنظر إليها على أنها أهداف جذابة للهجمات السيبرانية على نطاق عالمي. هذه هي الشركات التي تتقدم طوعًا في الامتثال لمعايير الأمن السيبراني بنفسها. وهذا الاستهداف المتصور هو في الواقع محرك. الشركات الصغيرة أقل ميلاً للشعور بأنها مستهدفة، لذا فهي مدفوعة في المقام الأول بمتطلبات الامتثال نفسها.

تأثير الجناح C

تعتمد العديد من المؤسسات في المقام الأول على قرارات C-Suite الخاصة بها عندما يتعلق الأمر بالامتثال لـ NERC. هناك الكثير من الصراعات على السلطة داخل المنظمات المتضررة حول من يتحكم في ماذا ومن لديه السلطة والدافع لتحقيق الأشياء داخل شركة معينة. في كثير من الأحيان، يكون هناك انقطاع بين موظفي تكنولوجيا المعلومات والتكنولوجيا التشغيلية، مما يؤدي إلى نقص التعاون المفيد. لا يمكن تجاهل اللوائح التنظيمية، فهي توفر حافزًا للمؤسسات للعمل بطرق إلزامية، لكن الامتثال لها يختلف عن الأمن. هناك تباين كبير من شركة إلى أخرى فيما يتعلق بما يشكل الأمن الحقيقي، أو ما إذا كان الامتثال في حد ذاته كافيا. وأولئك الذين يقبلون مجرد الامتثال قد يجعلون أنفسهم عرضة للقرصنة والهجمات الإلكترونية.

إرضاء أصحاب المصلحة والمساهمين

لدى الحكومة والصناعة الخاصة عوامل أخرى يجب أخذها في الاعتبار عند تنفيذ معايير NERC. إن جماعات الضغط ومن يمثلونها لديهم الكثير على المحك عندما يتعلق الأمر بجهود الأمن السيبراني، كما هو الحال مع المساهمين في صناعات القطاع الخاص. يجب أن يكون كلاهما راضيًا وتحقيق ذلك ليس بالأمر الهين. تتعرض الحكومة لضغوط للحفاظ على عتبة الامتثال منخفضة مما يجعل من الصعب على قطاع الطاقة تحقيقها حقًا حقيقي الأمن ضد الهجمات السيبرانية. في صناعة المرافق، أي إشراف تنظيمي يكلف أموالاً وهذا هو المحصلة النهائية التي تؤثر بدورها على المساهمين. إن أي تبادل هادف للمعلومات سيتطلب جهدًا ترادفيًا. وكما قال الرئيس أوباما في قمة الأمن السيبراني الأخيرة، "ولا يمكن للحكومة أن تفعل ذلك بمفردها. ولكن الحقيقة هي أن القطاع الخاص لا يستطيع أن يفعل ذلك بمفرده أيضاً لأن الحكومة هي التي تمتلك في كثير من الأحيان أحدث المعلومات عن التهديدات الجديدة.9

تأثير البائعين

يحاول البائعون فرض نفوذهم في التنفيذ المستمر لتدابير الأمن السيبراني في قطاع الطاقة. تستخدم معظم الشركات التي لديها أنظمة مراقبة دولية معدات من بائعين مختلفين. يقوم هؤلاء البائعون بدمج الأمان الخاص بهم وإمكانية الرؤية في منتجاتهم. "يبدو أنه لا يوجد كيان واحد يقوم بإنشاء HDB (نظام قاعدة بيانات غير متجانسة) لدمج جميع أنظمة إدارة قواعد البيانات المتباينة وتقديم واجهة استعلام واحدة موحدة للمستخدمين." 10 وهذا لا يتطلب فقط قيام الهيئات القياسية بالتواصل مع الشركات المصنعة؛ كما يتضمن أيضًا التحدث بين الشركات المصنعة فيما بينها لإنشاء اتحاد. مع أخذ كل الأمور بعين الاعتبار، لن يكون هناك كيان واحد هو المحرك الرئيسي للامتثال لـ NERC. يجب على المستخدمين النهائيين وهيئات المعايير وبائعي أنظمة التحكم الدولية توحيد الجهود لتحقيق التنفيذ الناجح.

المؤثرون الأساسيون في أمن قطاع الطاقة

وفي حين يمكن القول إن NERC يتمتع بالنفوذ الأكبر، فإن الشركات الخارجية الأخرى وهيئات الامتثال والمنتديات تدعم أيضًا العمليات الأمنية في قطاع الطاقة وتعززها. NERC هي الأقوى لأنها سلطة مفوضة للجنة الفيدرالية لتنظيم الطاقة (FERC). لديهم رقابة تنظيمية لفرض المعايير الأمنية التي ينبغي اتباعها، ولديهم القدرة على فرض غرامات لها تأثير مالي كبير. تتمتع NERC بالقدرة على التأثير على شركات الطاقة على وسائل التواصل الاجتماعي، والتأثير على ثقافة الشركة، وتلوين سمعتها. على الرغم من تأثيرها الواضح، هناك بعض الشك في أن NERC لديه القدرة التقنية للقيام بما يجب القيام به.

يجب الالتزام بـ NERC CIPs ما لم يكن هناك كيان في الفضاء الفيدرالي. بعض محطات الطاقة على الجانب الفيدرالي مثل TVA وBonneville Power لديها عمل إضافي للقيام به. يجب عليهم استيفاء معايير الامتثال لـ NERC CIPs وكذلك تلبية متطلبات وإرشادات FISMA (قانون إدارة أمن المعلومات الفيدرالي) وNIST (المعاهد الوطنية للمعايير والتكنولوجيا). إنهم يريدون التأكد من أنهم يحققون أهداف CIPs وأهداف التحكم NIST، وتجنب تكرار العملية والانخراط في عمل غير ضروري.

متكلم بالإسبانية (جمعية تعزيز تكنولوجيا المعلومات) في شانديغار، الهند كان لها تأثير في تطوير شبكة ذكية لتوحيد الصناعة. في أوروبا، اللجنة الكهروتقنية الدولية (اللجنة الانتخابية المستقلة) "يوفر منصة للشركات والصناعات والحكومات للاجتماع ومناقشة وتطوير المعايير الدولية التي يحتاجونها. ويشارك أكثر من 10000 خبير من الصناعة والتجارة والحكومة ومختبرات الاختبار والأبحاث والأوساط الأكاديمية ومجموعات المستهلكين في أعمال توحيد معايير اللجنة الكهرتقنية الدولية.11 تعمل IEC بالتعاون مع المنظمة الدولية للمعايير (ايزو) والاتحاد الدولي للاتصالات (الاتحاد الدولي للاتصالات) لدمج وتوحيد المعايير العالمية ودمج المعرفة من خبراء الصناعة في جميع أنحاء العالم.

كيف سيؤثر المستقبل على معايير NERC؟

سيستمر التهديد الدائم المتمثل في الهجمات السيبرانية والقرصنة والتجسس في تشكيل وإملاء التطور المستقبلي لمعايير NERC وتدابير الصناعة ذات الصلة المصممة لتأمين البنية التحتية للطاقة. يمكن للبلدان والحكومات والفصائل السياسية/الدينية المعادية الأخرى أن تستهدف أمريكا الشمالية ونظام الطاقة لدينا. وهذا بالتأكيد عامل ديناميكي عندما ينظر المرء إلى مستقبل الأمن السيبراني في الولايات المتحدة وخارجها. وستشهد السنوات القليلة المقبلة بالتأكيد ظهور المزيد من قدرات الكشف في الوقت الحقيقي بدلاً من الاعتماد الحالي على التنبؤات المدروسة وتحليل الاتجاهات.

على الرغم من الجهود الأخيرة التي بذلت على مستوى الصناعة لتعزيز أمن البنية التحتية للطاقة، يشعر البعض أن الأنظمة التي تم إنشاؤها ونشرها اليوم لا يمكنها الوقوف في وجه الهجمات السيبرانية المتطورة. ولتحقيق هذه الغاية، يحاول منشور NIST الخاص 800-160 تحديد "عمليات هندسة أمن الأنظمة التي ترتبط ارتباطًا وثيقًا وتتكامل بشكل كامل مع الأنظمة الراسخة والقائمة على المعايير الدولية وعمليات هندسة البرمجيات."12 من خلال العمل تحت شعار "قم بالبناء بشكل صحيح، والمراقبة المستمرة"، فقد بدأوا مشروعًا من أربع مراحل يسمح لمطوري الأنظمة والمتكاملين بدمج ممارسات أمان NIST في برامجهم وأنظمتهم. ومن المأمول أيضًا أن يسهل 800-160 الحوار المحسن بين مهندسي النظام ومهندسي أمن النظام لصالح تقليص تهديد الهجمات السيبرانية.

التغيير القائم على التكنولوجيا

لا يبدو أن الوقت في صالح جهود الأمن السيبراني في قطاع الطاقة في أمريكا الشمالية. تحاول الهيئات التنظيمية التحريض على التغيير التدريجي، لكن بائعي أنظمة المراقبة الدولية غالبًا ما يكونون بطيئين في الحركة، وغالبًا ما تكون الشركات الكبيرة غير مستعدة للاستثمار في أي شيء يتجاوز أنظمتها الخاصة. قد تكون التقنيات الناشئة هي عوامل التغيير اللازمة لإيقاظ السوق والسماح لموظفي التكنولوجيا التشغيلية بتثبيت منتجات مبتكرة لا تعطل عملياتهم. ستمكن هذه التقنيات أيضًا متخصصي تكنولوجيا المعلومات من توفير الإجراءات الأمنية المناسبة.

ويشكل التغيير في حد ذاته عائقاً أمام معظم الشركات الكبرى في قطاع الطاقة الخاص. وفي كثير من الأحيان، تكون التكنولوجيا التي يمتلكونها حاليًا صالحة للعمل لسنوات عديدة. ولم يتم تصميمه ليتم دمجه مع منتجات الأمان الأحدث والأكثر أمانًا. غالبًا ما تُقابل الأساليب الجديدة التي يقدمها بائعو أمن المؤسسات بالمقاومة، والمنتجات الجديدة المستخدمة عبارة عن مزيج مختلط من حلول المؤسسات المختلفة التي تحتاج إلى تعديل للتكامل مع النظام الحالي.

ومن الناحية المثالية، هناك حاجة إلى نسيج أمني تكنولوجي وقائي يغطي صناعة الطاقة السائبة، ولكن هذا يتطلب استثمارا أوليا لا يرغب سوى قلة من الناس في القيام به. لا أحد يدفع بأجندة دمج مجموعات تكنولوجيا المعلومات والتكنولوجيا التشغيلية حتى يتمكنوا بالفعل من العمل معًا في تثبيت التكنولوجيا الجديدة. حتى العملية البدائية مثل تصحيح واجهة HMI أو أي جهاز متعلق بالعمليات تمثل تحديًا هائلاً. NERC الإصدار 5 وضعت لوائح التصحيح، ولكن حتى عندما تتم العملية تلقائيًا، فغالبًا ما يستغرق الأمر شهورًا حتى يوافق البائعون على التصحيحات، وفي هذه الأثناء، لا تكون محطات الطاقة محمية.

العمليات التنظيمية السائدة في دورة حياة الأمن

هناك حاجة ماسة إلى رسم خرائط مشتركة بين الوكالات لجعل الضوابط الأمنية أكثر شمولاً وفعالية. NERC CIPs، وضوابط ISO 27000، وأي منتجات تستخدمها الشركات لتعزيز جهود الأمن السيبراني الخاصة بها؛ هل ستتوافق هذه مع ما فعله NIST أو ISO؟ ويصبح من الضروري وضع مجموعة من "أفضل الممارسات" لتجاوز هذه المعايير والضوابط المتباينة. بالنسبة للمصنعين الذين يدمجون عناصر التحكم في الوصول وتحديد الهوية والمصادقة وتشفير الأنظمة، يمكن أن تكون العملية أكثر تعقيدًا. في كثير من الأحيان، لا يمكن الوصول إلى أكواد المصدر وعناصر التصميم الهامة الأخرى المهمة للمطورين؛ مدفونة في الأجهزة والبرامج والبرامج الثابتة للأنظمة التي لا يمكنهم الوصول إليها. لمعالجة هذا الموقف، يجب دمج عناصر التحكم NERC CIPs وNIST وISO في وقت مبكر في عملية التصميم والتطوير لدورة حياة الأمان. في نهاية المطاف، الدفاع عن الأمن السيبراني هو رياضة جماعية. لا ينبغي أن تكون البنية التحتية الحيوية جاهزة للعمل فحسب، بل يجب أن تعمل على مدار الساعة طوال أيام الأسبوع. هناك العديد من اللاعبين الرئيسيين المشاركين في القطاعين العام والخاص، وعلى الجانب الإيجابي، يقوم المطورون بالفعل بالعديد من الأشياء التي يتعين عليهم القيام بها.

تأمين الأمن السيبراني

تم تصميم تأمين الأمن السيبراني لتقليل الخسائر المتكبدة بسبب الحوادث السيبرانية (سرقة البيانات، وتدمير الشبكات، وتعطيل التجارة). ولا يزال تأمين الأمن السيبراني في المراحل الأولى من التنفيذ. وهذا واضح بالفعل في صناعة بطاقات الائتمان/الدفع. شركات التأمين في المراحل الأولى من حملة لمحاولة وضع نموذج لما خطر كبير وكيف سيكون شكل التأمين إذا تم التأمين على منتجي الطاقة ضد المخاطر السيبرانية. قد يستغرق الأمر بعض الوقت نظرًا لعدم انتشار بيانات الجرائم الإلكترونية في قطاع الطاقة لإنشاء جداول اكتوارية. "تكلف انتهاكات الجرائم الإلكترونية الشركات في المتوسط $1 - $3 مليون كتعويضات، مما قد يؤدي إلى إفلاس الشركات الصغيرة، والتحريض على الدعاوى المدنية، والتسبب في فرض غرامات."13

من الممكن الحد من الهجمات السيبرانية من خلال وجود سوق تأمين صحي للأمن السيبراني.

ويمكن توفير المزيد من التغطية لمصالح الطاقة التي تضع تدابير وقائية و"أفضل الممارسات". في الوقت الحالي، ترفض العديد من الشركات التغطية المتاحة لأنها تعتقد أن التكاليف باهظة، ولأنها غير متأكدة مما سيتم تغطيته، ولأنها على استعداد للمخاطرة بأنها لن تكون هدفًا لهجوم سيبراني. قامت وزارة الأمن الداخلي (DHS) مؤخرًا بتجميع مجموعة واسعة النطاق من مصالح القطاعين العام والخاص "لدراسة الوضع الحالي لسوق تأمين الأمن السيبراني وكيفية تعزيز قدرته على أفضل وجه لتحفيز إدارة أفضل للمخاطر السيبرانية".".14

المؤثرون الرئيسيون في تنفيذ الأمن السيبراني

مع استمرار تطور معايير أمان NERC ومراجعتها، تقدم FERC وشركات المرافق مدخلات مهمة وتعليقات بناءة لتعزيز التحسينات المستمرة. من المؤكد أن البائعين يقودون تطوير المعايير ويساعدون في وضع الإرشادات أيضًا. إن مدى تأثير كل فصيل هو موضوع للنقاش. ومن خلال العمل على أساس أن كل فكرة مرحب بها وصالحة، فإن أولئك الذين يرغبون في العمل وفقًا للمعايير يمكنهم في النهاية التأثير عليها قبل الانتهاء منها. وبمجرد صدورها، لا يوجد شيء يمكن القيام به سوى انتظار ظهور الإصدار التالي. يعتقد البعض أن أولئك الذين يحصلون على أفضل النتائج هم أولئك الذين يصرخون بأعلى صوت. يشارك العديد من الأفراد الأذكياء آراءهم القيمة في اللجان المختلفة، ويمكن لأكثرهم تأثيرًا أن يؤثروا حقًا في التغيير.

وزارة الطاقة والأمن الداخلي

يستشهد معظم المطلعين على الصناعة بوزارة الطاقة (DOE) ووزارة الأمن الداخلي باعتبارهما المزودين الرئيسيين للتأثير والإشراف في تطوير معايير ولوائح NERC CIPs. قامت وزارة الطاقة بتحديد العديد من المعامل ومراكز التميز التي اتخذت زمام المبادرة وتركز على تعيين أشخاص ذوي كفاءة للعمل في مجالات مختلفة من مشهد الأمن السيبراني. يمكن لمجموعات أخرى مثل NEI أن تؤثر بشكل كبير على تطوير معايير NERC. "لقد استعرضت جماعات الضغط في NEI نفوذها في عام 2014، حيث لفتت الانتباه إلى أجندتها بأكثر من $2 مليون في نفقات الضغط."15 تتفاعل هذه الوكالات وغيرها الكثير مع كيانات نظام الطاقة السائبة لمعالجة القضايا الملحة التي تؤثر على البنية التحتية للطاقة في البلاد. تميل الشركات الأكثر نشاطًا في هذه العملية، وخاصة الشركات الكبيرة، إلى التأثير على العملية بدرجة أكبر.

على الرغم من أنها تقدم مبادئ توجيهية مفيدة، فإن الالتزام بالمعايير المقترحة ليس قانونًا. اقترحت المرافق والبائعين بعض الممارسات القياسية العملية، ولكنها ليست إلزامية، لذلك تقرر الشركات الفردية ما إذا كانت ترغب في اتباعها أم لا. من المهم أن تكون شركات المرافق والبائعين أكثر نشاطًا في التعاون لإنشاء المعايير والمبادئ التوجيهية. لا يمكن لـ NERC و NIST القيام بذلك بمفردهما، على الرغم من أن NERC يمكنه التأثير على المعايير الافتراضية وتحديدها في النهاية.

تأثير شركات الطاقة

يتكون فريق الصياغة في NERC من موظفين في الصناعة، لذا فهو جهد تعاوني. هؤلاء هم الأشخاص الفعليون الذين لديهم قوات على الأرض يقومون بالأعمال اليومية، ويقدمون مدخلات لفريق صياغة المعايير. والعديد منهم أعضاء في صناعة الطاقة التي تعتبر لامركزية للغاية. لدى الشركات في قطاع الطاقة هياكل أسعار مختلفة في ولايات مختلفة مما يؤثر على ربحيتها وما قد تفرضه مقابل الخدمات التي تقدمها.

عندما تحتاج محطات الطاقة إلى تعزيز أمنها السيبراني، فإن ذلك يتطلب استثمارًا كبيرًا وسيدفع شخص ما مقابل ذلك. يجب اعتبار النتيجة النهائية للشركة جزءًا من أي مناقشة حول الأمن السيبراني لأنها حقيقة تجارية وهناك أصحاب مصلحة يجب إرضاؤهم. قد تحدد الاعتبارات المالية ما إذا كان سيتم تنفيذ الضوابط الأمنية أم لا، ويجب التأكيد على هذه الحقيقة في أي مناقشة حول تكييف المعايير واللوائح الجديدة. يجب على الأمة أن تتمتع بالقوة بشكل مطلق. إنها واحدة من أهم قطاعات البنية التحتية الحيوية لأنها، مثل تكنولوجيا المعلومات، فهو يتجاوز كل شيء.

تأثير معاهد البحوث

تتمتع المعاهد البحثية مثل EPRI ومركز التميز للأمن السيبراني وNSCO بتأثير في تطوير معايير أمان NERC CIPs نظرًا لمستوى خبرتها العالي. يأتي أصحاب المصلحة من العديد من المنظمات المختلفة إلى الطاولة بالإجماع لإنشاء الجيل القادم من المعايير. وبطبيعة الحال، كل منظمة لديها أجندتها الخاصة للترويج، وهذا في نهاية المطاف يلون الطريقة التي تنتهي بها المعايير إلى الأفضل أو الأسوأ. تلعب عملية الفحص العامة والمعايير الفرعية أيضًا دورًا في تحديد تفاصيل مراجعات NERC CIPs الجديدة

صعوبة الامتثال NERC

بمجرد مراجعة لوائح ومعايير NERC CIPs والموافقة عليها، يتم تنفيذها في قطاع الطاقة. ولسوء الحظ، فإن فرق الامتثال والفرق القانونية والمديرين يعانون من كيفية تفسير هذه التوصيات والمتطلبات بدقة. غالبًا ما يكونون غير متأكدين بشأن الإجراءات التي يجب اتخاذها. وفي حين أن معظمهم راغبون ومستعدون للامتثال، فإن البعض يجد صعوبة في تمييز المعنى الرسمي للغة التنظيمية. يمكن أن يسبب هذا ارتباكًا لموظفي الامتثال الذين يضطرون إلى الاعتماد على الأهواء والتفسيرات الغامضة لمعايير ولوائح NERC.

ال هو (الأجهزة والأنظمة والأتمتة) توفر مرجعًا شاملاً للمبادئ التوجيهية والتعليمات حول كيفية تنفيذ أحكام NERC، للمساعدة في ضمان أن الجميع يسيرون في نفس الاتجاه. لقد ألقى مؤتمر الأمن السيبراني لعام 2014 الذي نظمته ISA "الضوء على ما يمكن القيام به لحماية الشبكات الصناعية وأنظمة التحكم من الأضرار الجسيمة والمدمرة المحتملة الناجمة عن التهديدات السيبرانية."16

ولمواجهة الطبيعة غير الواضحة لـ NERC CIPs، تقوم العديد من الشركات بتوثيق بنشاط كيف تنوي الوفاء بالمتطلبات أو التخفيف منها أو الامتثال لها، وتأمل أن يجد المدققون ميزة في حفظ السجلات الدؤوبة. نظرًا لوجود العديد من التفسيرات حاليًا، يمكن للمدققين فقط ملاحظة ما إذا كانت الشركة قد فعلت ما قالت إنها تنوي القيام به فيما يتعلق بالامتثال لـ NERC CIPs أم لا. وتكافح بعض محطات الطاقة أيضًا للامتثال للمعايير واللوائح لأنها تفتقر إلى المنتجات والأجهزة الإلكترونية (مثل تلك التي تصنعها شركتا Seimans وGE) التي تجعل هذا الامتثال ممكنًا.

تأثير NIST وIr7628

نشر المعهد الوطني للمعايير والتكنولوجيا (NIST) مؤخرًا NISTIR 7628 Revision 1، المبادئ التوجيهية للأمن السيبراني للشبكة الذكية من أجل توفير "إطار شامل يمكن للمؤسسات استخدامه لتطوير استراتيجيات فعالة للأمن السيبراني مصممة خصيصًا لمجموعاتها الخاصة من الخصائص والمخاطر ونقاط الضعف المتعلقة بالشبكة الذكية."17 على الرغم من أن إرشادات NIST لا تفرض رقابة تنظيمية على NERC CIPs، إلا أنها لا تزال ذات تأثير في قطاع الطاقة.

على الرغم من أن NERC ربما يؤخذ على محمل الجد، إلا أن معايير NIST يتم دمجها بانتظام في العديد من منصات الأمن السيبراني، وقد تشير إلى الطريقة التي تسير بها حماية البنية التحتية الحيوية. تختلف الآراء حول أهمية NIST. نظرًا لأن الامتثال لإرشادات NIST يتم بشكل طوعي، فلا يوجد تفويض للشركات لاتباعها. بالإضافة إلى ذلك، فإن سوق الطاقة مجزأ للغاية والعديد من الشركات ليس لديها ما يكفي من الموظفين أو التمويل اللازم لتنفيذ الكثير من الإجراءات المقترحة من NIST المتعلقة بالأمن السيبراني.

من المحتمل أن يكون المال هو العامل الأكبر في ما إذا كانت الشركات ستتبع NIST أو حتى NERC أم لا. مع الأخذ في الاعتبار المئات من أولويات شركات الطاقة، فإن تأثير تنفيذ الأمن السيبراني على الميزانية غالبًا ما يأخذ المقعد الخلفي لما يبدو أنه مخاوف فورية أكثر إلحاحًا. أبعد من وجودها ك كلمة طنانة، يعد دمج الإطار مكلفًا وغالبًا لا توجد ميزانية لمثل هذه النفقات. أبعد من ذلك، يشك الكثيرون في أن بائعي أنظمة التحكم الصناعية يمكنهم تقديم حلول عملية تعمل جنبًا إلى جنب مع منتجات من البائعين الآخرين. إنهم حذرون من إشراك أطراف ثالثة. يعرف متخصصو الأمن ما يتعين عليهم فعله، لكنهم لا يعرفون أين يجدون الميزانية، كما أنهم غير متأكدين من التكنولوجيا التي يجب استخدامها لتنفيذ الأفكار الجيدة التي يقترحها NERC وNIST.

هل للتعليقات العامة تأثير حقيقي؟

"لقد قدم الأفراد والمنظمات في جميع أنحاء البلاد أفكارهم حول المعايير وأفضل الممارسات والمبادئ التوجيهية التي من شأنها تحسين الأمن السيبراني للبنية التحتية الحيوية بشكل مفيد."18 لقد كانت التعليقات المتعلقة باتجاه إطار الأمن السيبراني موضع ترحيب دائمًا. الهدف النهائي هو تزويد الشركات ومورديها وعملائها والهيئات الحكومية بلغة ومنهجية مشتركة لتحديد أفضل السبل لحماية أنفسهم. سواء كانوا من Microsoft، أو FERC، أو مواطنًا مهتمًا لديه فكرة عظيمة، يتم التعامل معهم جميعًا باحترام متساوٍ. يهتم NIST في المقام الأول بما إذا كانت الفكرة سليمة من الناحية التكنولوجية، وفعالة من حيث التكلفة، وما إذا كانت قابلة للتنفيذ.

في بعض الأحيان، يكون لدى NIST عقود ويتلقى الدعم من مراكز البحث والتطوير الممولة اتحاديًا والمرتبطة بالفضاء أو معهد التحليل الدفاعي الذي يساعدهم على إنشاء المسودة الأولى. وبمجرد الانتهاء من المسودة، يتم نشرها على الموقع الإلكتروني حيث يمكن للجهات العامة والخاصة الاطلاع عليها وإبداء التعليقات عليها. يقوم NERC بتلخيص التعليقات التي يتلقاها وينشرها حتى يتمكن الأشخاص من تقييم رد الفعل على المعايير المقترحة بأنفسهم. يستخدم NIST عملية تحكيم يقوم فيها فريق من خبراء الصناعة بمراجعة التعليقات الفردية وتقديم الرد. في نهاية المطاف، تساعد التعليقات NIST في الوصول إلى حكم نهائي لكل تعليق بعينه - وهي عملية شاملة. ما يهدف NIST إلى تحقيقه هو تطبيع الحوار الذي يحدث عندما يناقش الناس الأمن السيبراني. وهذا يسمح بدمج الأفكار والمفاهيم والمبادئ من مختلف القطاعات ويقدم العديد من الخيارات المختلفة حول كيفية تنفيذ الإطار.

مستقبل NIST

وستشهد السنوات القليلة المقبلة استمرار تنفيذ التنقيحات الخمسة للإطار التي تمت الموافقة عليها. الإصداران السادس والسابع في الطريق وسيتضمنان بعض التغييرات في اللغة للتوضيح. باستثناء أي اضطرابات مؤلمة في بيلتواي، تواصل NERC CIPs تطورها، ودمج معايير وبيانات NIST، وإضافة خصوصية إضافية إلى إرشادات التنفيذ. توجد معايير NIST لمنع الهجمات والتطفلات من قوى خارجية داخل نظام الطاقة وللحفاظ على السيطرة على شبكة الطاقة. يتم أخذ جميع جوانب نظام الطاقة السائبة بعين الاعتبار عندما يتعلق الأمر بالتعافي من الكوارث.

كما هو الحال مع NERC CIPs، هناك غموض في إرشادات NIST مما يترك التنفيذ مفتوحًا للكثير من التفسيرات. في الوقت الحاضر، تحيل NIST الشركات إلى الكثير من مستندات الطرف الثالث والتي يبدو أنها تترك الأشخاص مفتقرين إلى الكثير من التفاصيل. وثيقة نيست "تحدد المواصفة القياسية IEC 62443-2-1:2010(E) العناصر اللازمة لإنشاء نظام إدارة الأمن السيبراني (CSMS) لأنظمة الأتمتة والتحكم الصناعية (IACS) وتوفر إرشادات حول كيفية تطوير هذه العناصر."19

ستستمر التقنيات المتقدمة في التأثير على جميع جوانب الحياة في المستقبل القريب، وستكون أجهزة وبرامج الكمبيوتر في قلب هذا التطور. ستكون هناك حاجة إلى مزيد من التفكير فيما يتعلق ببناء منتجات وأنظمة الأمن السيبراني مع تزايد تعقيد الأمور. من الممكن أن يصل العلماء والفنيون إلى نقطة لا يفهمون فيها بشكل كامل ما قاموا ببنائه في برامجهم. يمكن أن يصبح الأمر معقدًا جدًا لدرجة أنهم لا يفهمون كيفية حمايته. ويشعر البعض أن الصناعة قد تجاوزت هذه النقطة بالفعل. قد يتطلب الدفاع عن أنظمة التشغيل من الهجمات السيبرانية اليوم وغدًا إعادة هندسة كبيرة للبنية التحتية لتكنولوجيا المعلومات على المستوى النظامي وعلى مستوى المنتج.

وسيتطلب ذلك الثقة في المبادئ والمفاهيم والمنهجيات التكنولوجية من أجل بناء مكونات وأنظمة مضمونة للغاية. وسيكون التحدي الأكبر هو الحفاظ على حجم أنظمة التشغيل المستقبلية بحيث يمكن التحكم فيه وفهمه بحيث يمكن تطبيق أفضل الممارسات. هناك أمل في تطوير أنظمة أكثر مقاومة للاختراق. في حالة نجاح الهجوم وتغلغله في المحيط الخارجي، يجب على قطاع الطاقة أن يعمل على إنشاء تكنولوجيا تمنع البرامج الضارة من إسقاط محطات توليد الطاقة بأكملها أو الشبكة بأكملها.

مستقبل الأمن في الوقت الحقيقي

تواجه صناعة الطاقة السائبة تحديات هائلة في المستقبل. إن إعادة هندسة الشبكات وتقسيمها وتنفيذ إدارة الأمن ستكون مكلفة للغاية. وهناك خطر يتمثل في قيام الشركات بتقييم التكلفة المرتفعة للأجهزة والبرامج والترخيص والتثبيت، بالإضافة إلى تكاليف تشغيل وصيانة البنية الأساسية، وسوف تقلل من تقديراتها. في كثير من الحالات، سيختارون المسار غير المكلف وليس لديهم برامج أتمتة لجدولة الصيانة المتكررة أو الامتثال المطلوب. وبطبيعة الحال، كلما كبرت الشركة، كلما زاد عدد المنتجات الأمنية التي يتعين عليها دمجها، وزادت الإجراءات المعقدة التي يتعين عليها اتباعها. قد يكون توقع قيام البشر بتشغيل أنظمة الأمان يدويًا أمرًا محفوفًا بالمخاطر، ولكن لمصلحة النتيجة النهائية، ستتخلى العديد من محطات الطاقة عن أنظمة التشغيل الآلي الأكثر موثوقية.

يعد الحفاظ على أجهزة الأمن السيبراني مجالًا جديدًا نسبيًا. لقد عرفت المرافق الكهربائية كيفية الحفاظ على تشغيل أنظمة النقل على مدار الخمسين عامًا الماضية. لقد عرفوا كيفية تصميم الطاقة وحمايتها وحملها والاتصال بنظام النقل وتوزيع الطاقة. والآن، تتكيف هذه الشركات مع التقنيات الجديدة وأصبح منحنى التعلم هائلاً. هناك حاجة إلى المزيد من الفنيين المجزأين، مثل خبراء الملفات والخادم والشبكات. على الرغم من جميع الدفاعات الحالية الموجودة بالفعل، قد لا تكون البنية التحتية موجودة بعد والتي يمكنها اكتشاف الهجمات عبر الطيف وإحباطها. هناك حاجة إلى المزيد من قدرات المراقبة لصياغة دفاع استباقي. نظرًا لأن شركات المرافق تستخدم المزيد من الخدمات السحابية، فسيتعين عليها أن تكون أكثر وعيًا بالمخاطر حيث سيستمر انتشار الشبكة الذكية في الزيادة

في المجال الأمني، من الصعب التنبؤ بما سيحدث بعد خمس أو عشر سنوات في المستقبل. ومن المؤكد أنه سيتم استخدام المزيد من الكشف في الوقت الحقيقي لأن الناس يريدون معرفة ما سيحدث. هناك العديد من الاستراتيجيات وأنواع الهجمات التي قد تحدث. تحاول التقنيات القديمة مثل جدران الحماية وبرامج مكافحة الفيروسات اكتشاف البرامج الضارة من خلال اكتشاف تسلسلات التعليمات البرمجية. أحدث البرمجيات اليوم تفحص التعليمات البرمجية للكشف عن نشاط "سلسلة القتل" التخريبية، ولكن لا تزال هناك حاجة للبشر لأخذ هذه المعلومات وجمع اثنين واثنين معا. لسوء الحظ، هذا يستغرق وقتا. منتجات الأمن السيبراني الحديثة غير قادرة على اكتشاف كامل سلسلة من الأحداث. قد يكتشفون البرامج الضارة، ولكن الانتهاكات تحدث في لحظات فقط، وغالبًا ما يكون الوقت قد فات لتفعيل أي تدابير ذات معنى للهجوم المضاد.

ستكون أنظمة الدفاع الناجحة في الوقت الفعلي قادرة على تحليل البيانات الواردة واكتشاف وعزل عمليات الاستغلال الضارة على الفور قبل أن تتقدم على طول سلسلة القتل. عند هذه النقطة، يمكن للأنظمة الآلية أو البشر التدخل واتخاذ إجراءات وقائية.

إدارة الهوية والوصول

لا يزال التحقق من الهوية جانبًا مهمًا للحفاظ على التدابير الأمنية الفعالة في قطاع الطاقة. "في التحدي المتمثل في تأمين المعلومات وتكنولوجيا المعلومات، وفي التحدي المتمثل في منع التهديدات السيبرانية، أصبح الافتقار إلى تحديد قوي في كثير من الأحيان أحد أضعف نقاط آلية الدفاع الشاملة. في كثير من الأحيان، يمكن إساءة استخدام بيانات الاعتماد الحالية، أو تم تنفيذها أو إدارتها بشكل سيء، مما يؤدي إلى نقاط ضعف أو حوادث كبيرة".20

تبتعد المؤسسات عن نموذج الثقة العالية لتسجيل الدخول المشترك، ليس لأنها لا تثق بموظفيها، ولكن من أجل تحديد تأثير الأحداث العرضية أو الضارة. وعلى المدى الطويل، سوف يستمرون في محاولة التغلب على القيود التكنولوجية. ستستمر المرافق في استخدام أدوات تكنولوجيا المعلومات القياسية مثل سيسكو و العرعر، لكن الجوانب الأخرى من عملها (المرحلات، RTU، PLC،s) لا تتمتع بنفس أنظمة الحماية. وإلى أن يتمكنوا من شرائه من البائعين، قد يتعين عليهم تخفيف التهديدات باستخدام جدار حماية محلي. قد تكون المعلومات التي تبدو غير ضارة مثل وقت الشبكة، وموقع مركز التحكم، وعنوان IP، وحتى البائع الذي تم اختياره لتشغيل البنية التحتية الخاصة به، مهمة بالنسبة لأولئك الذين لديهم نوايا سيئة ومصممون على ارتكاب هجوم إلكتروني.

منع الحوادث والتخفيف من آثارها

تم تكوين أدوات أمن تكنولوجيا المعلومات اليوم لمراقبة السلوك "العادي" لعمليات تسجيل الدخول، ولكنها ضعيفة عند مواجهة الهجمات المتقدمة. لا يريد الخصوم اختراق نظام التحكم فحسب، بل يريدون إلحاق الضرر في موقف لا يتدخل فيه المشغل ولا يعمل نظام الأمان بشكل كافٍ. لا يستطيع المشغلون معرفة ما إذا كانت البيانات التي يرونها دقيقة أم أنه تم التلاعب بها لأنه لا توجد تقنية متاحة للتحقق من صحة المعلومات أم لا. يسلط حادث خط أنابيب سان برونو الضوء على مخاطر الأنظمة الأمنية القديمة والبيانات السيئة.

"لقد كافحت شركة باسيفيك للغاز والكهرباء لمدة تقرب من عقدين من الزمن مع نظام كمبيوتر يهدف إلى تتبع خصائص خطوط نقل الغاز الطبيعي، وهي المعركة التي أدت إلى افتقار الشركة إلى المعلومات الحاسمة لفهم نقاط الضعف المحتملة في أنابيبها. ... قد تفسر عمليات السهو أو أخطاء إدخال البيانات التي حدثت أثناء تطوير النظام - وتركها دون تصحيح - سبب عدم علم شركة PG&E بأن خط الأنابيب القديم الذي يعود تاريخه إلى عام 1956 والذي انفجر في سان برونو في 9 سبتمبر، مما أسفر عن مقتل ثمانية أشخاص، قد تم بناؤه بدرزات بحسب السجلات والمقابلات. … يقول الخبراء إن حقيقة أن الأنبوب يحتوي على وصلة لحام هي جزء أساسي من المعلومات التي كان ينبغي أن تكون متاحة بنقرة على الفأرة في أي قاعدة بيانات مناسبة لخطوط الأنابيب.21

على الرغم من ضعف مرافق الطاقة، يبدو أن أفراد الأمن يدركون أهمية التخطيط للطوارئ. تتمتع الشبكة الكهربائية بموثوقية عالية بشكل عام، ولكن عند وقوع حادث ما، يجب أن تدخل خطط الاستجابة حيز التنفيذ قبل أن تتمكن البرامج الضارة من الحصول على موطئ قدم وإتلاف أنظمة التشغيل المهمة. من الضروري أن يعرف الناس بالضبط كيفية الاستجابة في موقف معين. قد تتضمن خطط الطوارئ لمحطات الطاقة مواقع معالجة بديلة، وقدرات اتصالات بديلة، ومرافق تخزين بديلة. هذه هي المستويات الثلاثة التي يتم التركيز عليها عادةً. الهدف النهائي هو التغلب على الهجوم والاستمرار في العمل في حالة الوهن أو المتدهورة. توجد خطط طوارئ لأربعة أنواع رئيسية من التهديدات، بما في ذلك الكوارث الطبيعية، والفشل الهيكلي، والهجمات السيبرانية، وأخطاء الإغفال أو التنفيذ.

الثقوب السوداء والتهديدات المجهولة

يتم تنفيذ تدابير الأمن السيبراني باستمرار للتعامل مع التهديدات المعروفة للبنية التحتية للطاقة، ولكن من المؤكد أن المستقبل سيكون مليئًا بالمخاطر غير المعروفة و"الثقوب السوداء" التي ستتطلب قدرات دفاعية واستجابة مبتكرة. ولحسن الحظ، فإن ES-ISAC وجميع شبكات الاتصال التعاوني الموجودة الآن تعمل على تحسين التوقعات الخاصة بالحفاظ على الشبكة بشكل آمن وفعال. تتم مراقبة التهديدات على مدار 24 ساعة طوال أيام الأسبوع ويتم تحديث ES-ISAC بشكل مستمر.

ترتبط العديد من أنظمة التحكم الدولية، على الرغم من اختلافها عن تلك المثبتة محليًا، بشبكة عالمية للأمن السيبراني. بالطبع، لا يزال هناك الكثير من القلق بشأن الفجوات الهوائية والحماية البدائية ووحيدات القرن. يعتمد قطاع الطاقة على الشركات ذات التفكير التقدمي التي تتوصل إلى حلول تقدمية للتعامل مع القضايا الأمنية الحالية. يمتلك مجرمو الإنترنت مهارات هجومية مثيرة للإعجاب وأدوات القرصنة المتاحة لهم تجعل من السهل العثور على مشاريع هجوم جديدة، خاصة عندما يتعلق الأمر بالمعدات القديمة في أنظمة التحكم الصناعية.

تشكل التهديدات غير المعروفة أي شيء يمكن أن يتخلل محيط نظام الأمان. الأنظمة الجديدة معقدة للغاية لدرجة أنها مرتبطة بطرق قد لا يفهمها مصنعوها. قد لا يكون المستخدمون النهائيون على علم بأن واجهات أنظمة التحكم التي يقومون بتشغيلها متاحة للجمهور على الإنترنت. يمكن لمجرمي الإنترنت البحث عن موقع جغرافي معين أو عن بائع محدد وخرق واجهة المستخدم (HMI) لنظام التحكم هذا. إذا لم يقم المستخدمون النهائيون بتغيير كلمة المرور القياسية واسم المستخدم من البائع، فيمكن للمهاجمين عبر الإنترنت بدء العمليات فعليًا.

أيام صفر

لقد تم إجراء قدر كبير من الأبحاث بخصوص Zero Days، والتي تجسد الثغرة الأمنية غير المعروفة. "... ""استغلال يوم الصفر""... هو فيروس أو دودة يمكنها استغلال ثغرة أمنية في البرنامج لم يكتشفها الآخرون بعد، بما في ذلك منشئو البرنامج. تعد عمليات استغلال يوم الصفر نادرة لأن منشئي البرامج يعملون بجد للتأكد من أنهم يصدرون برامج لا تحتوي على هذا النوع من الثغرات الأمنية. … عندما يتم اكتشاف أحدها في برامج ضارة، فهذا يشير إلى غرض أسمى، وهو شيء يتجاوز مجرد مجرم إلكتروني يأمل في الحصول على أرقام بطاقات الائتمان.22

نوع آخر من التهديدات الخطيرة هو "الوظيفة الداخلية"، التي يتم إنشاؤها داخل منظمة أو نظام مثل محطة توليد الكهرباء أو وكالة فيدرالية. بعد الهجوم السيبراني، يمكن للجناة السيطرة فعليًا على النظام وبنائه بنقاط ضعف جديدة، والتي يمكنهم العودة إليها لاحقًا واستغلالها. يعتمد قطاع الطاقة على التكنولوجيا الأساسية بشكل لم يسبق له مثيل، وهو معرض للخطر.

هل كاميرات المراقبة وبيانات تسجيل الدخول كافية؟

لا يعد اكتشاف الجرائم الإلكترونية وردعها باستخدام كاميرات المراقبة القياسية الطريقة الأكثر فعالية لحماية البنية التحتية الحيوية. لا تعد الكاميرات جيدة إلا بقدر جودة الأشخاص الذين يراقبونها، ومن السهل تشتيت انتباه الأشخاص. يجب أن تقترن الكاميرات بالتحليلات التي تنبه وتنذر. هذا النوع من التكنولوجيا موجود بالفعل ويمكنه تعزيز أنظمة الأمان الحالية بشكل كبير. أصبحت البرمجيات أكثر تفكيرًا طوال الوقت. يمكن تقليل القوى العاملة باستخدام التقنيات الجديدة، ولكن من الصعب تأمين الأشخاص ذوي القدرات التكنولوجية ودفع أجور كافية لهم للاحتفاظ بهم. وبالتالي، هناك معدل دوران هائل في قطاع الطاقة.

تعد صيانة أقسام الأمن السيبراني الجديدة مكلفة وقد يكون من الصعب إقناع المديرين التنفيذيين ومساهمي الشركة بأن هذه الأقسام يمكن أن تكون فعالة من حيث التكلفة على المدى الطويل. في بعض الأحيان يتطلب الأمر حادثة باهظة الثمن لتسليط الضوء على هذه الحقيقة.

المنصات التلقائية؟ شبه تلقائي؟

على الرغم من الطبيعة الآلية المتزايدة لأنظمة منصات تكنولوجيا المعلومات، يعتقد معظم المطلعين على بواطن الأمور أن الواجهة البشرية ستظل ضرورية للمضي قدمًا. ومع ذلك، عندما يكون لدى إحدى المرافق الكبيرة عدة مئات من الأصول التي تراقبها، فليس من الممكن لاثنين أو ثلاثة من مشغلي الأمن الحفاظ على الأمن البصري في تلك المساحة. سيستمر استخدام التحليلات المرئية وأنظمة التنبيه التلقائية أكثر فأكثر لأنه لا يمكن للأفراد مراقبة تدفقات البيانات فعليًا بشكل مستمر لمعرفة ما إذا كانت هناك أي انحرافات قد تحدث. سيشهد المستقبل استخدام المزيد من التحليلات في الوقت الفعلي للكشف عن الحوادث كما يحدثون، أو الكشف عنها مقدما. مرة أخرى، من المرجح أن تكون هناك واجهة بشرية مشتركة لتحليل البيانات والتعرف على مصدر أي توغلات وتهديدات، أو للتعامل مع مشكلات الإنذارات المتعددة، أو الطقس، أو حتى الألعاب البرية.

من الذي يجب أن يعرف عن الهجمات السيبرانية؟

وفي نهاية المطاف، تقع الحوادث على الرغم من الجهود التي تبذلها فرق الأمن. هناك بعض الجدل حول ما إذا كان ينبغي مشاركة المعلومات المتعلقة بالجرائم الإلكترونية في قطاع الطاقة علنًا. يعتقد الكثيرون في الصناعة أن مثل هذه المعلومات الاستخبارية ليس من شأنها أن يتم تحليلها لأولئك الذين ليس لديهم حاجة إلى المعرفة. يبدو أن معظمهم يفضلون مشاركة المعلومات بشكل خاص بين المرافق بحيث يمكن الدفاع بشكل جماعي ضد الهجوم إذا تم تنسيقه. تقوم شركات الطاقة بعمل مقبول يتمثل في مشاركة المعلومات المتعلقة بالتهديدات أو الأحداث الأمنية التي تحدث عبر مجموعات مختلفة. توجد في الولايات المتحدة ثماني مناطق تتمتع كل منها بإشراف تنظيمي ومجموعات مجالس إدارة تتفرع من ES-ISAC.

ومن المنطقي بالنسبة لصناعة المرافق أن تتبادل المعلومات، ولكن ليس هناك العديد من الآليات التي تم إنشاؤها في هذه المرحلة لتسهيل هذه العملية. في معظم الحالات، يكشف المستخدمون النهائيون عن المعلومات المتعلقة بالجرائم الإلكترونية عندما لا يكون لديهم أي خيار، وذلك بسبب الدعاية السلبية التي يمكن أن تحيط بمثل هذا الحدث. يوجد اتحاد بين بعض موردي الأمان تم إنشاؤه بغرض مشاركة المعلومات. بالإضافة إلى ذلك، أفادت التقارير أن شركة سيمانتيك وبعض اللاعبين الكبار الآخرين يقومون بتوزيع المعلومات الاستخبارية على بعضهم البعض. وقد دعا البعض إلى إنشاء نسخة ICS من نموذج تبادل المعلومات هذا، ولكن قد يستغرق الأمر بضع سنوات قبل تحقيق هذا الهدف. "يمكن أن تأتي التهديدات لأنظمة التحكم من مصادر عديدة، بما في ذلك الحكومات المعادية والجماعات الإرهابية والموظفين الساخطين والمتسللين الأشرار. وللحماية من هذه التهديدات، من الضروري إنشاء حاجز إلكتروني آمن حول نظام التحكم الصناعي (ICS).23

يفضل البعض اتباع نهج شامل لمشكلة الأمن السيبراني. وهذا يستلزم بناء منتجات وأنظمة يمكن الدفاع عنها قدر الإمكان ومن ثم مراقبتها بشكل مستمر. حتى لو تم بناء كل شيء وفقًا لأفضل المواصفات الممكنة، فلا مفر من حدوث قدر صغير من الهجمات. إن فهم الأنواع المختلفة للهجمات السيبرانية ومشاركة المعلومات ذات الصلة المتعلقة بهذه الأحداث يمكن أن يكون ذا قيمة كبيرة، ولكن مرة أخرى، ستكون معظم الشركات متحفظة بشأن مشاركتها بسبب التأثير الضار الذي قد يحدثه ذلك على سمعتها. في النهاية، إنها رياضة جماعية. إذا كانت هناك ثغرة أمنية محددة في محطة توليد الطاقة وتم استخدام نفس المكونات التجارية التي طورها بائع مشترك في جميع أنحاء الصناعة، فإن المعلومات الموزعة بسرعة يمكن أن تساعد الشركات الأخرى على معالجة نقاط الضعف هذه بسرعة، قبل أن تصبح الضحية التالية.

يبدو أن معظم العاملين في قطاع الطاقة يشعرون بأن عامة الناس لديهم أولوية محدودة في الحاجة إلى المعرفة فيما يتعلق بحوادث الهجمات السيبرانية. من المهم بالنسبة للوكالات المختارة ومجتمع التكنولوجيا والبائعين تلقي المعلومات المهمة حتى يمكن منع الحوادث المستقبلية. وبخلاف ذلك، سيكون من الصعب إجراء أي تحليل لأنماط الجرائم الإلكترونية، أو إبلاغ البائعين بالمنتجات التي قد تكون تعرضت للاختراق.

الهجمات المحتملة

لقد كثر الحديث عن إنشاء مركز لتبادل المعلومات للشركات العاملة في قطاع الطاقة فيما يتعلق بالأمن السيبراني. وفي الواقع، تحاول شبكة معلومات الأمن الداخلي التابعة لوزارة الأمن الداخلي أن تصبح كذلك. تحتاج شركات الطاقة إلى معرفة هجمات التصيد الاحتيالي أو البرامج الضارة المحتملة حتى تتمكن من زيادة وعيها والعمل على تخفيف هذه التهديدات المحتملة.

تبادل المعلومات مع الدول الأخرى

في بعض الأحيان، عند تنفيذ تدابير الدفاع عن الأمن السيبراني، قد يكون من الضروري تبادل المعلومات مع بلدان أخرى، كما هو الحال في أوروبا وأمريكا الشمالية حيث يعبر استقرار الشبكة حدودنا السياسية. إذا كانت الدول الفردية تتتبع السلوكيات السيئة والظروف السيبرانية غير الآمنة، فسيكون من المفيد لها أن تشارك أكثر من مجرد القصص القصصية مع البلدان المجاورة. هذا هو الحال اليوم. هناك ندرة في المعلومات المتبادلة بين الدول فيما يتعلق بالأمن السيبراني. تسعى شركات التأمين وصناعة السلامة إلى تجميع الكثير من البيانات الإحصائية، لكن الكثيرين في مجال الطاقة يواصلون العمل فيما يسمى، ال عصر القصص.

هل هناك مجال للبائعين في الخارج؟

كان هناك بعض القلق الناجم عن فكرة تبادل المعلومات بين المرافق في قطاع الطاقة، والمخاوف بشأن تنبيهات التهديد المشتركة بين الدول. هل من الآمن تكليف البائعين الخارجيين بتطوير أنظمة أمنية مصممة لمنع الهجمات السيبرانية؟ فهل هناك عناصر من كراهية الأجانب والمخاوف غير المبررة في المقاومة التي تواجهها هذه الشركات الأجنبية في بعض الأحيان، أم أن هناك ما يبرر بعض الحذر؟

لقد تم التغلب على الكثير من هذه المخاوف بدافع الضرورة لأن تهديدات الأمن السيبراني موجودة عالميًا، في جميع أنحاء العالم. وفي نهاية المطاف، يعد تبادل المعلومات على المستوى العالمي أمرًا ضروريًا. ومع ذلك، يشعر البعض أنه من المستبعد جدًا أن يتمكن البائعون الأجانب من التسلل إلى السوق الأمريكية. الصناعة راسخة والعلاقات التجارية طويلة الأمد. تعمل شبكة الطاقة على مستوى من الراحة والثقة. سوف يتطلب الأمر طرفًا ثالثًا من دولة خارجية يتمتع بتقنيات وقدرات فريدة من نوعها ليتمكن من الاندماج في سوق الطاقة في أمريكا الشمالية والعثور على الأفضلية هناك.

Israel has created a strong niche and market positioning in Cyber Security. The country has invested heavily in launching new startups and building talented Cyber Security professionals. The country hosts a major global Cyber Security conference every year, and has built a community of “Friendly Hackers” who identify bugs and are compensated by “Bug Bounties.”

Nerc في سوق الأمن ICS

مع استمرار تعرض البنية التحتية الصناعية الحيوية للتهديد لهب، ستوكسنت، تنين الليل، و دوكو الهجمات، سوف يستمر سوق أمن ICS في التوسع. يتوقع محللو TechNavio أن ينمو سوق أنظمة التحكم الصناعية العالمية بمعدل نمو سنوي مركب قدره 8.15 بالمائة خلال الفترة 2013-2018.24 لا تزال NERC تتمتع ببصمة ضخمة في الصناعة مع أكثر من 50000 محطة فرعية وعدة مئات من شركات المرافق. في غرب الولايات المتحدة، يوجد لدى NERC ما يقرب من 500 أداة مساعدة مسجلة تلتزم بمعايير NERC.

تقدر قيمة سوق الأمن السيبراني لـ ICS بما يتراوح بين $3 و$4 مليار سنويًا. تعد الشركات الاستشارية وموردو أمن المؤسسات من اللاعبين الرئيسيين في هذا المجال. تتمتع NERC بالقدرة على التنظيم وتمارس تأثيرًا كبيرًا على المرافق الكهربائية وقطاعات النفط والغاز، لكنه من الصعب قياس نسبة أو حجم سوق NERC في سوق الحلول الأمنية لأنه لا توجد طريقة لإجراء تجزئة مناسبة. يمكن أيضًا استخدام العديد من المنتجات المستخدمة لتحقيق مستوى معين من تقييم NERC CIPs لتوفير الرؤية وتوفير إمكانات إدارة الأمان في صناعات أخرى مثل التصنيع.

تحديات مواجهة تهديد الأمن السيبراني

تمثل مواكبة التقنيات المتطورة باستمرار تحديًا تشغيليًا كبيرًا للمرافق في قطاع الطاقة. قد يكون من الصعب نشر "أفضل" التدابير الأمنية لمواجهة التهديدات المستقبلية عندما تحدث تطورات جديدة في تكنولوجيا الدفاع السيبراني بشكل مستمر. بالإضافة إلى ذلك، أصبحت الأنظمة أكثر ارتباطًا ببعضها البعض، وبالتالي فإن احتمال تعرض هذه الشبكات للخطر أو الهجوم يتزايد بشكل كبير. أصبحت الهجمات السيبرانية على البنية التحتية مصدر قلق كبير للمرافق في أعقاب فيروس الكمبيوتر Stuxnet عام 2010، والذي يعتقد الخبراء أنه تم استخدامه من قبل إسرائيل والولايات المتحدة لجعل بعض أجهزة الطرد المركزي النووية الإيرانية تمزق نفسها. وقد تعزز التهديد... بظهور فيروس كمبيوتر يُعرف باسم "Havex Trojan"، والذي يبدو أن المتسللين استخدموه لمهاجمة شركات النفط والغاز.25

ومن الضروري أن تتم ترقية التكنولوجيا المنتشرة في البنية التحتية اليوم وجعلها متكاملة مع الجيل القادم من الأنظمة المتطورة. تقوم بعض الشركات ببناء المنتجات الأكثر إثارة للإعجاب، لكنها غير متوافقة مع أي شيء آخر. بالتوازي، فكر في أجهزة iPhone. كم عدد أجهزة iPhone الموجودة وكم عدد أجهزة الشحن؟ إنه وضع مماثل مع الأمن السيبراني. يتم إنفاق مليارات الدولارات لتأمين أحدث المنتجات، ولكن في كثير من الأحيان يجب إعادة تشكيل الأشياء لأن المنتجات غير متوافقة. وفي الوقت نفسه، فإن المهاجمين السيبرانيين بارعون في البقاء متقدمين بخطوة واحدة على اللعبة، لذلك يجب على فرق الأمن أن تبذل قصارى جهدها للبقاء على قمة السباق التكنولوجي في مجال الأمن السيبراني. إنها ليست مهمة صغيرة. تعطي الغالبية العظمى من المرافق الأولوية للاستثمار من أجل الترقية بشكل مناسب. ولسوء الحظ، فإن التعاونيات الأصغر حجما لا تملك في كثير من الأحيان رأس المال المالي للقيام بنفس الشيء.

هيكلة القوى العاملة في الأمن التشغيلي

فيما يتعلق بنشر القوى العاملة لشركات الكهرباء ومخططاتها الداخلية لأمن العمليات، يوجد عادةً رئيس أمن المعلومات (CISO) ورئيس قسم المعلومات (CIO). "تتزايد أهمية مدراء تكنولوجيا المعلومات في حساب كيفية زيادة الأرباح من خلال استخدام أطر تكنولوجيا المعلومات والاتصالات، فضلاً عن الدور الحيوي المتمثل في تقليل النفقات والحد من الأضرار من خلال وضع الضوابط والتخطيط للكوارث المحتملة."26

المرافق الاستثمارية الكبيرة في قطاع الطاقة لديها رئيس قسم تكنولوجيا المعلومات مع عدة خطوات للفصل إلى مستوى مدير أول لتكنولوجيا المعلومات. تميل الشركات الصغيرة إلى اتخاذ موقف واحد يناسب الجميع؛ شخص أو مجموعة صغيرة من الأشخاص على رأس الطاولة يتمتعون بمهارات متعددة الأوجه في مجال الأمن السيبراني. في بعض الأحيان يكون مهندسًا كهربائيًا أو فريق صيانة متخصصًا. تقوم بعض المؤسسات بتوظيف أو تطوير مجموعة تكنولوجيا المعلومات الصناعية أو تكنولوجيا التشغيل التشغيلية حيث يتم تجميع فريق متعدد الأعضاء لمعالجة المشكلات. في الثمانينيات، لم يكن لدى الشركات أقسام لتكنولوجيا المعلومات، ولكن اليوم أصبح هذا أمرًا مسلمًا به. تقوم المرافق ببناء مجموعات تعمل في مكان ما بين مجموعات المراقبة ومؤسسات تكنولوجيا المعلومات على أمل أن تتمكن من فهم نقاط القوة والقضايا لكليهما.

بائعو الحلول الأمنية و"التفكير الخارجي"

تعتمد شركات الطاقة الكهربائية على بائعي الحلول الأمنية بشكل كبير من أجل "التفكير الخارجي". يوفر هؤلاء البائعون خدمات إدارة دورة الحياة ويرتبطون بشكل جيد بالأشخاص الذين يفهمون مشكلات التوافق وكيفية نشر منتجات الأمان. ونظرًا لأن المرافق ليست شركات تكنولوجيا، فإنها تعتمد على موردي الخدمات الأمنية لتوفير الخبرة التكنولوجية التي تحتاجها. ومع ذلك، تميل الشركات في قطاع الطاقة إلى البقاء مع البائعين الذين عملت معهم في الماضي والذين تثق بهم. قد يعتمد هذا الولاء على علاقة فردية طويلة الأمد. هناك ميل للمرافق لمواصلة استخدام المنتجات التي يعرفها موظفوها لأن التدريب على نشر التقنيات الجديدة مكلف.

البائعين الأكثر تأثيرا

في حين أن معظم العاملين في الصناعة نفسها يتحفظون عن تسمية الأسماء عندما يتعلق الأمر بتحديد البائعين ذوي النفوذ بشكل خاص، فإن العديد من المرافق تسعى إلى الحصول على EPC (الهندسة والمشتريات والبناء) أو شركة هندسية مثل Flur. سيكون هؤلاء البائعون مسؤولين عن تصميم المصنع فيما يتعلق بالخرسانة والأعمال المعدنية والخطط الكهربائية. غالبًا ما يتم تقديم نظام التحكم للمزايدة على البائعين الخارجيين. ستقوم الأداة المساعدة بإعداد المواصفات التي تتعامل مع الوظائف وأنواع الأجهزة التي يتم توصيلها بها. سيقوم البائعون بعد ذلك بتقديم عطاءات على المشروع، ويتنافسون مع بائعي الحلول الأمنية الآخرين لتقديم المواصفات بأفضل الأسعار. يتعين على الشركات في قطاع الطاقة التعامل مع قضايا الامتثال، لذا فهي تقوم بتعديل إرشادات الشراء والعقود الخاصة بها لتشمل الأمن السيبراني في مواصفاتها.

الحلول والمنتجات الأمنية المستقبلية

سيشهد المستقبل تطوراً سريعاً ومستمراً للعديد من الحلول والمنتجات الأمنية الجديدة المصممة لمواجهة التحدي المتمثل في الدفاع عن البنية التحتية للطاقة ضد الهجمات السيبرانية. يوجد على قائمة أمنيات الكثيرين في صناعة الطاقة منصة متكاملة للحلول الأمنية التي تدمج إجراءات سياسة الشركة. العديد من المنصات تعمل بالفعل ويستمر تحسينها وتحسينها.

هناك حاجة إلى ترقيات نظام التحكم للمؤسسات والمنظمات التي لديها قاعدة تعليمات برمجية قديمة أو قديمة. خاصة إذا كان نظام التحكم في محطة توليد الكهرباء يعمل لمدة عشر سنوات أو أكثر. قد تحتوي بعض هذه الأنظمة على قواعد تعليمات برمجية عمرها 20 عامًا. من غير المرجح أن تتراجع هذه المنظمات وتعيد كتابة كل سطر من التعليمات البرمجية. سيقومون بدلاً من ذلك بتطوير ممارسات جديدة آمنة على أمل أن يتمكنوا من إظهار أن قاعدة التعليمات البرمجية الخاصة بهم بالكامل آمنة. وبطبيعة الحال، ستأتي حتما معايير جديدة لإصدار الشهادات والتي يجب الالتزام بها، الأمر الذي سيسرع التطور المستمر نحو تحسين أمن الشبكة.

يمتلك بائعو الحلول الأمنية أجهزة تتمتع بالقدرة على اكتشاف الحالات الشاذة والانحرافات في أنظمة التشغيل اللازمة لسد فجوة العجز التكنولوجي التي تواجهها المرافق اليوم. يمكن لهؤلاء البائعين أيضًا توفير أمان تسجيل أمبير، والتصحيح، وإدارة التغيير، وMOC (صيانة الشهادة)، والوصول عن بعد. وقد يتطلب الأمر من بائعين مختلفين تلبية الاحتياجات المحددة الناجمة عن هذه الفجوات التقنية. سيقوم البائع الناجح بإنشاء منتجات أمنية تلبي مواصفات بيئة التكنولوجيا التشغيلية وتكون مكتفية ذاتيًا قدر الإمكان. ومن الناحية المثالية، يجب عليهم القيام بعمل أفضل في تأمين العمليات مقارنة بالعديد من المنتجات الأمنية الأخرى مجتمعة. وبطبيعة الحال، فإن تخيل هذه المهمة أسهل من تنفيذها.

يشعر البعض في صناعة الطاقة أن العديد من بائعي ICS الكبار لا يتفوقون في الابتكار. قد يجدون صعوبة في تخيل كيف سيبدو المستقبل. يركز كبار البائعين على صنع منتجات أفضل وأكثر أمانًا، لكنهم غالبًا ما يفشلون في الاعتراف بأن المستخدمين النهائيين يدمجون منتجات من العديد من البائعين. تطالب المرافق بالحلول غير المتجانسة التي تتمتع برؤية أعلى للشبكة بأكملها ولا تعتمد على معدات أي بائع واحد. "أحد التحديات الرئيسية عند بناء الشبكات الذكية هو التعامل مع الطابع غير المتجانس للتكنولوجيات التطبيقية. نظرًا لأن دورات حياة المنتج يمكن أن تمتد لعدة عقود، فإن التعقيد الإجمالي للنظام سوف ينمو بشكل كبير في السنوات القادمة بسبب تطبيق العديد من البروتوكولات والحلول التقنية المختلفة. يؤدي هذا عدم التجانس في النهاية إلى زيادة أسطح الهجوم إلى الشبكة الذكية وقد يؤدي أيضًا إلى زيادة الضعف.27

بائعو ICS هم تقليديًا شركات كبيرة تم تأسيسها في طرق عملها. في الوقت الحاضر، هناك درجة معينة من الاضطراب في مساحة السوق التي تمتد إلى جانب البائع. تقوم شركة جديدة تدعى Bedrock Automation بتصميم أنظمة التحكم الصناعية من الصفر. إنهم يتعاملون مع العديد من التحديات الحالية للأمن السيبراني ويحاولون أن يكونوا مبتكرين، وهو أمر يتحفظ كبار البائعين عن القيام به لأن جهودهم أقل تركيزًا بطبيعتها.

هناك العديد من موردي الحلول الأمنية المشاركين في الدفاع السيبراني للمرافق، ولكن ليس الكثير منهم درجة عالية من التخصص وركزت على بناء المكونات المستخدمة في أنظمة ICS. قد يكون هذا مفيدًا لأولئك الذين يأملون في التأثير على اتجاه ما يصنعه بائعو الصناعة.

تدخل الآن منتجات جديدة إلى مجال ICS من جميع أنحاء العالم وهي معقدة بشكل لا يصدق، وأحيانًا تتجاوز درجة كونها مفهومة حقًا من قبل الشركات التي تشتريها. وهذا يجعل من السهل على الخصوم إخفاء الأشياء في منتجاتهم وإلحاق أضرار جسيمة بأنظمة التشغيل وهياكل التعليمات البرمجية. وقد أدى هذا التهديد إلى اجتماع الشركات المعزولة سابقًا وتشكيل اتحادات بهدف إنشاء حلول أكثر موثوقية.

العدادات الذكية والمنتجات التحليلية والبنية التحتية للإدارة الرئيسية وأي سلعة تساعد في اكتشاف التهديدات السيبرانية المتقدمة أو المتزايدة؛ هذه كلها مجالات أمان إضافية مفتوحة للابتكار حيث قد يجد البائعون ذوو التفكير المستقبلي مكانًا مناسبًا أو يشقون طريقًا إلى أسواق جديدة وقابلة للحياة.

مستقبل الوصول إلى الهوية والمصادقة

Weak passwords and rarely updated software are a recurring theme behind the 48,000 cyber incidents reported to the Department of Homeland Security – including the theft of data on the nation’s weakest dams by a “malicious intruder,” and an incident where hackers broadcast a malicious warning about a zombie attack via several American TV stations, a DHS report has found.28

تبدأ العديد من الهجمات الإلكترونية عن طريق اختراق بيانات الاعتماد أو استغلال كلمات المرور الضعيفة. تعد إدارة مصادقة الهوية مكونًا رئيسيًا لنظام أكثر موثوقية. على عكس الضوابط العامة والتشغيلية والإدارية، فإن الضوابط الفنية هي المنتجات التي تستخدمها شركات المرافق لتحسين قدرتها التشغيلية. لذلك، عندما يتعلق الأمر بعناصر التحكم في الوصول، والمصادقة عند تسجيل الدخول، وإبقاء العملاء غير المرغوب فيهم خارج النظام، فهذه عناصر تحكم لا يمكن وضعها إلا في المنتجات على مستوى البائع، ويصبح ذلك محور تركيز البائع.

توثيق ذو عاملين يمكن أن تمنع أي فرد من الوصول إلى نظام التشغيل من خلال إدخال بسيط لاسم المستخدم وكلمة المرور. في أنظمة ICS المعاصرة، غالبًا ما يقوم البائعون ببناء المنتجات مع العلم أنه ستكون هناك حاجة للصيانة في وقت ما في المستقبل. وقد توفر إمكانية تسجيل دخول لموظفي الصيانة لاستخدامها وهي ضعيفة بطبيعتها، وربما تستخدم أربعة أحرف فقط. يتم أحيانًا توزيع كلمات المرور هذه مع المنتج ولا يتم تغييرها أبدًا من قبل المستخدم النهائي، مما يجعل النظام سهل الاختراق من قبل المهاجمين عبر الإنترنت الذين يعرفون كلمة المرور واسم المستخدم المعروفين. وهذا مثال على شيء أساسي وقابل للإصلاح وغير باهظ التكلفة ويمكن أن يكون مفيدًا في ردع الهجمات السيبرانية. تعد كلمات المرور ورموز الأمان لمرة واحدة أيضًا وسيلة مفيدة لمصادقة مستخدمي النظام عند تسجيل الدخول.

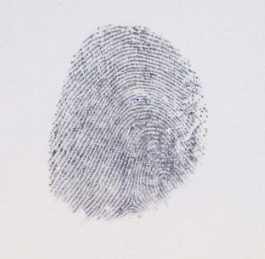

من الواضح أن أيام المصادقة الثنائية أصبحت معدودة. وفي عالم متزايد الترابط عبر الإنترنت، لا بد من تطوير وسائل أكثر أمانا لإثبات الهوية. "القياسات الحيوية... هي تحول أساسي في الطريقة التي يتم بها تحديد هويتنا. على عكس التعريف التقليدي الذي يجب أن تتذكره أو تحمله معك، القياسات الحيوية نكون أنت، وتتكون من تحليل الصوت، وأنماط القزحية، ومطابقة الوريد، وتحليل المشية، وما إلى ذلك. هذه السمات فريدة بالنسبة للفرد ويصعب تزييفها بشكل لا يصدق".29 القياسات الحيوية وطرق المصادقة الأكثر أمانًا تلوح في الأفق. سوف يتكيف قطاع الطاقة ويتطور لمواجهة التحدي المتمثل في إبطال تهديدات الأمن السيبراني، لكن خصوم الصناعات أذكياء للغاية وهم جزء من نفس السباق لتسخير التقنيات الجديدة.

AI-Powered Cybersecurity: WP Safe Zone for WordPress Protection

In today’s digital age, AI is revolutionizing cybersecurity by offering smarter, more adaptive protection against evolving threats. A prime example of this is the WP Safe Zone plugin, an AI powered security plugin designed for WordPress websites.

WP Safe Zone uses advanced artificial intelligence to detect and neutralize threats like brute force attacks, malware, and unauthorized access in real-time. By continuously learning from attack patterns, it ensures robust, proactive security for websites.

As AI-driven solutions like WP Safe Zone gain traction, they highlight how cutting-edge technology is shaping the future of cybersecurity.

عوامل الشراء الرئيسية في اختيار البائعين الأمن

تقوم شركات المرافق الكهربائية باختيار موردي ICS وموردي الحلول الأمنية بعناية. إنهم يدرسون تاريخ البائعين للتعرف على نوع البحث الذي أجروه في الماضي، ويأخذون في الاعتبار أيضًا البلد الذي تنشأ منه المنتجات والآثار المترتبة على ذلك. وبطبيعة الحال، تعتبر العلاقات وروابط الثقة طويلة الأمد مهمة في قطاع الطاقة. من غير المرجح أن تشارك شركة كبيرة في عملية بيع مباشرة مع شركة ناشئة صغيرة تقدم شيئًا يحتمل أن يكون مزعجًا. في معظم الحالات، ستحتاج الشركة الناشئة إلى المرور عبر شريك قناة مثل شركة أمنية أو بائع ICS من أجل الحصول على التأييد والمصداقية التي يمكن أن توفرها تلك القنوات.

تهتم العديد من الشركات بالوفاء بمعايير NERC ومعايير الامتثال. قد يجادل البعض بأن التركيز النهائي يجب أن يكون على الأمن، معتقدين أن المنتج الثانوي للأمن الجيد هو الامتثال الجيد. مراراً وتكراراً، ينتصر الامتثال بسبب التكلفة العالية لتحقيق الأمن. يجب أن تعمل منتجات الأمان التي يقدمها البائع بشكل جيد ضمن أنظمة التحكم المختلفة، وأن تتكامل مع المنتجات والعمليات القديمة، وأن تكون فعالة من حيث التكلفة وتنافسية.

رغم العوائق هناك يكون مساحة للشركات الناشئة والمبتكرين. السوق ليس آمنًا حاليًا ويبحث عن حلول عملية أينما أتت. أنظمة جديدة تأتي في كل وقت. تبحث شركات الطاقة عن البائعين الذين لديهم القدرة النظامية لحمايتهم والاستجابة لهم بسرعة. إنهم يريدون الموردين الذين يقدمون حلولاً قابلة للتطبيق يمكن تحديثها بسهولة مع تغير المواقف. "لقد وقع دور المبتكر على عاتق الشركات التي ليس لديها إرث وترغب في النظر إلى المشكلات بطرق جديدة... يكون فرصة لصغار البائعين للحصول على التمويل وإحداث تأثير في المجال الأمني."30

نظرًا لأن كل شيء على المحك في مجال الأمن السيبراني، فإن سمعة البائعين تعتبر أحد الاعتبارات الكبيرة لشركات الطاقة. يحضر موظفو تكنولوجيا المعلومات/التكنولوجيا التشغيلية والأمن المادي العديد من المؤتمرات سنويًا وتكون سمعة البائع دائمًا موضوع اهتمام. هناك إجماع عام حول أي البائعين جيد وأيهم سيئ. يدرك رجال الأمن تمامًا من الذي يبالغ في الوعود ومن الذي يفي بالوعود، لذا فإن السمعة لها أهمية قصوى.

هل يمكن الوثوق بالبائعين في الخارج مع الأمن الأمريكي؟

في عالم التجارة العالمي، تختار شركات الطاقة أحيانًا البائعين الخارجيين لتلبية الاحتياجات الأمنية، ولكن قد يكون قرار الاستعانة بمصادر خارجية قرارًا صعبًا ويمكن أن يكون مشكلة عندما يتعلق الأمر بإجراء فحوصات خلفية للبائعين الذين لديهم إمكانية الوصول عن بعد إلى شحناتهم . قد يرى البعض هذا بمثابة ثغرة أمنية واضحة. في بعض الأحيان، قد تمنع المواقف السياسية الشركات من اختيار بائعين معينين (على سبيل المثال: عدم قدرة شركات أمريكا الشمالية على بيع المنتجات في الشرق الأوسط لأن بعض المكونات مصنوعة في إسرائيل). لا تبدو الشركات الصغيرة مهتمة بأصل المنتجات طالما أنها تنجز المهمة.

في الوقت الحاضر، يوجد بعض مقدمي خدمات أمن ICS المبتدئين في إيطاليا وفرنسا وهولندا. في الولايات المتحدة، عدد قليل من هذه الشركات يقدم خدمات لشركات المرافق التي تمتلك أي نوع من القدرة المتطورة والناضجة للاستجابة للحوادث. إذا كان البائعون الأجانب سينجحون في الولايات المتحدة، فسيتعين عليهم أن يكون لديهم استجابة للحوادث في الولايات المتحدة. سيجد البائعون في الخارج أنه من المفيد احترام الحدود الجغرافية ومصالح الأمن القومي من خلال الحصول على تمثيل مادي كبير في الولايات المتحدة.

وفي الولايات المتحدة، يتحدث كثيرون عن أهمية "شراء المنتجات الأمريكية". تقدم صناعة السيارات تشابهًا مثيرًا للاهتمام. تتكون السيارات من مكونات مختلفة يتم تصنيعها في مواقع حول العالم قبل أن يتم تجميعها في نهاية المطاف في ولاية تينيسي. فهل هي فعلاً سيارة أمريكية أم لا؟ تعمل شركات الطاقة في السوق العالمية، وسيقوم المصنعون الأجانب بشكل متزايد بإنتاج المنتجات التي تحتاج الشركات الأمريكية إلى استخدامها. لسنوات عديدة، كانت تكنولوجيا المعلومات وأجهزة الكمبيوتر والبرمجيات تُصنع في الولايات المتحدة، ولكن الآن هناك المزيد من الاستعانة بمصادر خارجية، وسوف تستمر في الانتشار مع شركات مثل سيمنز في ألمانيا باعتبارها مثالا واضحا.

وفي وقت قريب، قد لا يهم من أين يأتي المنتج إذا كان مصممًا وفقًا للمواصفات وجديرًا بالثقة. قد لا يرغب المشترون في وضع منتجات أمنية محددة كل النظام، ولكن قد تختار دمج مجموعة متنوعة من المنتجات. في الهجوم السيبراني، قد يؤدي انتشار نوع واحد من المنتجات عبر الشبكة إلى تدمير البنية التحتية بأكملها. يؤدي تنوع المكونات إلى تحسين مرونة أنظمة التشغيل. أينما تنشأ المكونات، سيكون من الضروري لبائعي الحلول الأمنية أن يزودوا عملائهم بشعور من الثقة والجدارة بالثقة فيما يتعلق بمنتجاتهم.

وبطبيعة الحال، تتمتع الولايات المتحدة بعلاقة وثيقة مع العديد من البلدان "المتقدمة" مثل تلك الموجودة في المملكة المتحدة، وكندا، ونيوزيلندا، وأستراليا. تتمتع هذه الأماكن أيضًا بعلاقة قرابة وثيقة في مجتمع الاستخبارات وهي معتادة على التفاعل وتبادل المعلومات.

العلاقات مع المنظمين

قد يرى البائعون الخارجيون الذين يأملون في تحقيق نجاحات في سوق الأمن السيبراني أن التواصل وتكوين علاقات وثيقة مع الهيئات التنظيمية أمر مفيد، ومع ذلك، قد يرغبون في توخي الحذر بشأن تلك التفاعلات. هناك سياسات وتوجيهات تحظر مثل هذه العلاقات لمصلحة المنظمين الذين يحافظون على موضوعيتهم. وقد تتفاعل الشركات الكبيرة التي تضم عدداً كبيراً من الموظفين مع الهيئات التنظيمية بدرجة أكبر، وتدفع أجنداتها المختلفة، ولكن هذا ليس بنفس القدر من الأهمية بالنسبة لأولئك المشاركين في خلق التكنولوجيا الأساسية.

من الناحية المثالية، من المفترض أن تعمل الهيئات التنظيمية فوق النزاع. لديهم عمل يقومون به ولديهم قطاع ينظمونه وهذا ما يفعلونه. في عالم الأمن السيبراني، تعد الحيادية، والصحة التقنية، والتدقيق العام، والشفافية الشاملة أمرًا بالغ الأهمية. أي شيء أقل من ذلك يمكن أن يؤثر سلبًا على العلاقات في أي من الاتجاهين.

هل يمكن للبائعين الجدد الحصول على موطئ قدم؟

معظم الناس على دراية بالبائعين المهيمنين في صناعة الطاقة. تعد شركات شل وإكسون وشيفرون من الشركات الرائدة في مجال النفط والغاز. تتفوق شركتي هانيويل وسيمنز على الآخرين كبائعي أنظمة التحكم DCS. قد يكون من الصعب تحديد قائد الصناعة بوضوح، ولكن هناك شيء واحد مؤكد. الشركات الكبرى لديها الكثير من المخاطر وتتعامل دائمًا مع قضايا أكبر تتعلق بالرأي العام.

بالنسبة للبائعين الجدد الذين يحاولون الحصول على موطئ قدم في سوق الحلول الأمنية، قد يكون الأمر صعبًا للغاية. العديد من هذه المشاريع الناشئة تفشل في العامين الأولين. على الرغم من تهديد الهجمات السيبرانية، لا يزال البائعون يواجهون مهمة كسب قلوب وعقول العملاء المحتملين. ويجب أن يكون هناك سبب منطقي مقنع للعديد من شركات الطاقة للقيام بالاستثمار الكبير في الحماية اللازمة لتوفير الأمن الكافي. "إذا لم يتمكن البائع من تحديد أن هناك مشكلة حقيقية ونقصًا في الحلول الجيدة، فمن المحتمل أن يواجه مشكلة في الذهاب إلى السوق... يجب أن يكون نهج الشركة الناشئة واعدًا وأن يكون لديه القدرة على التكيف مع بيئة المنظمة. ويجب أيضًا أن يكون هناك شعور بأن لدى البائع فريقًا متماسكًا يتمتع بالمرونة الكافية للاستجابة لظروف السوق المتغيرة والاتجاهات الأمنية المتطورة.31

جزء من المشكلة التي يواجهها البائعون، وقطاع الطاقة، والمجتمع ككل، هو أنه لا توجد في الواقع معايير محددة بوضوح لماهية العناية الواجبة الأمنية. تساعد اللوائح في بعض المجالات على تحديد السلوك المطلوب فيما يتعلق بتنفيذ وتعزيز تدابير الأمن السيبراني، ولكن الصناعة لا تزال غارقة في المنطقة الرمادية "ما يجب القيام به مقابل ما هو جميل القيام به"، وربما لا تزال بحاجة إلى التوصل إلى حل نقطة الألم حيث تحدث بعض الكوارث التي تغير المحادثة وتجعل ما بدا غير معقول معقولاً فجأة.

نعم يستطيعون!

ويعتقد آخرون أن البائعين الجدد ذوي الحيلة يمكنهم بالفعل الحصول على حصة سوقية في مجال الامتثال. ففي نهاية المطاف، يبحث العالم دائمًا عن شيء جيد... شيء جديد وثوري. يبني العديد من البائعين الصغار علاقات قيمة لأنهم صريحون وجديرون بالثقة وصريحون وشفافون. فقط لأن الشركة كبيرة فهي ليست بالضرورة الأفضل. يمكن لشركة صغيرة لديها نظام تكنولوجي يساعد حقًا أن تحقق النجاح. لا يوجد نقص في المنتجات والأدوات وGRC الرائعة (الحوكمة، وإدارة المخاطر، والامتثال)، ولكن لا تزال هناك حاجة إلى أشخاص يمكنهم تشغيلها وصيانتها. يجب على البائعين الذين سيفوزون في النهاية أن يقدموا منتجات تتطلب تدخلًا وصيانة بشرية أقل. هناك حاجة إلى تحسين في هذا المجال وهناك فرصة كبيرة لذلك.

على الرغم من هذه الفرصة، ليس هناك ما يخفي حقيقة أن تحقيق مكانة السوق ليس بالأمر السهل. قد يكون لدى البائع الجديد منتج جيد، ولكن تمكين التقارب بين تكنولوجيا المعلومات والتكنولوجيا التشغيلية وتلبية متطلبات وتحديات مؤسسات معينة يعد أمرًا صعبًا. غالبًا ما يكون من المفيد لمورد جديد و/أو أصغر أن يحاول الدخول في شراكة مع شركة أكبر من أجل تمكين علاقات جديدة مع المرافق. في نهاية المطاف، سيحتاج البائعون إلى تقديم حجة مقنعة حول السبب الذي يجعل التكنولوجيا الخاصة بهم توفر حلولًا أمنية حقيقية. السوق ينتظر هذا النوع من الابتكار. تعد التطبيقات المتخصصة مجالًا آخر من الفرص الواعدة في جانب الامتثال. الحلول الصغيرة شديدة التركيز لها مكان في السوق أيضًا، ولكن مرة أخرى، قد يحتاج البائعون إلى الشراكة مع لاعب أكبر.

حلول أبحاث سوق الأمن السيبراني

Cybersecurity is a new frontier and its importance in the energy sector and beyond will only grow in the coming years. Key growth areas are in Encryption, Data Protection, Virus, AI, and Blockchain in Cyber Security. The real threat of cyber attack is ever-present and on the increase as those bent on creating chaos, profiting illegally, or settling perceived political scores, continue to refine their skills and incorporate rapidly evolving technologies into their cyber-attack arsenals. Security solutions vendors have an important role to play in protecting critical energy infrastructure and the people it serves. True innovators will thrive, as will those who show that their products work and contribute to the overall functionality of our nation’s power grid, and to the reliability of energy delivery worldwide.

تتوافق الروابط التالية مع المصادر المستخدمة في إنشاء هذه الورقة.

http://securityaffairs.co/wordpress/25240/hacking/critical-infrastructure-hackers-targeted-public-utility-scada.html

http://usnews.nbcnews.com/_news/2013/02/19/17019005-successful-hacker-attack-could-cripple-us-infrastructure-experts-say?lite

http://itlaw.wikia.com/wiki/Cybersecurity_Framework

http://www.dw.de/at-cybersecurity-summit-obama-asks-tech-sector-to-help-government-fight-hackers/a-18257609

http://csrc.nist.gov/publications/drafts/800-53-rev4/sp800_53_r4_draft_fpd.pdf

http://en.wikipedia.org/wiki/Heterogeneous_database_system

http://csrc.nist.gov/publications/drafts/800-160/sp800_160_draft.pdf

http://phys.org/news/2014-06-breaches.html

http://www.dhs.gov/publication/cybersecurity-insurance

http://csrc.nist.gov/publications/nistir/ir7628/nistir-7628_vol3.pdf

http://www.whitehouse.gov/blog/2013/10/29/seeking-comments-preliminary-cybersecurity-framework

http://www.leadersinsecurity.org/events/icalrepeat.detail/2015/01/29/84/-/-.html

http://www.marketwatch.com/story/global-industrial-control-systems-ics-security-market-2014-2018pdf-2014-08-28

http://news.yahoo.com/smart-technology-could-utilities-more-vulnerable-hackers-013153609–finance.html

http://www.jocm.us/uploadfile/2013/0827/20130827022712405.pdf

http://www.welivesecurity.com/2014/02/05/weak-passwords-and-ancient-software-left-u-s-government-data-vulnerable-dhs-report-finds/

http://www.pbs.org/wgbh/nova/next/tech/biometrics-and-the-future-of-identification/

http://www.darkreading.com/small-vendors-driving-innovation-in-security-venture-capitalists-say/d/d-id/1134669