Marktforschung zur Cybersicherheit im 21. Jahrhundert

Schutz unserer Infrastruktur

Mit der zunehmenden globalen Bedeutung und Integration von Computern in alle Aspekte menschlicher Bemühungen hat auch die Internetkriminalität zugenommen und stellt heute eine ernste Gefahr für Bevölkerungen, Nationen, Regierungen, Unternehmen und kritische Infrastrukturen dar. Schätzungen zufolge kostet die Internetkriminalität die Weltwirtschaft jährlich über $400 Milliarden.. 1 Der finanzielle Preis und die potenziellen Gefahren von Die Cyberkriminalität wird sicherlich weiter zunehmen, wenn sie nicht eingedämmt wird.

Angriffe auf unsere Energieinfrastruktur sind möglicherweise die verheerendsten. Initiiert von Hacktivisten, gegnerische Regierungen, Schurkenstaaten, quasi-religiöse Gruppierungen, allein oder gemeinsam: Computerangriffe nehmen zu und in einigen Fällen gelingt es ihnen, die Grenzen oft veralteter oder unzureichender Infrastrukturbollwerke zu durchdringen. Die Folgen solcher krimineller Machenschaften sind verheerend. Man stelle sich vor, Wasseraufbereitungsanlagen, Energieleitungen, Telekommunikations- und Satellitensysteme, Bankinstitute und Kraftwerke würden durch Cyberangriffe lahmgelegt oder sogar zerstört. Die Folgen solcher Übergriffe könnten Angst und sogar Chaos unter der betroffenen Bevölkerung auslösen, während die Wirtschaft ernsthaft geschwächt und geschädigt wird.

Die Hintermänner dieser wachsenden Cyberkriminalität entwickeln sich technologisch mit jedem Augenblick weiter und suchen nach Möglichkeiten, kritische Infrastruktursysteme zu stören, zu sabotieren und zu kompromittieren, sei es durch Spionage, politische Manöver, Terrorismus oder offenen Krieg. Allein im Jahr 2013 meldeten Beamte des Heimatschutzministeriums in den USA 256 Fälle von versuchter Cyberkriminalität, die sich gegen kritische Infrastruktur richteten, wobei die meisten davon den Energiesektor betrafen. 2 Der ehemalige Verteidigungsminister Leon Panetta ging sogar so weit zu behaupten, dass die USA einer Bedrohung gegenüberstünden, die er als „Cyber-Pearl Harbor“ und als „Moment vor dem 11. September“ bezeichnete. Er zeichnete ein düsteres Bild von möglicherweise verseuchten Wasservorräten, großflächigen Stromausfällen und Zügen, die gewaltsam entgleist werden.3

Es gibt unzählige Möglichkeiten, Cyberangriffe durchzuführen, darunter Malware, Viren, Würmer, Spyware, Passwortangriffe, Brute-Force-Angriffe und DoS-Angriffe (Denial of Service). Diese Methoden des Cyberangriffs können die Schutzsysteme kritischer Infrastrukturen überlasten oder infizieren, sodass sie leichter zu durchdringen sind. Verteidigungssysteme und angegriffene Infrastrukturen können außer Gefecht gesetzt oder sogar zerstört werden, wenn die Angriffsmethoden und die Täter von Cyberkriminalität nicht richtig identifiziert und vereitelt werden.

Am 12. Februarth, 2013, erließ US-Präsident Barack Obama Durchführungsverordnung 13636, „Verbesserung der Cybersicherheit kritischer Infrastrukturen“, in der festgelegt wurde: „Es ist die Politik der Vereinigten Staaten, die Sicherheit und Belastbarkeit der kritischen Infrastruktur der Nation zu verbessern und eine Cyberumgebung aufrechtzuerhalten, die Effizienz, Innovation und wirtschaftlichen Wohlstand fördert und gleichzeitig Sicherheit, Schutz, Geschäftsgeheimnis, Privatsphäre und bürgerliche Freiheiten schützt.“4

Diese Anordnung führte zur Einrichtung eines Cybersecurity-Rahmenwerks, das Organisationen bei der Bewältigung von Cybercrime-Problemen unterstützen soll. Diese gemeinsame Anstrengung des privaten Sektors und der Regierung konzentrierte sich auf die Schaffung einer einheitlichen Kommunikationssprache und auf kostenbewusste Wege zur Umsetzung wirksamer Cybersecurity-Maßnahmen. Es wurden keine direkten Vorschriften im Zusammenhang mit der Executive Order 13636 erlassen.

Präsident Obama wies NIST, das National Institute of Standards and Technology, soll mit Institutionen und Unternehmen zusammenarbeiten, die direkt von der Executive Order betroffen sind, um einen freiwilligen Plan zu erstellen, der die Risiken von Cyberkriminalität für die kritische Infrastruktur des Landes minimieren soll. All diese Bemühungen wurden unternommen, um Standards und Verfahren in einem breiten Querschnitt von Branchen zu vereinheitlichen und Richtlinien zu erstellen, die schnell umgesetzt werden können. Zu diesem Zweck wurde auch die branchenübergreifende Kommunikation und Zusammenarbeit gefördert. NIST stellte im Februar 2014 einen ersten Entwurf des Rahmenwerks zusammen mit einer begleitenden Roadmap vor, die die vom Institut beabsichtigte zukünftige Ausrichtung des Rahmenwerks aufzeigte.

Wie vorherzusehen war, sind an den Bemühungen zur Eindämmung von Cyberkriminalität, Hacktivismus, Cyberterror und Cyberkrieg ein wachsendes Netz von Regierungsbehörden und Interessen des privaten Sektors beteiligt. Dazu gehört NERC, die nordamerikanische Electric Reliability Corporation. NERC ist „eine gemeinnützige internationale Regulierungsbehörde, deren Aufgabe es ist, die Zuverlässigkeit des Stromnetzes in Nordamerika zu gewährleisten.“ 5 NERC ist für die USA, Kanada und Teile von Baja California in Mexiko zuständig. Es erstellt Zuverlässigkeitsstandards und setzt diese durch. Es ist auch an der Schulung und Zertifizierung von Industriepersonal beteiligt.

Der CIPC (Critical Infrastructure Protection Committee) arbeitet unter dem Dach des NERC. Es besteht aus Cyber-, Betriebs- und physischen Sicherheitsexperten der Branche. Es umfasst auch den Electricity Sub-sector Coordinating Council (ESCC) Gemeinsam mit der Bundesregierung entwickelt sie Konzepte und Mittel zum Schutz kritischer Infrastrukturen und fördert den Austausch wichtiger Informationen über identifizierte systemische Schwachstellen.

NERC wird beaufsichtigt von FERC, die Federal Energy Regulatory Commission. FERC „ist eine unabhängige Agentur, die die zwischenstaatliche Übertragung von Elektrizität, Erdgas und Öl reguliert. FERC prüft auch Vorschläge zum Bau von Flüssigerdgasterminals (LNG) und zwischenstaatlichen Erdgaspipelines sowie zur Lizenzierung von Wasserkraftprojekten.“6 Im Jahr 2005 wurden der FERC durch das Energy Policy Act noch mehr Aufgaben übertragen, darunter die Förderung der Sicherheit und Zuverlässigkeit der Infrastruktur.

Präsident Obama forderte in einer Rede an der Stanford University im Februar 2015 die US-Regierung und den technischen Sektor auf, bei der Bekämpfung der Cyberkriminalität zusammenzuarbeiten. Er wollte nach den Enthüllungen von Edward Snowden über die National Security Administration wieder Vertrauen aufbauen. (NSA), Präsident Obama räumte ein, dass ein Großteil der kritischen Infrastruktur und der Computernetzwerke des Landes im privaten Sektor angesiedelt sei, was die vorgeschlagenen gemeinsamen Anstrengungen erforderlich mache. Er betonte auch die Tatsache, dass die Regierung häufig als erste Informationen über Bedrohungen der Cybersicherheit erhalte, was die Vorteile einer gemeinsamen Bedrohungsbekämpfung weiter unterstreiche. Die Worte des Präsidenten könnten durch die jüngsten Angriffe ausgelöst worden sein, von denen angenommen wird, dass sie von Nordkorea verübt wurden. Darüber hinaus kam es im Januar zu Hackerangriffen auf das US Central Command, Twitter und YouTube, die von Sympathisanten des Islamischen Staats im dschihadistischen Netzwerk durchgeführt wurden. 7 Auch Home Depot, JP Morgan Chase und Anthem waren in jüngster Zeit Ziel von Hackerangriffen.

Wichtige Berater des Präsidenten gaben bekannt, dass drei neue Cybersicherheitsgruppen gegründet wurden. Dies folgte einer neuen Executive Order, die die Fähigkeit der Fed stärkt, Informationen zwischen dem privaten Sektor und der Regierung zusammenzuführen. Zu den ersten Einheiten gehören die Cyber Response Group, das Cyber Threat Intelligence Integration Center und das National Cybersecurity and Communications Integration Center. In Zukunft wird auch die weitere Entwicklung von Die (Information and Analysis Sharing Organizations), die die Zusammenführung kritischer Informationen zur Cybersicherheit erheblich erleichtern sollen.

Wichtige Faktoren für die NERC-Konformität

Die Zuverlässigkeitsstandards von NERC haben einen unauslöschlichen Einfluss auf Energieunternehmen gehabt. Während sich Unternehmen im Energiesektor mit der obligatorischen Umsetzung dieser neuen Standards befassen, variieren die wichtigsten Treiber für die Einhaltung und Umsetzung je nach Größe der betroffenen Unternehmen, den Einstellungen der C-Suite, dem Druck der Aktionäre und dem externen Einfluss der Anbieter. NERC unterstützt weiterhin die Schulung und Zertifizierung wichtiger Sicherheitsexperten, um die Breitbandkenntnisse plattformübergreifend zu verbessern und den Cybersicherheits-Fußabdruck innerhalb des gesamten Stromsystems zu verstärken. Da die technischen Fähigkeiten von Cyberkriminellen zunehmen, müssen diejenigen, die mit dem Schutz unserer anfälligen Energieinfrastruktur betraut sind, durch branchenübergreifende Kommunikation und durch die Zusammenarbeit mit NERC und verwandten Regierungsbehörden immer einen Schritt voraus sein.

NERC-Kernkompetenzzentren

Die NERC CIPs-Konformität unterstützt Versorgungsunternehmen bei der Entwicklung von Sicherheitsagenden und -protokollen zum Schutz wichtiger Infrastrukturanlagen vor Cyberangriffen und Dienstunterbrechungen. Schutz kritischer Infrastrukturen (KIP) Normen definieren die wesentlichen Anforderungen für die Einhaltung und stellen sicher, dass die Zuverlässigkeit der Großstromversorgungssysteme erhalten bleibt. Der schnelle technologische Fortschritt und die zunehmenden Fähigkeiten von Cyber-Angreifern machen die Einhaltung zunehmend schwieriger und wichtiger. In der nunmehr fünften Integration (Version 5) helfen CIP-Standards bei der Identifizierung der kritischen Vermögenswerte eines Unternehmens und helfen dabei, festzustellen, wer mit diesen Vermögenswerten verbunden ist und welche Entitäten Zugriff darauf haben. NERC CIPs umfassen logischen Schutz, physische Sicherheit und Sicherheitsmanagementkontrolle. Die Schritte 8 und 9 befassen sich mit einer effektiven Reaktion auf Cybersicherheit und Notfallwiederherstellung.

Trotz dieser Normen und Vorschriften haben einige das Gefühl, dass nicht genug getan wird. Es stellt sich die Frage: Reicht die einfache Einhaltung der Vorschriften aus? Bietet sie wirklich die notwendige Sicherheit und den Schutz, den unsere grundlegende Energieinfrastruktur im 21. Jahrhundert benötigt?st Jahrhundert? Dieses Dokument befasst sich weiter mit diesem Thema.

Das NIST-Framework

Das NIST Cybersecurity Framework hat das Potenzial, zukünftiges Verhalten in allen Sektoren zu beeinflussen. Das Framework ist insofern agnostisch, als es eine Normalisierung des Dialogs zwischen Personen, die über Cybersicherheit sprechen, erleichtert und eine Vereinheitlichung um eine Reihe von Ideen, Konzepten und Prinzipien ermöglicht.

Bei der NIST Special Publication 800-53 Revision 4 handelt es sich um eine Aktualisierung des Frameworks, „die vor allem durch die wachsende Bedrohungslage motiviert ist – gekennzeichnet durch die zunehmende Raffinesse der Cyberangriffe und das Operationstempo der Gegner (d. h. die Häufigkeit solcher Angriffe, die Professionalität der Angreifer und die Beharrlichkeit der Angreifer, diese ins Visier zu nehmen).“8 800-53 beschleunigt die Entwicklung von Sicherheitskontrollen, die in direktem Zusammenhang mit Anwendungssicherheit, mobilem/Cloud-Computing und Lieferkettenschutz stehen.

Das NIST-Framework ist eine Schlüsselkomponente bei der Verbesserung der Cybersicherheit unserer kritischen Energieinfrastruktur. Es hat das Potenzial, den Dialog zu initiieren, der notwendig ist, um die Bedrohungsgrundlage besser zu verstehen und herauszufinden, wie Branchenexperten am besten auf diese Cyberbedrohungen reagieren können, egal ob es sich um fortgeschrittene und hartnäckige Bedrohungen handelt oder ob sie das Werk alltäglicher Hacker sind.

Zur Einhaltung getrieben

Während der Energiesektor und andere Branchen Fortschritte machen, ist die Einhaltung von Vorschriften selbst ein Hauptmotivator und Treiber für Veränderungen hinsichtlich der Umsetzung moderner Cybersicherheitsmaßnahmen. Nur die größten Unternehmen in der Öl- und Gasindustrie, die oft Teil multinationaler Pipeline-Unternehmen sind, gelten als attraktive Ziele für Cyberangriffe auf globaler Ebene. Dies sind die Unternehmen, die freiwillig und von sich aus Cybersicherheitsstandards einhalten. Diese wahrgenommene Zielsetzung ist tatsächlich ein Treiber. Kleinere Unternehmen fühlen sich weniger häufig als Ziel, daher sind sie in erster Linie durch die Compliance-Anforderungen selbst motiviert.

Einfluss der C-Suite

Viele Organisationen orientieren sich bei der Einhaltung der NERC-Vorschriften in erster Linie an den Entscheidungen ihrer Führungsebene. Innerhalb der betroffenen Organisationen gibt es viele Machtkämpfe darüber, wer was kontrolliert und wer die Autorität und den Antrieb hat, Dinge in einem bestimmten Unternehmen voranzutreiben. Oftmals besteht eine Trennung zwischen IT- und OT-Personal, was zu einem Mangel an nützlicher Zusammenarbeit führt. Vorschriften können nicht ignoriert werden und bieten Organisationen einen Anreiz, in vorgeschriebener Weise zu handeln, aber Compliance ist etwas anderes als Sicherheit. Von Unternehmen zu Unternehmen gibt es große Unterschiede darin, was echte Sicherheit ausmacht oder ob Compliance an und für sich ausreicht. Wer sich mit bloßer Compliance zufrieden gibt, macht sich möglicherweise anfällig für Hackerangriffe und Cyberangriffe.

Stakeholder und Aktionäre zufriedenstellen

Regierung und Privatwirtschaft müssen bei der Umsetzung der NERC-Standards andere berücksichtigen. Lobbyisten und ihre Vertreter haben viel auf dem Spiel, wenn es um Cybersicherheitsbemühungen geht, ebenso wie Aktionäre in der Privatwirtschaft. Beide müssen zufriedengestellt werden, und das zu erreichen, ist keine leichte Aufgabe. Die Regierung steht unter Druck, die Konformitätsschwelle niedrig zu halten, was es für den Energiesektor schwierig macht, wirklich zu erreichen. real Sicherheit gegen Cyberangriffe. In der Versorgungsbranche kostet jede behördliche Aufsicht Geld, das sich auf das Endergebnis auswirkt, was wiederum den Anteilseigner betrifft. Jeder sinnvolle Informationsaustausch erfordert gemeinsame Anstrengungen. Wie Präsident Obama auf dem jüngsten Cybersecurity Summit erklärte: „Die Regierung kann das nicht allein schaffen. Aber auch der private Sektor kann das nicht allein, denn die Regierung verfügt oft über die aktuellsten Informationen zu neuen Bedrohungen.“9

Der Einfluss der Anbieter

Anbieter versuchen, ihren eigenen Einfluss auf die laufende Umsetzung von Cybersicherheitsmaßnahmen im Energiesektor auszuüben. Die meisten Unternehmen, die über internationale Kontrollsysteme verfügen, verwenden Geräte verschiedener Anbieter. Diese Anbieter integrieren ihre eigenen Sicherheits- und Transparenzfunktionen in ihre Produkte. „Es scheint keine einzelne Stelle zu geben, die ein HDB (heterogenes Datenbanksystem) erstellt, um alle unterschiedlichen Datenbankverwaltungssysteme zu integrieren und den Benutzern eine einzige, einheitliche Abfrageoberfläche bereitzustellen.“ 10 Dies erfordert nicht nur, dass die Normungsgremien mit den Herstellern kommunizieren; es erfordert auch, dass die Hersteller untereinander verhandeln, um ein Konsortium zu bilden. Alles in allem kann kein einzelnes Unternehmen der Haupttreiber für die NERC-Konformität sein. Endnutzer, Normungsgremien und internationale Anbieter von Steuerungssystemen müssen ihre Bemühungen bündeln, um eine erfolgreiche Umsetzung zu erreichen.

Wichtigste Einflussfaktoren auf die Sicherheit im Energiesektor

Während NERC wohl den größten Einfluss hat, unterstützen und verbessern auch andere externe Unternehmen, Compliance-Stellen und Foren die Sicherheitsmaßnahmen im Energiesektor. NERC ist das stärkste, da es eine delegierte Behörde der Federal Energy Regulatory Commission ist. : Die Fermentation ist eine Maßnahme der Fermentationskontrolle. Sie haben die behördliche Aufsicht, die vorschreibt, welche Sicherheitsstandards eingehalten werden müssen, und sie haben die Möglichkeit, Geldstrafen mit erheblichen finanziellen Auswirkungen zu verhängen. NERC hat die Möglichkeit, Energieunternehmen in den sozialen Medien zu beeinflussen, die Unternehmenskultur zu prägen und ihren Ruf zu schädigen. Trotz ihres offensichtlichen Einflusses bestehen gewisse Zweifel, ob NERC über die technischen Kapazitäten verfügt, um die erforderlichen Aufgaben zu erfüllen.

Die NERC CIPs müssen eingehalten werden, es sei denn, es handelt sich um eine Einrichtung auf Bundesebene. Bestimmte Kraftwerke auf Bundesebene wie TVA und Bonneville Power haben zusätzliche Arbeit zu erledigen. Sie müssen die NERC CIPs-Konformitätsstandards erfüllen und auch die Anforderungen und Richtlinien des FISMA (Federal Information Security Management Act) und des NIST (National Institutes of Standards and Technology) erfüllen. Sie möchten sicherstellen, dass sie die CIPs-Ziele und die Kontrollziele des NIST erfüllen und vermeiden, den Prozess zu duplizieren und unnötige Arbeit zu verursachen.

SPIC (die Gesellschaft zur Förderung der Informationstechnologie) in Chandigarh, Indien, war maßgeblich an der Entwicklung eines Smart Grids zur Industriestandardisierung beteiligt. In Europa hat die Internationale Elektrotechnische Kommission (IEC) „bietet Unternehmen, Branchen und Regierungen eine Plattform, um die von ihnen benötigten internationalen Standards zu treffen, zu diskutieren und zu entwickeln. Über 10.000 Experten aus Industrie, Handel, Regierung, Test- und Forschungslabors, Hochschulen und Verbrauchergruppen nehmen an der IEC-Standardisierungsarbeit teil.“11 Die IEC arbeitet eng mit der Internationalen Organisation für Normung zusammen. (ISO) und der Internationalen Fernmeldeunion Internationale Gemeinschaft (ITU) globale Standards zu integrieren und zu vereinheitlichen und das Wissen von Branchenexperten aus der ganzen Welt zusammenzuführen.

Welche Auswirkungen wird die Zukunft auf die NERC-Standards haben?

Die allgegenwärtige Bedrohung durch Cyberangriffe, Hackerangriffe und Spionage wird auch weiterhin die zukünftige Entwicklung der NERC-Standards und verwandter Branchenmaßnahmen zur Sicherung der Energieinfrastruktur prägen und bestimmen. Andere Länder, Regierungen und feindliche politische/religiöse Gruppierungen können möglicherweise Nordamerika und unser Stromnetz ins Visier nehmen. Dies ist sicherlich ein dynamischer Faktor, wenn man in die Zukunft der Cybersicherheit in den USA und im Ausland blickt. In den nächsten Jahren werden definitiv mehr Echtzeit-Erkennungsfunktionen auf den Markt kommen, im Gegensatz zur heutigen Abhängigkeit von fundierten Vorhersagen und Trendanalysen.

Trotz der jüngsten branchenweiten Bemühungen, die Sicherheit der Energieinfrastruktur zu verbessern, sind manche der Meinung, dass die heute gebauten und eingesetzten Systeme hochentwickelten Cyberangriffen nicht standhalten können. Zu diesem Zweck versucht die NIST Special Publication 800-160, „Systemsicherheits-Engineering-Prozesse zu definieren, die eng mit etablierten, auf internationalen Standards basierenden System- und Software-Engineering-Prozessen verbunden und vollständig in diese integriert sind.“12 Unter dem Motto „Richtig bauen, kontinuierlich überwachen“ haben sie ein vierphasiges Projekt eingeleitet, das es Systementwicklern und -integratoren ermöglicht, NIST-Sicherheitspraktiken in ihre Software und Systeme zu integrieren. Außerdem hofft man, dass 800-160 einen verbesserten Dialog zwischen Systemingenieuren und Systemsicherheitsingenieuren ermöglicht, um die Bedrohung durch Cyberangriffe einzudämmen.

Technologiegetriebener Wandel

Die Zeit scheint nicht auf der Seite der Bemühungen um Cybersicherheit im Energiesektor in Nordamerika zu stehen. Die Regulierungsbehörden versuchen, progressive Veränderungen herbeizuführen, aber internationale Anbieter von Steuerungssystemen sind oft langsam und große Unternehmen sind oft nicht bereit, in etwas zu investieren, das über ihre eigenen Systeme hinausgeht. Neue Technologien könnten die nötigen Veränderungstreiber sein, um den Markt aufzurütteln und es dem OT-Personal zu ermöglichen, innovative Produkte zu installieren, die ihren Betrieb nicht stören. Diese Technologien würden es IT-Experten auch ermöglichen, angemessene Sicherheitsmaßnahmen bereitzustellen.

Für die meisten großen Unternehmen im privaten Energiesektor ist der Wandel selbst ein Hindernis. Die Technologie, die sie derzeit besitzen, ist oft schon seit vielen Jahren im Einsatz. Sie ist nicht darauf ausgelegt, in neuere und sicherere Sicherheitsprodukte integriert zu werden. Neue Ansätze von Anbietern von Unternehmenssicherheit stoßen oft auf Widerstand, und die neu eingesetzten Produkte sind ein Mischmasch aus verschiedenen Unternehmenslösungen, die für die Integration in ein bestehendes System angepasst werden müssen.

Idealerweise wäre ein schützendes technologisches Sicherheitsnetz erforderlich, das die gesamte Energiebranche abdeckt, aber dies erfordert eine Anfangsinvestition, die nur wenige zu tätigen bereit sind. Niemand treibt die Konsolidierung dieser IT- und OT-Gruppen voran, damit sie tatsächlich bei der Installation neuer Technologien zusammenarbeiten können. Selbst ein so rudimentärer Prozess wie das Patchen von HMIs oder betriebsbezogenen Maschinen ist eine gewaltige Herausforderung. NERC Version 5 hat Patching-Vorschriften erlassen, aber selbst wenn der Prozess automatisiert ist, dauert es oft Monate, bis die Anbieter Patches genehmigen, und in der Zwischenzeit sind die Kraftwerke nicht geschützt.

Mainstream-Organisationsprozesse im Sicherheitslebenszyklus

Um Sicherheitskontrollen umfassender und effektiver zu gestalten, ist eine behördenübergreifende Kartierung dringend erforderlich. Werden NERC CIPs, ISO 27000-Kontrollen und alle Produkte, die Unternehmen zur Verbesserung ihrer Cybersicherheitsbemühungen einsetzen, dem entsprechen, was NIST oder ISO getan haben? Um diese unterschiedlichen Standards und Kontrollen zu überwinden, ist eine Reihe von „Best Practices“ erforderlich. Für Hersteller, die Zugriffskontrollen sowie Identifizierungs-, Authentifizierungs- und Systemkryptografie einbauen, kann der Prozess sogar noch komplexer sein. Oft sind Quellcodes und andere kritische Designelemente, die für Entwickler wichtig sind, unzugänglich; sie sind in der Hardware, Software und Firmware der Systeme vergraben, auf die sie keinen Zugriff haben. Um diese Situation zu beheben, müssen NERC CIPs, NIST und ISO-Kontrollen frühzeitig in den Design- und Entwicklungsprozess des Sicherheitslebenszyklus integriert werden. Letztendlich ist die Verteidigung der Cybersicherheit ein Mannschaftssport. Kritische Infrastrukturen müssen nicht nur betriebsbereit sein, sondern rund um die Uhr funktionieren. Es sind viele wichtige Akteure im öffentlichen und privaten Sektor involviert, und positiv ist, dass Entwickler bereits viele der Dinge tun, die sie tun müssen.

Cybersicherheitsversicherung

Die Cybersicherheitsversicherung wurde entwickelt, um die Verluste durch Cybervorfälle (Datendiebstahl, Netzwerkzerstörung und Unterbrechung des Handels) zu minimieren. Sie befindet sich in der frühen Phase der Umsetzung. Dies ist bereits in der Kreditkarten-/Zahlungsbranche zu beobachten. Versicherungsunternehmen befinden sich in der frühen Phase einer Kampagne, um zu modellieren, was ein großes Risiko wäre und wie eine Versicherung aussehen würde, wenn Stromerzeuger gegen Cyberrisiken versichert wären. Das kann noch eine Weile dauern, da es im Energiesektor nicht genügend Daten über Cyberkriminalität gibt, um versicherungsmathematische Tabellen zu erstellen. „Verstöße gegen Cyberkriminalität kosten Unternehmen im Durchschnitt $1 – $3 Millionen Schaden, was kleinere Unternehmen in den Bankrott treiben, Zivilklagen nach sich ziehen und Geldstrafen nach sich ziehen kann.“13

Ein gesunder Markt für Cybersicherheitsversicherungen könnte die Zahl der Cyberangriffe potenziell reduzieren.

Energieunternehmen, die vorbeugende Maßnahmen und „Best Practices“ einführen, könnten mehr Versicherungsschutz erhalten. Derzeit lehnen viele Unternehmen den verfügbaren Versicherungsschutz ab, weil sie die Kosten für unerschwinglich halten, sich nicht sicher sind, was abgedeckt wäre, und bereit sind, das Risiko einzugehen, nicht das Ziel eines Cyberangriffs zu werden. Das Department of Homeland Security (DHS) hat kürzlich ein weitreichendes Kollektiv von Interessenvertretern des öffentlichen und privaten Sektors zusammengestellt, „um den aktuellen Stand des Marktes für Cybersicherheitsversicherungen zu untersuchen und herauszufinden, wie seine Fähigkeit, ein besseres Cyberrisikomanagement zu fördern, am besten verbessert werden kann..”14

Haupteinflussfaktoren bei der Implementierung von Cybersicherheit

Während sich die NERC-Sicherheitsstandards ständig weiterentwickeln und überarbeitet werden, liefern FERC und Versorgungsunternehmen wichtige Anregungen und konstruktive Kommentare, um kontinuierliche Verbesserungen zu fördern. Anbieter treiben die Entwicklung der Standards definitiv voran und unterstützen auch die Richtlinien. Wie viel Einfluss jede Fraktion hat, ist ein Diskussionsthema. Unter der Prämisse, dass jede Idee willkommen und gültig ist, können diejenigen, die bereit sind, mit den Standards zu arbeiten, diese letztlich beeinflussen, bevor sie endgültig festgelegt werden. Sobald sie festgelegt sind, kann man nichts anderes tun, als auf die Veröffentlichung der nächsten Version zu warten. Manche glauben, dass diejenigen, die am lautesten schreien, die besten Ergebnisse erzielen. Viele kluge Menschen teilen ihre wertvollen Meinungen in verschiedenen Ausschüssen, und die einflussreichsten unter ihnen können wirklich Veränderungen bewirken.

DOE und Heimatschutz

Die meisten Branchenkenner nennen das Energieministerium (DOE) und das Heimatschutzministerium als wichtigste Einfluss- und Aufsichtsorgane bei der Entwicklung der NERC CIP-Standards und -Vorschriften. Das DOE hat verschiedene Labore und Kompetenzzentren identifiziert, die die Initiative ergriffen haben und sich darauf konzentrieren, qualifizierte Mitarbeiter in verschiedenen Bereichen der Cybersicherheitslandschaft einzusetzen. Andere Gruppen wie das NEI können die Entwicklung von NERC-Standards stark beeinflussen. „NEI-Lobbyisten haben 2014 ihren Einfluss geltend gemacht und mit Lobbyausgaben von über $2 Millionen auf ihre Agenda aufmerksam gemacht.“15 Diese und viele andere Agenturen arbeiten mit großen Energieversorgungsunternehmen zusammen, um dringende Probleme zu lösen, die die Energieinfrastruktur des Landes betreffen. Unternehmen, die am aktivsten in den Prozess eingebunden sind, insbesondere die großen, beeinflussen den Prozess tendenziell in größerem Maße.

Obwohl sie hilfreiche Richtlinien bieten, ist die Einhaltung vorgeschlagener Standards nicht gesetzlich vorgeschrieben. Versorgungsunternehmen und Anbieter haben einige praktische Standardverfahren vorgeschlagen, diese sind jedoch nicht verbindlich, sodass die einzelnen Unternehmen entscheiden, ob sie diese befolgen möchten oder nicht. Es ist wichtig, dass Versorgungsunternehmen und Anbieter bei der Erstellung von Standards und Richtlinien aktiver zusammenarbeiten. NERC und NIST können dies nicht allein tun, allerdings kann NERC Einfluss nehmen und die Standardkriterien letztlich festlegen.

Einfluss der Energiekonzerne

Das Redaktionsteam des NERC besteht aus Mitarbeitern aus der Industrie, es handelt sich also um eine Gemeinschaftsarbeit. Das sind die Leute, die vor Ort die tägliche Arbeit verrichten und dem Redaktionsteam der Standards Input liefern. Viele von ihnen sind Mitglieder der Energiebranche, die sehr dezentralisiert ist. Unternehmen im Energiesektor haben in verschiedenen Bundesstaaten unterschiedliche Tarifstrukturen, die ihre Rentabilität und die Gebühren für die von ihnen erbrachten Dienstleistungen beeinflussen.

Wenn Kraftwerke ihre Cybersicherheit verbessern müssen, erfordert dies erhebliche Investitionen, und jemand wird dafür bezahlen. Das Endergebnis eines Unternehmens muss bei jeder Diskussion über Cybersicherheit berücksichtigt werden, da es sich um eine geschäftliche Realität handelt und es Interessengruppen gibt, die zufriedengestellt werden müssen. Finanzielle Überlegungen können bestimmen, ob Sicherheitskontrollen implementiert werden oder nicht, und diese Tatsache muss bei jeder Diskussion über die Einführung neuer Standards und Vorschriften betont werden. Die Nation muss unbedingt über Macht verfügen. Es ist einer der wichtigsten Sektoren der kritischen Infrastruktur, denn wie die Informationstechnologie es transzendiert alles.

Der Einfluss von Forschungsinstituten

Forschungsinstitute wie EPRI, das Cyber Security Center of Excellence und NSCO haben aufgrund ihrer hohen Fachkompetenz Einfluss auf die Entwicklung der NERC CIPs-Sicherheitsstandards. Interessenvertreter aus vielen verschiedenen Organisationen kommen im Konsens an einen Tisch, um die nächste Generation von Standards zu schaffen. Natürlich hat jede Organisation ihre eigene Agenda, die sie vorantreiben möchte, und diese beeinflusst letztlich, wie die Standards aussehen werden – im Guten wie im Schlechten. Der öffentliche Überprüfungsprozess und die Unterstandards spielen auch eine Rolle bei der Bestimmung der Einzelheiten neuer NERC CIPs-Revisionen.

Die Schwierigkeit der NERC-Konformität

Sobald die NERC CIP-Vorschriften und -Standards überarbeitet und vereinbart sind, werden sie im Energiesektor umgesetzt. Leider haben Compliance-Teams, Rechtsteams und Manager Schwierigkeiten, diese Empfehlungen und Anforderungen genau zu interpretieren. Sie sind sich oft nicht sicher, welche Maßnahmen sie ergreifen sollen. Während die meisten bereit und willens sind, die Vorschriften einzuhalten, fällt es einigen schwer, die offizielle Bedeutung der Vorschriftensprache zu verstehen. Dies kann zu Verwirrung bei Compliance-Mitarbeitern führen, die sich auf Launen und vage Interpretationen der NERC-Standards und -Vorschriften verlassen müssen.

Der IST EIN (Instrumentation, Systems, and Automation) bietet eine umfassende Referenz für Richtlinien und Anweisungen zur Umsetzung der NERC-Bestimmungen, um sicherzustellen, dass alle in die gleiche Richtung marschieren. Die Cybersecurity-Konferenz 2014 der ISA „warf Licht auf das, was getan werden kann, um industrielle Netzwerke und Steuerungssysteme vor ernsthaften, möglicherweise verheerenden Schäden durch Cyberbedrohungen zu schützen.“16

Um der Unklarheit der NERC CIPs entgegenzuwirken, dokumentieren viele Unternehmen aktiv, wie sie die Anforderungen erfüllen, abmildern oder einhalten wollen, und hoffen, dass die Prüfer diese sorgfältige Dokumentation für sinnvoll erachten. Da derzeit so viele Interpretationen im Spiel sind, können die Prüfer nur feststellen, ob ein Unternehmen seine Absichten hinsichtlich der Einhaltung der NERC CIPs eingehalten hat oder nicht. Einige Kraftwerke haben auch Schwierigkeiten, die Normen und Vorschriften einzuhalten, da ihnen die elektronischen Produkte und Geräte (wie sie von Siemens und GE hergestellt werden) fehlen, die eine solche Einhaltung ermöglichen.

Der Einfluss von NIST und Ir7628

Das National Institute of Standards and Technology (NIST) hat kürzlich NISTIR 7628 Revision 1 veröffentlicht, Richtlinien für die Cybersicherheit von Smart Grids um „einen umfassenden Rahmen bereitzustellen, den Organisationen nutzen können, um wirksame Cybersicherheitsstrategien zu entwickeln, die auf ihre jeweiligen Kombinationen von Smart Grid-bezogenen Merkmalen, Risiken und Schwachstellen zugeschnitten sind.“17 Obwohl die NIST-Richtlinien keine behördliche Aufsicht über NERC CIPs vorschreiben, haben sie dennoch Auswirkungen auf den Energiesektor.

Obwohl NERC vielleicht ernster genommen wird, werden NIST-Standards regelmäßig in viele Cybersicherheitsplattformen integriert und weisen möglicherweise die Richtung, in die sich der Schutz kritischer Infrastrukturen entwickelt. Über die Bedeutung von NIST gehen die Meinungen auseinander. Da die Einhaltung der NIST-Richtlinien freiwillig ist, gibt es für Unternehmen keine Verpflichtung, sie zu befolgen. Darüber hinaus ist der Energiemarkt extrem fragmentiert und viele Unternehmen verfügen nicht über ausreichend Personal oder die erforderlichen Mittel, um viele der von NIST vorgeschlagenen Maßnahmen zur Cybersicherheit umzusetzen.

Geld ist wahrscheinlich der größte Faktor, der bestimmt, ob Unternehmen den Vorgaben von NIST oder sogar NERC folgen. Wenn man die Hunderte von Prioritäten berücksichtigt, die Energieunternehmen haben, treten die finanziellen Auswirkungen der Implementierung von Cybersicherheit oft in den Hintergrund gegenüber scheinbar dringlicheren unmittelbaren Problemen. Abgesehen von ihrer Präsenz als Schlagwort, die Integration des Frameworks ist kostspielig und oft ist für derartige Ausgaben kein Budget vorhanden. Darüber hinaus bezweifeln viele, dass Anbieter industrieller Steuerungssysteme funktionierende Lösungen anbieten können, die im Zusammenspiel mit Produkten anderer Anbieter funktionieren. Sie sind vorsichtig, wenn es darum geht, Dritte einzubeziehen. Sicherheitsexperten wissen, was sie tun müssen, aber sie wissen nicht, wo sie das Budget herbekommen sollen, und sie sind sich nicht sicher, welche Technologie sie verwenden sollen, um die guten Ideen umzusetzen, die NERC und NIST vorschlagen.

Haben öffentliche Kommentare wirklich Einfluss?

„Einzelpersonen und Organisationen im ganzen Land haben ihre Gedanken zu den Standards, Best Practices und Richtlinien geäußert, die die Cybersicherheit kritischer Infrastrukturen deutlich verbessern würden.“18 Kommentare zur Ausrichtung des Cybersecurity Frameworks waren immer willkommen. Das ultimative Ziel ist es, Unternehmen, ihren Lieferanten, ihren Kunden und Regierungsbehörden eine gemeinsame Sprache und Methodik bereitzustellen, mit der sie bestimmen können, wie sie sich am besten schützen können. Ob sie von Microsoft, FERC oder einem interessierten einzelnen Bürger mit einer großartigen Idee kommen, sie werden alle mit der gleichen Ehrerbietung behandelt. NIST ist in erster Linie daran interessiert, ob die Idee technologisch fundiert und kosteneffizient ist und ob sie umsetzbar ist.

Gelegentlich hat NIST Verträge und erhält Unterstützung von staatlich finanzierten Forschungs- und Entwicklungszentren mit Bezug zur Luft- und Raumfahrt oder dem Institute for Defense Analysis, die ihnen bei der Erstellung eines ersten Entwurfs helfen. Sobald der Entwurf fertig ist, wird er auf der Website veröffentlicht, wo ihn öffentliche und private Interessenten einsehen und Kommentare abgeben können. NERC fasst die eingegangenen Kommentare zusammen und veröffentlicht sie, damit die Menschen die Reaktion auf die vorgeschlagenen Standards selbst beurteilen können. NIST wendet ein Beurteilungsverfahren an, bei dem ein Team von Branchenexperten einzelne Kommentare prüft und eine Antwort liefert. Schließlich helfen die Kommentare NIST dabei, zu einer endgültigen Beurteilung jedes einzelnen Kommentars zu gelangen – ein erschöpfender Prozess. Was NIST erreichen möchte, ist eine Normalisierung des Dialogs, der stattfindet, wenn Menschen über Cybersicherheit diskutieren. Dies ermöglicht eine Verschmelzung von Ideen, Konzepten und Prinzipien aus verschiedenen Sektoren und bietet viele verschiedene Möglichkeiten, wie das Framework umgesetzt wird.

Die Zukunft von NIST

In den nächsten Jahren werden die fünf genehmigten Revisionen des Rahmenwerks weiter umgesetzt. Die Versionen sechs und sieben sind in Vorbereitung und werden zur Verdeutlichung einige sprachliche Änderungen enthalten. Sofern es im Beltway nicht zu traumatischen Umwälzungen kommt, werden die NERC CIPs weiter entwickelt, indem sie NIST-Standards und -Daten integrieren und die Implementierungsrichtlinien weiter konkretisieren. NIST-Standards dienen dazu, Angriffe und Eingriffe von außen in das Stromnetz zu verhindern und die Kontrolle über das Energienetz aufrechtzuerhalten. Bei der Notfallwiederherstellung werden alle Facetten des gesamten Stromsystems berücksichtigt.

Wie bei den NERC CIPs sind die NIST-Richtlinien vage, was die Umsetzung zu vielen Interpretationen führt. Derzeit verweist NIST Unternehmen auf viele Dokumente Dritter, die den Leuten viele Details entgehen lassen. NIST-Dokument „IEC 62443-2-1:2010(E) definiert die notwendigen Elemente zum Aufbau eines Cyber Security Management Systems (CSMS) für industrielle Automatisierungs- und Steuerungssysteme (IACS) und bietet Anleitungen zur Entwicklung dieser Elemente.“19

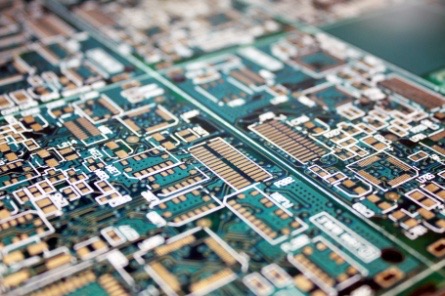

Fortschrittliche Technologien werden auch in naher Zukunft alle Aspekte des Lebens beeinflussen, wobei Computer-Hardware und -Software im Mittelpunkt dieser Entwicklung stehen. Da die Dinge immer komplexer werden, muss mehr über den Aufbau von Cybersicherheitsprodukten und -systemen nachgedacht werden. Wissenschaftler und Techniker können an einen Punkt gelangen, an dem sie nicht mehr vollständig verstehen, was sie in ihre Software eingebaut haben. Es kann so kompliziert werden, dass sie nicht mehr wissen, wie sie es schützen können. Manche meinen, die Branche habe diesen Punkt bereits überschritten. Um Betriebssysteme vor den Cyberangriffen von heute und morgen zu schützen, ist möglicherweise eine umfassende Neugestaltung der IT-Infrastruktur auf System- und Produktebene erforderlich.

Dies erfordert Vertrauen in technologische Prinzipien, Konzepte und Methoden, um hochsichere Komponenten und Systeme zu bauen. Die größte Herausforderung wird darin bestehen, die Größe zukünftiger Betriebssysteme handhabbar und verständlich zu halten, damit Best Practices angewendet werden können. Es besteht Hoffnung, dass Systeme entwickelt werden, die widerstandsfähiger gegen Penetration sind. Für den Fall, dass ein Angriff erfolgreich ist und einen äußeren Perimeter durchdringt, muss der Energiesektor daran arbeiten, Technologien zu entwickeln, die verhindern, dass Malware ganze Kraftwerke oder das gesamte Netz lahmlegt.

Die Zukunft der Echtzeitsicherheit

Die Energiewirtschaft steht in Zukunft vor großen Herausforderungen. Die Neustrukturierung und Segmentierung der Netze sowie die Implementierung eines Sicherheitsmanagements werden enorm teuer. Es besteht die Gefahr, dass Unternehmen die hohen Kosten für Hardware, Software, Lizenzierung und Installation sowie die Kosten für Betrieb und Wartung der Infrastruktur unterschätzen. In vielen Fällen entscheiden sie sich für die kostengünstigere Variante und verfügen über keine Automatisierungssoftware, um wiederkehrende oder erforderliche Wartungsarbeiten zu planen. Natürlich gilt: Je größer das Unternehmen, desto mehr Sicherheitsprodukte müssen sie integrieren und desto komplexere Verfahren müssen sie befolgen. Es kann riskant sein, von Menschen zu erwarten, Sicherheitssysteme manuell zu bedienen, aber im Interesse des Endergebnisses verzichten viele Kraftwerke auf zuverlässigere Automatisierungssysteme.

Die Wartung von Cybersicherheitsgeräten ist ein relativ neues Feld. Elektrizitätsversorgungsunternehmen wissen seit 50 Jahren, wie man Übertragungssysteme betriebsbereit hält. Sie wussten, wie man Strom konstruiert, schützt, leitet, an das Übertragungssystem anschließt und Strom verteilt. Jetzt passen sich diese Unternehmen an neue Technologien an und die Lernkurve ist dramatisch. Es werden mehr spezialisierte Techniker benötigt, wie etwa Datei-, Server- und Netzwerkexperten. Trotz aller bereits vorhandenen Abwehrmaßnahmen existiert möglicherweise noch nicht die Infrastruktur, die Angriffe in allen Bereichen erkennen und abwehren kann. Um eine proaktive Verteidigung zu formulieren, sind mehr Überwachungsfunktionen erforderlich. Da Versorgungsunternehmen mehr Cloud-Dienste nutzen, müssen sie sich der Risiken bewusster sein, da die Verbreitung von Smart Grids weiter zunehmen wird.

Im Sicherheitsbereich ist es schwierig vorherzusagen, was in fünf oder zehn Jahren passieren wird. Sicherlich wird mehr Echtzeiterkennung zum Einsatz kommen, weil die Leute wissen wollen, was passieren wird. Es gibt viele Strategien und Arten von Angriffen, die auftreten können. Ältere Technologien wie Firewalls und Antivirenprogramme versuchen, Malware durch das Entdecken von Codesequenzen zu erkennen. Die neueste Software von heute untersucht Code, um subversive „Kill Chain“-Aktivitäten zu erkennen, aber es sind immer noch Menschen erforderlich, um diese Informationen zu nehmen und eins und eins zusammenzuzählen. Leider braucht dies Zeit. Moderne Cybersicherheitsprodukte sind nicht in der Lage, eine vollständige Kette von Ereignissen. Sie erkennen zwar Malware, aber Sicherheitsverletzungen ereignen sich in wenigen Augenblicken und oft ist es zu spät, um sinnvolle Gegenmaßnahmen zu ergreifen.

Die erfolgreichen Echtzeit-Abwehrsysteme von morgen werden in der Lage sein, eingehende Daten zu analysieren und bösartige Angriffe sofort zu erkennen und zu isolieren, bevor sie sich in der Kill Chain ausbreiten. An diesem Punkt können automatisierte Systeme oder Menschen eingreifen und Schutzmaßnahmen ergreifen.

Identitäts- und Zugriffsverwaltung

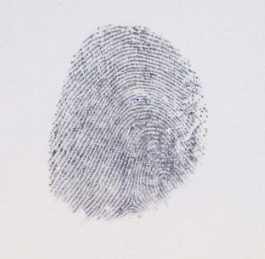

Die Authentifizierung der Identität ist nach wie vor ein wichtiger Aspekt zur Aufrechterhaltung wirksamer Sicherheitsmaßnahmen im Energiesektor. „Bei der Herausforderung, Informationen und Informationstechnologie zu sichern und Cyberbedrohungen vorzubeugen, ist das Fehlen einer starken Identifizierung oft zu einer der schwächsten Stellen im gesamten Verteidigungsmechanismus geworden. Allzu oft können vorhandene Anmeldeinformationen missbraucht werden, wurden schlecht implementiert oder verwaltet und führen zu schwerwiegenden Schwachstellen oder Vorfällen.”20

Organisationen entfernen sich vom High-Trust-Modell der gemeinsamen Anmeldung, nicht weil sie kein Vertrauen in ihre Mitarbeiter haben, sondern um die Auswirkungen von versehentlichen oder böswilligen Vorfällen zu lokalisieren. Langfristig werden sie weiterhin versuchen, technologische Einschränkungen zu überwinden. Versorgungsunternehmen werden weiterhin Standard-IT-Tools einsetzen, wie Sysco Und Wacholder, aber andere Aspekte ihres Betriebs (Relais, RTUs, SPS) verfügen nicht über dieselben Schutzsysteme. Bis sie diese von Anbietern kaufen können, müssen sie Bedrohungen möglicherweise mit einer lokalen Firewall abmildern. Scheinbar harmlose Informationen wie die Netzwerkzeit, der Standort eines Kontrollzentrums, die IP-Adresse oder sogar der Anbieter, der für den Betrieb ihrer Infrastruktur ausgewählt wurde, können für Personen mit bösen Absichten, die einen Cyberangriff verüben wollen, von Bedeutung sein.

Notfallmaßnahmen zur Vorfallprävention und -minderung

Die heutigen IT-Sicherheitstools sind so konfiguriert, dass sie das „normale“ Verhalten von Anmeldungen überwachen, sind jedoch gegenüber fortgeschrittenen Angriffen schwach. Angreifer wollen nicht nur das Kontrollsystem durchdringen, sondern auch Schaden anrichten, wenn der Bediener nicht eingreift und das Sicherheitssystem nicht angemessen funktioniert. Die Bediener können nicht wirklich sagen, ob die Daten, die sie sehen, korrekt sind oder ob sie manipuliert wurden, da es keine Technologie gibt, um die Richtigkeit der Informationen zu überprüfen. Der Vorfall mit der San Bruno-Pipeline verdeutlicht die Gefahren veralteter Sicherheitssysteme und fehlerhafter Daten.

„Pacific Gas and Electric Co. … kämpfte fast zwei Jahrzehnte lang mit einem Computersystem, das die Eigenschaften seiner Erdgasleitungen verfolgen sollte, ein Kampf, der dazu führte, dass dem Unternehmen Informationen fehlten, die für das Verständnis der potenziellen Schwächen seiner Leitungen entscheidend waren. … Auslassungen oder Dateneingabefehler, die bei der Entwicklung des Systems gemacht wurden – und nicht korrigiert wurden – könnten erklären, warum PG&E laut Aufzeichnungen und Interviews nicht wusste, dass die Pipeline aus dem Jahr 1956, die am 9. September in San Bruno explodierte und acht Menschen tötete, mit einer Naht gebaut worden war. … Experten sagen, dass die Tatsache, dass die Leitung eine Nahtschweißung hatte, eine grundlegende Information ist, die mit einem Mausklick in jeder anständigen Pipeline-Datenbank verfügbar sein sollte.“21

Trotz der Anfälligkeit von Kraftwerken scheint das Sicherheitspersonal die Bedeutung von Notfallplänen zu verstehen. Das Stromnetz ist insgesamt sehr zuverlässig, aber wenn es zu einem Zwischenfall kommt, müssen Reaktionspläne in Kraft treten, bevor Malware Fuß fassen und kritische Betriebssysteme beschädigen kann. Es ist wichtig, dass die Leute genau wissen, wie sie in einer bestimmten Situation reagieren müssen. Notfallpläne für Kraftwerke können alternative Verarbeitungsstandorte, alternative Kommunikationsmöglichkeiten und alternative Lagereinrichtungen umfassen. Das sind die drei Ebenen, auf die man sich normalerweise konzentriert. Das ultimative Ziel besteht darin, einen Angriff zu meistern und in einem geschwächten oder beeinträchtigten Zustand weiter betriebsfähig zu bleiben. Es gibt Notfallpläne für vier Haupttypen von Bedrohungen, darunter Naturkatastrophen, strukturelles Versagen, Cyberangriffe und Unterlassungs- oder Begehungsfehler.

Schwarze Löcher und unbekannte Bedrohungen

Es werden laufend Maßnahmen zur Cybersicherheit ergriffen, um bekannte Bedrohungen der Energieinfrastruktur zu bekämpfen, doch die Zukunft wird mit Sicherheit voller unbekannter Gefahren und „schwarzer Löcher“ sein, die innovative Abwehr- und Reaktionsmöglichkeiten erfordern. Glücklicherweise verbessern ES-ISAC und alle jetzt vorhandenen Netzwerke zur kollaborativen Kommunikation die Aussichten auf eine sichere und effektive Aufrechterhaltung des Netzes. Bedrohungen werden rund um die Uhr überwacht und ES-ISAC wird kontinuierlich aktualisiert.

Viele internationale Kontrollsysteme sind, obwohl sie sich von den im Inland installierten unterscheiden, an ein globales Cybersicherheitsnetzwerk angeschlossen. Natürlich gibt es immer noch große Bedenken hinsichtlich Air Gaps, primitiver Schutzmaßnahmen und Unicorns. Der Energiesektor ist auf zukunftsorientierte Unternehmen angewiesen, die fortschrittliche Lösungen für bestehende Sicherheitsprobleme entwickeln. Cyberkriminelle verfügen über beeindruckende Angriffsfähigkeiten und die ihnen zur Verfügung stehenden Hacking-Tools machen es ihnen leicht, neue Angriffsziele zu finden, insbesondere wenn es um alte Geräte in industriellen Kontrollsystemen geht.

Unbekannte Bedrohungen sind alles, was die Grenzen eines Sicherheitssystems durchdringen kann. Neue Systeme sind so komplex, dass sie auf eine Art und Weise miteinander verbunden sind, die ihre Hersteller möglicherweise nicht einmal verstehen. Endbenutzer sind sich möglicherweise nicht bewusst, dass die Schnittstellen der von ihnen betriebenen Steuerungssysteme öffentlich im Internet verfügbar sind. Cyberkriminelle können nach einem bestimmten geografischen Standort oder einem bestimmten Anbieter suchen und in die Benutzeroberfläche (HMI) dieses Steuerungssystems eindringen. Wenn Endbenutzer das Standardkennwort und den Benutzernamen des Anbieters nicht geändert haben, können Cyberangreifer tatsächlich mit ihren Operationen beginnen.

Null Tage

Es wurde bereits viel zu Zero Days geforscht, die die unbekannte Schwachstelle verkörpern. „ … ein „Zero-Day-Exploit“, … ist ein Virus oder Wurm, der eine Schwachstelle in einer Software ausnutzen kann, die andere, einschließlich der Entwickler der Software, noch nicht entdeckt haben. Zero-Day-Exploits sind selten, da Softwareentwickler hart daran arbeiten, Programme zu veröffentlichen, die solche Schwachstellen nicht aufweisen. … wenn eine solche in einer Schadsoftware entdeckt wird, deutet dies auf einen höheren Zweck hin, der über die Hoffnung eines Cyberkriminellen hinausgeht, Kreditkartennummern abzugreifen.“22

Eine andere Art ernsthafter Bedrohung ist der „Insider-Job“, der innerhalb einer Organisation oder eines Systems wie beispielsweise einem Kraftwerk oder einer Bundesbehörde entsteht. Nach einem Cyberangriff können die Täter tatsächlich die Kontrolle über das System übernehmen und es mit neuen Schwachstellen versehen, die sie später ausnutzen können. Der Energiesektor ist wie nie zuvor auf Basistechnologie angewiesen und ist anfällig.

Reichen Überwachungskameras und Login-Daten aus?

Das Erkennen und Abschrecken von Cyberkriminalität mit herkömmlichen Überwachungskameras ist nicht die effektivste Methode zum Schutz kritischer Infrastrukturen. Kameras sind nur so gut wie die Menschen, die sie überwachen, und Menschen lassen sich leicht ablenken. Kameras müssen mit Analysefunktionen gekoppelt werden, die Alarm schlagen. Diese Art von Technologie gibt es und sie kann bestehende Sicherheitssysteme erheblich verbessern. Software wird immer durchdachter. Der Personalbestand kann durch neue Technologien reduziert werden, aber es ist schwierig, technisch versierte Menschen zu gewinnen und sie ausreichend zu bezahlen, damit sie bleiben. Daher gibt es im Energiesektor eine enorme Fluktuationsrate.

Die Aufrechterhaltung neuer Cybersicherheitsabteilungen ist kostspielig und es kann schwierig sein, die Führungsebene und die Aktionäre eines Unternehmens davon zu überzeugen, dass diese Abteilungen auf lange Sicht kosteneffizient sein können. Manchmal bedarf es eines kostspieligen Vorfalls, um diese Tatsache in den Mittelpunkt zu rücken.

Automatische Plattformen? Halbautomatisch?

Trotz der zunehmenden Automatisierung von IT-Plattformsystemen glauben die meisten Insider, dass auch in Zukunft eine menschliche Schnittstelle erforderlich sein wird. Wenn jedoch ein großes Versorgungsunternehmen mehrere hundert Anlagen überwacht, ist es für zwei oder drei Sicherheitsmitarbeiter nicht machbar, die visuelle Sicherheit in diesem Bereich aufrechtzuerhalten. Visuelle Analysen und automatische Warnsysteme werden weiterhin immer häufiger eingesetzt, da es für Einzelpersonen nicht möglich ist, Datenströme kontinuierlich physisch zu überwachen, um festzustellen, ob Abweichungen auftreten könnten. In Zukunft werden mehr Echtzeitanalysen eingesetzt, um Vorfälle zu erkennen während sie geschehen, oder um sie im Voraus zu erkennen. Auch hier wird höchstwahrscheinlich eine menschliche Schnittstelle beteiligt sein, um Daten zu analysieren und die Quelle von Eindringlingen und Bedrohungen zu erkennen oder um mit Problemen wie mehreren Alarmen, dem Wetter oder sogar Wild umzugehen.

Wer muss über Cyber-Angriffe Bescheid wissen?

Trotz aller Bemühungen der Sicherheitsteams kommt es schließlich zu Zwischenfällen. Es wird darüber diskutiert, ob Informationen über Cyberkriminalität im Energiesektor öffentlich zugänglich gemacht werden sollten. Viele in der Branche sind der Meinung, dass solche Informationen nicht an Personen weitergegeben werden sollten, die nicht unbedingt davon Kenntnis haben müssen. Die meisten würden es vorziehen, dass Informationen vertraulich zwischen den Versorgungsunternehmen ausgetauscht werden, damit man sich im Falle eines koordinierten Angriffs gemeinsam dagegen verteidigen kann. Energieunternehmen tauschen Informationen über Bedrohungen oder Sicherheitsvorfälle, die zwischen verschiedenen Gruppen auftreten, in akzeptabler Weise aus. In den Vereinigten Staaten gibt es acht Regionen, die jeweils über eine Regulierungsaufsicht und Vorstandsgruppen verfügen, die vom ES-ISAC abzweigen.

Für die Versorgungswirtschaft ist es sinnvoll, Informationen auszutauschen, aber es gibt derzeit nicht viele Möglichkeiten, diesen Prozess zu erleichtern. In den meisten Fällen geben Endbenutzer Informationen im Zusammenhang mit Cyberkriminalität preis, wenn sie keine andere Wahl haben, da ein solcher Vorfall negative Schlagzeilen verursachen kann. Einige Sicherheitsanbieter haben ein Konsortium zum Zweck des Informationsaustauschs gegründet. Darüber hinaus haben Symantec und einige andere große Akteure Berichten zufolge Informationen untereinander ausgetauscht. Einige haben die Schaffung einer ICS-Version dieses Informationsaustauschmodells gefordert, aber es kann noch einige Jahre dauern, bis dieses Ziel erreicht ist. „Bedrohungen für Kontrollsysteme können von zahlreichen Quellen ausgehen, darunter feindliche Regierungen, Terrorgruppen, verärgerte Mitarbeiter und böswillige Eindringlinge. Zum Schutz vor diesen Bedrohungen ist es notwendig, eine sichere Cyber-Barriere um das industrielle Kontrollsystem (ICS) herum zu errichten.“23

Manche bevorzugen einen ganzheitlichen Ansatz für das Cybersicherheitsproblem. Dies würde bedeuten, möglichst verteidigungsfähige Produkte und Systeme zu entwickeln und diese dann kontinuierlich zu überwachen. Selbst wenn alles nach den bestmöglichen Spezifikationen gebaut wird, wird es zwangsläufig zu einigen wenigen Angriffen kommen. Die verschiedenen Arten von Cyberangriffen zu verstehen und relevante Informationen zu diesen Vorfällen zu teilen, kann sehr wertvoll sein, aber die meisten Unternehmen würden zögern, diese Informationen weiterzugeben, da dies ihrem Ruf schaden könnte. Letztendlich ist es ein Mannschaftssport. Wenn es in einem Kraftwerk eine bestimmte Schwachstelle gibt und in der gesamten Branche dieselben kommerziellen Komponenten eines gemeinsamen Lieferanten verwendet werden, könnten schnell verbreitete Informationen anderen Unternehmen helfen, diese Schwachstellen schnell zu beheben, bevor sie das nächste Opfer werden.

Die meisten im Energiesektor scheinen zu glauben, dass die Öffentlichkeit bei Cyberangriffen nur eine begrenzte Priorität hat. Es wird als wichtiger angesehen, dass bestimmte Behörden, die Tech-Community und Anbieter wichtige Informationen erhalten, damit künftige Vorfälle verhindert werden können. Andernfalls wäre es schwierig, Musteranalysen für Cyberkriminalität zu erstellen oder Anbieter über möglicherweise kompromittierte Produkte zu informieren.

Mögliche Angriffe

Es wurde viel darüber gesprochen, eine Informationszentrale für Unternehmen im Energiesektor zum Thema Cybersicherheit einzurichten. Das Informationsnetzwerk des Heimatschutzministeriums versucht tatsächlich, genau das zu werden. Energieunternehmen müssen über potenzielle Phishing- oder Malware-Angriffe informiert sein, damit sie ihr Bewusstsein schärfen und daran arbeiten können, diese potenziellen Bedrohungen einzudämmen.

Informationsaustausch mit anderen Ländern

Manchmal kann es bei der Umsetzung von Maßnahmen zur Cybersicherheit notwendig sein, Informationen mit anderen Ländern zu teilen, wie im Fall von Europa und Nordamerika, wo die Stabilität des Netzes unsere politischen Grenzen überschreitet. Wenn einzelne Nationen schlechtes Verhalten und unsichere Cyberbedingungen feststellen, wäre es für sie von Vorteil, mehr als nur anekdotische Geschichten mit ihren Nachbarländern zu teilen. Das ist heute der Fall. Es gibt nur wenige Informationen, die zwischen den Nationen zum Thema Cybersicherheit ausgetauscht werden. Versicherungsunternehmen und die Sicherheitsbranche bemühen sich, viele statistische Daten zusammenzutragen, doch viele im Energiesektor agieren weiterhin in dem, was als Die Zeitalter der Geschichten.

Gibt es Platz für ausländische Anbieter?

Der Gedanke an einen Informationsaustausch zwischen Versorgungsunternehmen im Energiesektor hat einige Ängste ausgelöst, ebenso wie die Sorge, dass zwischen den Ländern gemeinsame Bedrohungswarnungen verbreitet werden. Ist es sicher, ausländische Anbieter mit der Entwicklung von Sicherheitssystemen zur Verhinderung von Cyber-Angriffen zu betrauen? Sind in dem Widerstand, dem diese ausländischen Firmen manchmal ausgesetzt sind, Elemente von Fremdenfeindlichkeit und unbegründeten Ängsten zu finden, oder ist etwas Vorsicht angebracht?

Viele dieser Befürchtungen mussten aus der Not heraus überwunden werden, denn Cybersicherheitsbedrohungen sind überall auf der Welt verbreitet. Letztlich ist ein globaler Informationsaustausch unerlässlich. Dennoch halten es manche für höchst unwahrscheinlich, dass ausländische Anbieter in den US-Markt eindringen können. Die Branche ist fest verwurzelt und die Geschäftsbeziehungen bestehen seit langem. Das Energienetz funktioniert auf einer Ebene des Komforts und des Vertrauens. Es bräuchte einen Dritten aus einem anderen Land mit einzigartigen Technologien und Fähigkeiten, um sich auf dem nordamerikanischen Energiemarkt einzuschmeicheln und dort Anklang zu finden.

Israel has created a strong niche and market positioning in Cyber Security. The country has invested heavily in launching new startups and building talented Cyber Security professionals. The country hosts a major global Cyber Security conference every year, and has built a community of “Friendly Hackers” who identify bugs and are compensated by “Bug Bounties.”

NERC im ICS-Sicherheitsmarkt

Da kritische industrielle Infrastrukturen weiterhin bedroht sind durch Flamme, Stuxnet, Nachtdrache, Und Duqu Angriffen wird der ICS-Sicherheitsmarkt weiter wachsen. Die Analysten von TechNavio prognostizieren, dass der globale Markt für industrielle Steuerungssysteme im Zeitraum 2013–2018 mit einer durchschnittlichen jährlichen Wachstumsrate von 8,15 Prozent wachsen wird.24 NERC ist mit über 50.000 Umspannwerken und mehreren hundert Versorgungsunternehmen weiterhin stark in der Branche vertreten. Im Westen der USA sind fast 500 Versorgungsunternehmen bei NERC registriert, die die NERC-Standards einhalten.

Der Markt für ICS-Cybersicherheit wird auf einen Wert zwischen $3 und $4 Milliarden pro Jahr geschätzt. Beratungsunternehmen und Anbieter von Unternehmenssicherheit sind wichtige Akteure in diesem Bereich. NERC hat Regulierungsbefugnisse und übt großen Einfluss auf die Stromversorger sowie den Öl- und Gassektor aus., aber es Es ist schwierig, den Anteil oder die Marktgröße von NERC auf dem Markt für Sicherheitslösungen einzuschätzen, da keine Möglichkeit besteht, eine angemessene Segmentierung vorzunehmen. Viele der Produkte, die verwendet werden, um ein gewisses Maß an NERC CIPs-Bewertung zu erreichen, könnten auch verwendet werden, um Transparenz zu schaffen und Sicherheitsmanagementfunktionen in anderen Branchen wie der Fertigung bereitzustellen.

Herausforderungen im Umgang mit der Cybersicherheitsbedrohung

Mit der ständigen Weiterentwicklung der Technologien Schritt zu halten, ist für Versorgungsunternehmen im Energiesektor eine enorme betriebliche Herausforderung. Es kann schwierig sein, die „besten“ Sicherheitsmaßnahmen zu ergreifen, um zukünftigen Bedrohungen zu begegnen, wenn ständig neue Fortschritte in der Cyberabwehrtechnologie erzielt werden. Darüber hinaus werden Systeme immer stärker miteinander vernetzt, sodass die Wahrscheinlichkeit, dass diese Netzwerke kompromittiert oder angegriffen werden, exponentiell zunimmt. „Cyberangriffe auf die Infrastruktur sind nach dem Computervirus Stuxnet im Jahr 2010 zu einer großen Sorge für Versorgungsunternehmen geworden, der nach Ansicht von Experten von Israel und den Vereinigten Staaten verwendet wurde, um einige der iranischen Atomzentrifugen auseinanderzureißen. Die Bedrohung wurde durch das Auftreten eines Computervirus namens Havex-Trojaner verstärkt, den Hacker offenbar verwendet haben, um Öl- und Gasunternehmen anzugreifen.“25

Es ist zwingend erforderlich, dass die heute in der Infrastruktur eingesetzte Technologie aktualisiert und in die nächste Generation sich entwickelnder Systeme integriert werden kann. Einige Unternehmen bauen die beeindruckendsten Produkte, aber sie sind mit nichts anderem kompatibel. Betrachten Sie als Parallele iPhones. Wie viele iPhones gab es und wie viele Ladegeräte? Bei der Cybersicherheit ist es ähnlich. Milliarden von Dollar werden ausgegeben, um die neuesten Produkte zu sichern, aber oft müssen Dinge neu konfiguriert werden, weil Produkte nicht kompatibel sind. Gleichzeitig sind Cyber-Angreifer geschickt darin, der Konkurrenz immer einen Schritt voraus zu sein, daher müssen Sicherheitsteams ihr Bestes tun, um im technologischen Rennen um die Cybersicherheit an der Spitze zu bleiben. Das ist kein leichtes Unterfangen. Eine große Mehrheit der Versorgungsunternehmen priorisiert Investitionen, um angemessen aufzurüsten. Leider verfügen die kleineren Genossenschaften oft nicht über das nötige Kapital, um dasselbe zu tun.

Personalstrukturierung in der operativen Sicherheit

Was den Personaleinsatz bei den Elektrizitätsunternehmen und ihre internen Grundrisse für die Betriebssicherheit betrifft, gibt es in der Regel einen Chief Information Security Officer (CISO) und einen Chief Information Officer (CIO). „CIOs werden immer wichtiger, wenn es darum geht, wie sich durch den Einsatz von IKT-Frameworks die Gewinne steigern lassen. Darüber hinaus spielen sie eine entscheidende Rolle bei der Kostensenkung und Schadensbegrenzung durch die Einrichtung von Kontrollen und die Planung für mögliche Katastrophen.“26

Große Investitionsunternehmen im Energiesektor haben einen CIO mit mehreren Stufen bis zur IT-Leitung. Kleinere Unternehmen haben in der Regel eine Einheitslösung: eine Person oder eine kleine Gruppe von Personen an der Spitze des Tisches, die über ein vielseitiges Kompetenzspektrum im Bereich Cybersicherheit verfügen. Manchmal ist es ein Elektroingenieur oder ein spezialisiertes Wartungsteam. Einige Organisationen stellen eine Industrial IT- oder Operational OT-Tech-Gruppe ein oder bilden sie selbst, in der ein mehrköpfiges Team zur Lösung von Problemen zusammengestellt wird. In den 80er Jahren hatten Unternehmen keine IT-Abteilungen, aber heute ist das eine Selbstverständlichkeit. Versorgungsunternehmen bauen Aggregationen auf, die irgendwo zwischen Kontrollgruppen und IT-Organisationen operieren, in der Hoffnung, dass sie die Stärken und Probleme beider verstehen können.

Anbieter von Sicherheitslösungen und „Outside Thinking“

Energieversorger verlassen sich in hohem Maße auf die Anbieter von Sicherheitslösungen, die „von außen denken“. Diese Anbieter bieten Lifecycle-Management-Dienste an und haben gute Kontakte zu Leuten, die sich mit Kompatibilitätsproblemen auskennen und wissen, wie Sicherheitsprodukte eingesetzt werden. Da Versorgungsunternehmen keine Technologieunternehmen sind, sind sie auf die technologische Expertise der Sicherheitsanbieter angewiesen, die sie benötigen. Unternehmen im Energiesektor bleiben jedoch eher bei Anbietern, mit denen sie in der Vergangenheit zusammengearbeitet haben und denen sie vertrauen. Diese Loyalität kann auf einer individuellen, langjährigen Beziehung beruhen. Versorgungsunternehmen neigen dazu, weiterhin Produkte zu verwenden, mit denen ihr Personal vertraut ist, da die Schulung zur Einführung neuer Technologien teuer ist.

Die einflussreichsten Anbieter

Während die meisten in der Branche selbst zurückhaltend sind, Namen zu nennen, wenn es darum geht, besonders einflussreiche Anbieter zu identifizieren, suchen viele Versorgungsunternehmen nach einem EPC (Engineering, Procurement, Construction) oder einem Ingenieurbüro wie Flur. Solche Anbieter wären für die Planung einer Anlage bis hin zu Beton, Metallarbeiten und elektrischen Schaltplänen verantwortlich. Das Steuerungssystem wird häufig zur Ausschreibung an externe Anbieter angeboten. Ein Versorgungsunternehmen erstellt Spezifikationen, die sich auf die Funktionalität und die Art der Geräte beziehen, an die sie angeschlossen werden. Die Anbieter bieten dann auf das Projekt und konkurrieren mit anderen Anbietern von Sicherheitslösungen, um die Spezifikationen zum besten Preis zu liefern. Unternehmen im Energiesektor müssen sich mit Compliance-Problemen auseinandersetzen, daher passen sie ihre Beschaffungsrichtlinien und Verträge an, um Cybersicherheit in ihre Spezifikationen aufzunehmen.

Zukünftige Sicherheitslösungen und -produkte

In Zukunft wird es eine weiterhin rasante Entwicklung vieler neuer Sicherheitslösungen und -produkte geben, die der Herausforderung gerecht werden, die Energieinfrastruktur vor Cyberangriffen zu schützen. Auf der Wunschliste vieler in der Energiebranche steht eine integrierte Plattform für Sicherheitslösungen, die die Richtlinienverfahren eines Unternehmens integriert. Mehrere Plattformen sind bereits in Betrieb und werden ständig weiterentwickelt und verbessert.

Für Institutionen und Organisationen mit veralteter oder veralteter Codebasis sind Upgrades des Steuerungssystems erforderlich. Dies gilt insbesondere, wenn das Steuerungssystem eines Kraftwerks seit zehn Jahren oder länger in Betrieb ist. Einige dieser Systeme verfügen möglicherweise über Codebasen, die 20 Jahre alt sind. Diese Organisationen werden wahrscheinlich nicht jede Codezeile neu schreiben und zurückgehen. Sie werden stattdessen sichere neue Verfahren entwickeln, in der Hoffnung, nachweisen zu können, dass ihre gesamte Codebasis sicher ist. Natürlich werden zwangsläufig neue Zertifizierungsstandards eingeführt, die eingehalten werden müssen, was die laufende Entwicklung hin zur Verbesserung der Netzsicherheit beschleunigen wird.

Anbieter von Sicherheitslösungen verfügen über Geräte, die Anomalien und Abweichungen in den Betriebssystemen erkennen können und die erforderlich sind, um die Lücken in den technischen Defiziten zu schließen, mit denen Versorgungsunternehmen heute konfrontiert sind. Diese Anbieter können auch die Sicherheit von Amp-Protokollierung, Patching, Änderungsmanagement, MOC (Maintenance of Certification) und Fernzugriff bieten. Es kann sein, dass mehrere Anbieter erforderlich sind, um die spezifischen Anforderungen zu erfüllen, die durch diese technischen Lücken entstehen. Der erfolgreiche Anbieter wird Sicherheitsprodukte entwickeln, die die Spezifikationen der OT-Umgebung erfüllen und so autark wie möglich sind. Im Idealfall müssen sie den Betrieb besser absichern als viele andere Sicherheitsprodukte zusammen. Natürlich ist diese Aufgabe leichter vorstellbar als umzusetzen.

Manche in der Energiebranche sind der Meinung, dass viele große ICS-Anbieter nicht gerade innovativ sind. Sie können sich die Zukunft nur schwer vorstellen. Große Anbieter konzentrieren sich darauf, bessere und sicherere Produkte herzustellen, erkennen jedoch häufig nicht, dass Endbenutzer Produkte vieler Anbieter verwenden. Versorgungsunternehmen verlangen nach heterogenen Lösungen, die einen besseren Überblick über das gesamte Netzwerk bieten und nicht von der Ausrüstung eines einzelnen Anbieters abhängig sind. „Eine der größten Herausforderungen beim Aufbau intelligenter Netze besteht darin, mit dem heterogenen Charakter der eingesetzten Technologien umzugehen. Da Produktlebenszyklen mehrere Jahrzehnte umfassen können, wird die Gesamtsystemkomplexität in den nächsten Jahren aufgrund der Anwendung vieler verschiedener Protokolle und technischer Lösungen erheblich zunehmen. Diese Heterogenität vergrößert letztendlich die Angriffsflächen eines intelligenten Netzes und kann auch zu einer erhöhten Anfälligkeit führen.“27

ICS-Anbieter sind traditionell große Unternehmen, die in ihrer Arbeitsweise etabliert sind. Derzeit herrscht ein gewisser Umbruch auf dem Markt, der sich auch auf die Anbieterseite erstreckt. Ein neues Unternehmen namens Bedrock Automation entwickelt industrielle Steuerungssysteme von Grund auf neu. Es befasst sich mit vielen der aktuellen Herausforderungen der Cybersicherheit und versucht, innovativ zu sein, wovor große Anbieter zurückhaltend sind, da ihre Bemühungen von Natur aus weniger zielgerichtet sind.

Es gibt viele Anbieter von Sicherheitslösungen, die sich mit der Cyber-Abwehr für Versorgungsunternehmen befassen, aber nicht viele, die hochspezialisiert und konzentriert sich auf den Bau von Komponenten, die in ICS-Systemen verwendet werden. Dies kann für diejenigen von Vorteil sein, die die Richtung der Fertigung von Branchenanbietern beeinflussen möchten.

Neue Produkte aus aller Welt drängen derzeit in den ICS-Bereich und sind unglaublich komplex, manchmal sogar so kompliziert, dass sie für die Unternehmen, die sie kaufen, nicht einmal wirklich verständlich sind. Das macht es Angreifern leichter, Dinge in ihren Produkten zu verbergen und Betriebssystemen und Codestrukturen ernsthaften Schaden zuzufügen. Diese Bedrohung hat dazu geführt, dass sich ehemals isolierte Unternehmen zusammengeschlossen und Konsortien gebildet haben, um vertrauenswürdigere Lösungen zu entwickeln.

Intelligente Zähler, Analyseprodukte, Infrastrukturen zur Schlüsselverwaltung und alle Produkte, die bei der Erkennung fortschreitender oder sich ausweitender Cyberbedrohungen helfen; all dies sind zusätzliche Sicherheitsbereiche, die für Innovationen offen sind und in denen zukunftsorientierte Anbieter eine Nische finden oder in neue und rentable Märkte vordringen könnten.

Die Zukunft des ID-Zugriffs und der Authentifizierung

Weak passwords and rarely updated software are a recurring theme behind the 48,000 cyber incidents reported to the Department of Homeland Security – including the theft of data on the nation’s weakest dams by a “malicious intruder,” and an incident where hackers broadcast a malicious warning about a zombie attack via several American TV stations, a DHS report has found.28

Viele Cyberangriffe werden durch die Kompromittierung von Anmeldeinformationen oder die Ausnutzung schwacher Passwörter eingeleitet. Identity Authentication Management ist eine Schlüsselkomponente eines vertrauenswürdigeren Systems. Im Gegensatz zu Kontrollen auf öffentlicher, betrieblicher und leitender Ebene sind technische Kontrollen die Produkte, die Versorgungsunternehmen einsetzen, um ihre Betriebsfähigkeit zu verbessern. Wenn es also um Zugriffskontrollen, Authentifizierung bei der Anmeldung und das Fernhalten unerwünschter Agenten vom System geht, sind dies Kontrollen, die nur auf Anbieterebene in Produkte integriert werden können, und das ist der Schwerpunkt des Anbieters.

Zwei-Faktor-Authentifizierung kann verhindern, dass eine Person durch die einfache Eingabe eines Benutzernamens und eines Passworts auf ein Betriebssystem zugreift. In modernen ICS-Systemen entwickeln Anbieter Produkte oft in dem Wissen, dass irgendwann in der Zukunft Wartungsarbeiten erforderlich sein werden. Sie bieten Wartungspersonal möglicherweise eine Anmeldefunktion an, die von Natur aus schwach ist und möglicherweise nur vier Zeichen umfasst. Diese Passwörter werden manchmal mit dem Produkt verteilt und vom Endbenutzer nie geändert, wodurch das System leicht von Cyber-Angreifern infiltriert werden kann, die das allgemein bekannte Passwort und den Benutzernamen kennen. Dies ist ein Beispiel für etwas Grundlegendes, Behebbares und nicht unerschwinglich Kostenbringendes, das bei der Abschreckung von Cyber-Angriffen hilfreich sein kann. Einmalpasswörter und Sicherheitstoken sind ebenfalls nützliche Mittel zur Authentifizierung von Systembenutzern bei der Anmeldung.

Es ist offensichtlich, dass die Tage der Zwei-Faktor-Authentifizierung gezählt sind. In einer zunehmend vernetzten Welt müssen sicherere Mittel zum Identitätsnachweis entwickelt werden. „Biometrie … bedeutet einen grundlegenden Wandel in der Art und Weise, wie wir identifiziert werden. Im Gegensatz zu herkömmlichen Ausweisen, die man sich entweder merken oder bei sich tragen muss, ist Biometrie Sind Sie, bestehend aus Stimmanalyse, Irismuster, Venenabgleich, Ganganalyse und so weiter. Solche Merkmale sind für ein Individuum einzigartig und unglaublich schwer zu fälschen.”29 Biometrie und noch sicherere Authentifizierungsmethoden sind in Sicht. Der Energiesektor wird sich anpassen und weiterentwickeln, um die Herausforderung der Abwehr von Cybersicherheitsbedrohungen zu meistern, doch die Konkurrenten der Branche sind überaus clever und befinden sich im selben Wettlauf um die Nutzung neuer Technologien.

AI-Powered Cybersecurity: WP Safe Zone for WordPress Protection

In today’s digital age, AI is revolutionizing cybersecurity by offering smarter, more adaptive protection against evolving threats. A prime example of this is the WP Safe Zone plugin, an AI powered security plugin designed for WordPress websites.

WP Safe Zone uses advanced artificial intelligence to detect and neutralize threats like brute force attacks, malware, and unauthorized access in real-time. By continuously learning from attack patterns, it ensures robust, proactive security for websites.

As AI-driven solutions like WP Safe Zone gain traction, they highlight how cutting-edge technology is shaping the future of cybersecurity.

Wichtige Kauffaktoren Bei der Auswahl von Sicherheitsanbietern

Energieversorger wählen ihre ICS-Anbieter und Anbieter von Sicherheitslösungen sorgfältig aus. Sie untersuchen die Historie der Anbieter, um ein Gefühl dafür zu bekommen, welche Art von Forschung sie in der Vergangenheit betrieben haben. Außerdem berücksichtigen sie das Herkunftsland der Produkte und die damit verbundenen Auswirkungen. Natürlich sind langjährige Beziehungen und Vertrauensverhältnisse im Energiesektor wichtig. Es ist unwahrscheinlich, dass ein großes Versorgungsunternehmen einen Direktverkauf an ein kleines Startup-Unternehmen abschließt, das etwas potenziell Bahnbrechendes anbietet. In den meisten Fällen müsste ein Startup über einen Vertriebspartner wie ein Sicherheitsunternehmen oder einen ICS-Anbieter gehen, um die Unterstützung und Glaubwürdigkeit zu erhalten, die diese Kanäle bieten können.

Viele Unternehmen legen Wert darauf, die NERC-Standards und Compliance-Kriterien zu erfüllen. Manche würden argumentieren, dass der ultimative Fokus auf der Sicherheit liegen muss, da sie glauben, dass gute Compliance ein Nebenprodukt guter Sicherheit ist. Immer wieder gewinnt die Compliance, weil die Sicherheit mit hohen Kosten verbunden ist. Von Anbietern bereitgestellte Sicherheitsprodukte müssen gut mit verschiedenen Kontrollsystemen funktionieren, sich in ältere Produkte und Abläufe integrieren lassen und kostengünstig und wettbewerbsfähig sein.

Trotz der Hürden gibt es Ist Raum für Start-ups und Innovatoren. Der Markt ist derzeit nicht sicher und sucht nach praktikablen Lösungen, woher auch immer sie kommen mögen. Es kommen ständig neue Systeme auf den Markt. Energieunternehmen suchen nach Anbietern, die über die Systemkapazität verfügen, um sie zu schützen und schnell auf sie zu reagieren. Sie wollen Anbieter, die praktikable Lösungen bieten, die sich bei veränderten Situationen problemlos aktualisieren lassen. „Die Rolle des Innovators ist Unternehmen zugefallen, die kein Erbe haben und bereit sind, die Probleme auf neue Weise zu betrachten … es Ist eine Chance für kleine Anbieter, an Finanzmittel zu kommen und im Sicherheitsbereich etwas zu bewegen.“30

Da bei der Cybersicherheit alles auf dem Spiel steht, ist der Ruf der Anbieter für Energieunternehmen von größter Bedeutung. IT-/OT- und physische Sicherheitsmitarbeiter nehmen jährlich an mehreren Konferenzen teil, und der Ruf der Anbieter ist immer ein interessantes Thema. Es besteht allgemeiner Konsens darüber, welche Anbieter gut und welche schlecht sind. Sicherheitsleute wissen genau, wer zu viel verspricht und wer zu wenig hält, daher ist der Ruf von größter Bedeutung.

Kann man ausländischen Anbietern die amerikanische Sicherheit anvertrauen?

In einer globalen Handelswelt wählen Energieunternehmen aus Sicherheitsgründen manchmal ausländische Lieferanten aus, aber die Entscheidung für ein Outsourcing kann schwierig sein und es kann problematisch sein, Hintergrundprüfungen für Lieferanten durchzuführen, die Fernzugriff auf ihre Lieferungen haben. Manche würden dies als eine besondere Schwachstelle betrachten. Gelegentlich können politische Situationen Unternehmen daran hindern, bestimmte Lieferanten auszuwählen (Beispiel: nordamerikanische Firmen können ihre Produkte nicht im Nahen Osten verkaufen, weil bestimmte Komponenten in Israel hergestellt werden). Kleinere Unternehmen scheinen nicht so wählerisch zu sein, was die Herkunft der Produkte angeht, solange sie ihre Arbeit erledigen.

Zurzeit gibt es in Italien, Frankreich und den Niederlanden einige kleine Start-up-Anbieter von ICS-Sicherheit. In den USA bieten nur wenige von ihnen Dienstleistungen für Versorgungsunternehmen an, die über eine entwickelte, ausgereifte Krisenreaktionskapazität verfügen. Wenn ausländische Anbieter in den USA erfolgreich sein wollen, müssen sie über eine in den USA ansässige Incident Response verfügen. Ausländische Anbieter werden es als vorteilhaft empfinden, geografische Grenzen und nationale Sicherheitsinteressen zu respektieren, indem sie über eine bedeutende physische Vertretung in den Vereinigten Staaten verfügen.

In den USA sprechen viele davon, wie wichtig es sei, „amerikanische Produkte zu kaufen“. Die Automobilindustrie bietet eine interessante Parallele. Autos bestehen aus verschiedenen Komponenten, die an Standorten auf der ganzen Welt gebaut werden, bevor sie schließlich in Tennessee zusammengebaut werden. Ist das also wirklich ein amerikanisches Auto oder nicht? Energieunternehmen agieren auf einem globalen Markt und ausländische Hersteller werden zunehmend Produkte produzieren, die amerikanische Unternehmen benötigen. Viele Jahre lang wurden IT, Computer und Software in den USA hergestellt, aber jetzt gibt es mehr Outsourcing und es wird auch weiterhin zunehmen. Unternehmen wie Siemens in Deutschland sind ein Paradebeispiel dafür.

Schon bald wird es keine Rolle mehr spielen, woher ein Produkt kommt, wenn es den Spezifikationen entspricht und vertrauenswürdig ist. Käufer möchten bestimmte Sicherheitsprodukte möglicherweise nicht mehr in jeden System, kann sich aber für die Integration unterschiedlicher Produkte entscheiden. Bei einem Cyberangriff kann ein über ein Netzwerk verteilter Produkttyp eine ganze Infrastruktur zum Absturz bringen. Die Vielfalt der Komponenten führt zu einer besseren Belastbarkeit von Betriebssystemen. Wo auch immer die Komponenten herkommen, es wird für Anbieter von Sicherheitslösungen von entscheidender Bedeutung sein, ihren Kunden ein Gefühl der Sicherheit und Vertrauenswürdigkeit in Bezug auf ihre Produkte zu vermitteln.

Natürlich pflegen die USA enge Beziehungen zu vielen „Fly-by“-Ländern wie Großbritannien, Kanada, Neuseeland und Australien. Diese Länder sind auch in der Geheimdienstwelt eng miteinander verbunden und es ist ihnen gewohnt, miteinander zu interagieren und Informationen auszutauschen.

Beziehungen zu Regulierungsbehörden

Ausländische Anbieter, die auf dem Cybersicherheitsmarkt Fuß fassen möchten, sehen möglicherweise die Vernetzung und den Aufbau enger Beziehungen zu Regulierungsbehörden als vorteilhaft an, sollten jedoch bei diesen Interaktionen vorsichtig sein. Es gibt Richtlinien und Richtlinien, die solche Beziehungen verbieten, damit die Regulierungsbehörden ihre Objektivität wahren können. Große Unternehmen mit viel Personal interagieren möglicherweise stärker mit Regulierungsbehörden und verfolgen ihre eigenen Interessen, aber für diejenigen, die an der Entwicklung der Kerntechnologie beteiligt sind, ist dies nicht so wichtig.