Investigación de mercado de ciberseguridad en el siglo XXI

Protegiendo nuestra infraestructura

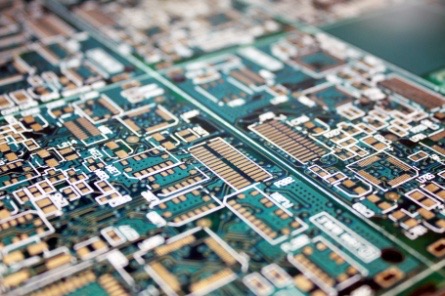

Con la creciente importancia global y la integración de las computadoras en todos los aspectos del quehacer humano, el cibercrimen ha proliferado y ahora presenta un grave riesgo para las poblaciones, las naciones, los gobiernos, las empresas y las infraestructuras críticas. Se ha estimado que la actividad delictiva generada en Internet le cuesta a la economía mundial más de $400 mil millones al año.. 1 El precio monetario y los peligros potenciales de Sin duda, la ciberdelincuencia seguirá aumentando si no se controla..

Los ataques a nuestra infraestructura energética son quizás los más potencialmente desastrosos. Iniciado por hacktivistas, gobiernos adversarios, estados rebeldes, facciones casi religiosas, solos o en conjunto, los ataques informáticos están aumentando y en algunos casos están logrando permear los perímetros de baluartes infraestructurales a menudo obsoletos o inadecuados. Las implicaciones de tales esfuerzos criminales son siniestras. Imaginemos que las instalaciones de tratamiento de agua, las tuberías de energía, las telecomunicaciones, los sistemas satelitales, las instituciones bancarias y las plantas de energía sean inutilizadas o incluso destruidas por ataques cibernéticos. Las consecuencias de tales incursiones podrían generar ansiedad e incluso caos entre las poblaciones afectadas, mientras las economías quedan gravemente debilitadas y dañadas.

A cada momento, quienes están detrás de esta creciente criminalidad cibernética se vuelven tecnológicamente más avanzados y buscan formas de perturbar, sabotear y comprometer sistemas de infraestructura críticos en actos de espionaje, maniobras políticas, terrorismo y guerra abierta. Sólo en 2013, funcionarios de Seguridad Nacional en Estados Unidos informaron de 256 incidentes de intentos de delito cibernético dirigidos a infraestructuras críticas, la mayoría de ellos centrados en el sector energético. 2 El exsecretario de Defensa Leon Panetta llegó incluso a afirmar que Estados Unidos se enfrentaba a una amenaza a la que se refirió como un “Pearl Harbor cibernético” y un “momento anterior al 11 de septiembre”. Pintó un panorama terrible de suministros de agua potencialmente contaminados, apagones generalizados y trenes descarrilados por la fuerza.3

Existen innumerables formas de llevar a cabo ataques cibernéticos, incluidos malware, virus, gusanos, software espía, ataques de contraseñas, intrusiones de fuerza bruta y ataques DoS (denegación de servicio). Estos métodos de ciberataque pueden sobrecargar o infectar los sistemas de protección de la infraestructura crítica, haciéndolos más fáciles de penetrar. Los sistemas de defensa y las infraestructuras específicas pueden quedar inhabilitados o incluso destruidos si las metodologías de ataque y los perpetradores de los delitos cibernéticos no se identifican y frustran adecuadamente.

el 12 de febreroth, 2013, el presidente estadounidense Barack Obama emitió Orden Ejecutiva 13636, “Mejora de la ciberseguridad de la infraestructura crítica que estableció que “Es la política de los Estados Unidos mejorar la seguridad y la resiliencia de la infraestructura crítica de la nación y mantener un entorno cibernético que fomente la eficiencia, la innovación y la prosperidad económica al tiempo que promueve la seguridad, confidencialidad comercial, privacidad y libertades civiles”.4

Esta orden condujo al establecimiento de un Marco de Ciberseguridad diseñado para ayudar a las organizaciones a abordar los problemas de ciberdelincuencia. Este esfuerzo conjunto entre el sector privado y el gobierno se centró en establecer un lenguaje uniforme para la comunicación y en formas conscientes de los costos para implementar medidas efectivas de ciberseguridad. No se promulgaron regulaciones directas relacionadas con la Orden Ejecutiva 13636.

El presidente Obama instruyó NIST, el Instituto Nacional de Estándares y Tecnología para trabajar con instituciones y empresas directamente afectadas por la orden ejecutiva con el fin de crear un plan voluntario diseñado para minimizar los riesgos del delito cibernético en la infraestructura crítica de la nación. Todos estos esfuerzos se llevaron a cabo para unificar normas y procedimientos en una diversa muestra representativa de sectores y crear directrices que pudieran implementarse rápidamente. Con este fin, también se fomentó la comunicación y la colaboración entre industrias. El NIST dio a conocer un primer borrador del Marco en febrero de 2014 junto con una hoja de ruta adjunta que reveló la dirección futura prevista por el Instituto para el Marco.

Como era de esperar, los esfuerzos para reducir el cibercrimen, el hacktivismo, la actividad ciberterrorista y la ciberguerra involucran una red en expansión de agencias gubernamentales e intereses del sector privado. Entre estos está NERC, la Corporación Norteamericana de Confiabilidad Eléctrica. NERC es “una autoridad reguladora internacional sin fines de lucro cuya misión es garantizar la confiabilidad del sistema eléctrico en América del Norte”. 5 Responsable de EE. UU., Canadá y parte de Baja California, México, NERC crea estándares de confiabilidad y los hace cumplir. También participa en la formación y certificación del personal de la industria.

El CIPC (Comité de Protección de Infraestructuras Críticas) opera bajo el paraguas de NERC. Está formado por expertos en seguridad física, cibernética y de operaciones de la industria. También incluye el Consejo Coordinador del Subsector Eléctrico. (CESC) que trabaja en conjunto con el gobierno federal para desarrollar conceptos y recursos diseñados para proteger la infraestructura crítica y acelerar el intercambio de información vital sobre las debilidades sistemáticas identificadas.

NERC es supervisado por FERC, la Comisión Federal Reguladora de Energía. FERC “es una agencia independiente que regula la transmisión interestatal de electricidad, gas natural y petróleo. La FERC también revisa propuestas para construir terminales de gas natural licuado (GNL) y gasoductos interestatales de gas natural, así como la concesión de licencias para proyectos hidroeléctricos. “6 En 2005, la Ley de Política Energética otorgó aún más responsabilidades a la FERC, incluida la promoción de la seguridad, confiabilidad y protección de la infraestructura.

El presidente Obama, hablando en la Universidad de Stanford en febrero de 2015, solicitó que el gobierno estadounidense y el sector técnico colaboraran para combatir el cibercrimen. Buscando restablecer un sentido de confianza tras las filtraciones de Edward Snowden relacionadas con la Administración de Seguridad Nacional (NSA), El Presidente Obama reconoció que gran parte de la infraestructura crítica y las redes informáticas del país se encuentran en el sector privado, lo que hace necesario el esfuerzo conjunto propuesto. También destacó el hecho de que el gobierno suele ser el primero en recibir información relacionada con las amenazas a la ciberseguridad, lo que refuerza aún más los beneficios de un esfuerzo unificado de lucha contra las amenazas. Las palabras del presidente pueden haber sido motivadas por ataques recientes que se cree que fueron perpetrados por Corea del Norte. Además, en enero se produjeron actividades de piratería que involucraban al Comando Central de Estados Unidos, Twitter y YouTube cometidas por simpatizantes del Estado Islámico en la red yihadista. 7 Home Depot, JP Morgan Chase y Anthem también fueron objeto de incidentes recientes de piratería informática.

Asesores clave del presidente revelaron que se han creado tres nuevos grupos de ciberseguridad. Esto sigue a una nueva orden ejecutiva que refuerza la capacidad de la Reserva Federal para recopilar información entre el sector privado y el gobierno. Las entidades inaugurales incluyen el Grupo de Respuesta Cibernética, el Centro de Integración de Inteligencia de Amenazas Cibernéticas y el Centro Nacional de Integración de Comunicaciones y Ciberseguridad. El futuro también verá el desarrollo continuo de ISAO (Organizaciones de intercambio de información y análisis) que deberían facilitar en gran medida la agregación de información crítica sobre ciberseguridad.

Factores clave para el cumplimiento de NERC

Los estándares de confiabilidad NERC han tenido un impacto imborrable en las compañías eléctricas. A medida que las entidades dentro del sector energético abordan la implementación obligatoria de estos nuevos estándares, los factores clave para el cumplimiento y la promulgación varían, dependiendo del tamaño de las empresas afectadas, las actitudes de la C Suite, la presión de los accionistas y la influencia externa de los proveedores. NERC continúa facilitando la capacitación y certificación de profesionales de seguridad críticos en un esfuerzo por mejorar las habilidades de banda ancha en toda la plataforma y afirmar la huella de ciberseguridad dentro del sistema de energía masiva. A medida que crecen las capacidades técnicas de los ciberdelincuentes, aquellos a quienes se les ha confiado la protección de nuestra vulnerable infraestructura energética deben ir un paso por delante a través de la comunicación entre industrias y la cooperación con NERC y agencias gubernamentales relacionadas.

CIP NERC

El cumplimiento de NERC CIP ayuda a las empresas de servicios públicos a desarrollar agendas y protocolos de seguridad para defender importantes activos de infraestructura de ataques cibernéticos e interrupciones del servicio. Protección de infraestructura crítica (CIP) Las normas definen los requisitos esenciales para el cumplimiento y garantizan que los sistemas de energía a granel mantengan la confiabilidad. Los rápidos avances tecnológicos y las crecientes capacidades de los ciberatacantes hacen que el cumplimiento sea cada vez más difícil e importante. Ahora, en la quinta integración (Versión 5), los estándares CIP ayudan en la identificación de los activos críticos de una empresa y ayudan a identificar quién está conectado a esos activos y qué entidades tienen acceso a ellos. Los NERC CIP abarcan protección lógica, seguridad física y control de gestión de seguridad. Los pasos 8 y 9 abordan una respuesta eficaz en materia de ciberseguridad y recuperación ante desastres.

A pesar de estas normas y regulaciones, algunos sienten que no se está haciendo lo suficiente. Surgen preguntas; ¿Es suficiente el simple cumplimiento? ¿Proporciona realmente la seguridad y protección necesarias que nuestra infraestructura energética esencial requiere en el siglo XXI?calle ¿siglo? Este documento seguirá abordando esa cuestión.

El marco del NIST

El Marco de Ciberseguridad del NIST tiene el potencial de impulsar el comportamiento futuro en todos los sectores. El Marco es agnóstico en el sentido de que facilita la normalización del diálogo entre las personas que hablan sobre seguridad cibernética, permitiendo la fusión en torno a un conjunto de ideas, conceptos y principios.

La Publicación Especial NIST 800-53 Revisión 4 es una actualización del Marco “motivada principalmente por el espacio de amenazas en expansión, caracterizado por la creciente sofisticación de los ataques cibernéticos y el ritmo de las operaciones de los adversarios (es decir, la frecuencia de dichos ataques, el profesionalismo de los atacantes y la persistencia de los ataques por parte de los atacantes)”.8 800-53 está acelerando el desarrollo de controles de seguridad directamente relacionados con la seguridad de las aplicaciones, la computación móvil/en la nube y la defensa de la cadena de suministro.

El Marco NIST es un componente clave para mejorar la ciberseguridad de nuestra infraestructura energética crítica. Tiene el potencial de generar el tipo de diálogo necesario para comprender mejor la base de las amenazas y cómo los profesionales de la industria pueden responder mejor a esas amenazas cibernéticas, ya sean amenazas avanzadas y persistentes, o si son el trabajo de piratas informáticos cotidianos.

Impulsado a cumplir

A medida que el sector energético y otras industrias avanzan, el cumplimiento en sí mismo ha sido un principal motivador e impulsor del cambio con respecto a la implementación de medidas evolucionadas de ciberseguridad. Sólo las organizaciones más grandes del sector del petróleo y el gas, que a menudo forman parte de empresas multinacionales de oleoductos, se consideran objetivos atractivos para los ciberataques a escala global. Estas son las empresas que voluntariamente están avanzando por su cuenta en el cumplimiento de los estándares de ciberseguridad. Esta percepción de focalización es, de hecho, un factor determinante. Las empresas más pequeñas son menos propensas a sentirse atacadas, por lo que están motivadas principalmente por los propios requisitos de cumplimiento.

Influencia de la C-Suite

Muchas organizaciones se guían principalmente por las decisiones de su C-Suite cuando se trata del cumplimiento de NERC. Hay muchas luchas de poder dentro de las organizaciones afectadas sobre quién controla qué y quién tiene la autoridad y el impulso para hacer que las cosas sucedan dentro de una empresa determinada. A menudo, existe una desconexión entre el personal de TI y OT, lo que genera una falta de colaboración útil. Las regulaciones no se pueden ignorar y proporcionan un incentivo para que las organizaciones operen de manera obligatoria, pero el cumplimiento es diferente a la seguridad. Existe una gran variación de una empresa a otra en cuanto a lo que constituye una seguridad real o si el cumplimiento en sí mismo es suficiente. Aquellos que se conforman con el mero cumplimiento pueden volverse vulnerables a la piratería informática y los ciberataques.

Satisfacer a las partes interesadas y a los accionistas

El gobierno y la industria privada tienen otros que considerar en la implementación de los estándares NERC. Los lobistas y sus representados tienen mucho en juego en lo que respecta a los esfuerzos de ciberseguridad, al igual que los accionistas de las industrias del sector privado. Ambos deben estar satisfechos y lograrlo no es poca cosa. El gobierno está bajo presión para mantener bajo el umbral de cumplimiento, lo que dificulta que el sector eléctrico lo alcance realmente. real Seguridad contra ciberataques. En la industria de servicios públicos, cualquier supervisión regulatoria cuesta dinero y ese es el resultado final que a su vez afecta al accionista. Cualquier intercambio significativo de información requerirá un esfuerzo conjunto. Como afirmó el presidente Obama en la reciente Cumbre de Ciberseguridad, “El gobierno no puede hacer esto solo. Pero el hecho es que el sector privado tampoco puede hacerlo solo porque es el gobierno el que a menudo tiene la información más reciente sobre nuevas amenazas”.9

La influencia de los proveedores

Los proveedores intentan imponer su propia influencia en la implementación actual de medidas de ciberseguridad en el sector energético. La mayoría de las empresas que tienen sistemas de control internacionales utilizan equipos de varios proveedores. Estos proveedores incorporan su propia seguridad y visibilidad en sus productos. "Parece que no hay una entidad única que esté creando un HDB (sistema de base de datos heterogéneo) para integrar todos los distintos sistemas de gestión de bases de datos y presentar a los usuarios una interfaz de consulta única y unificada". 10 Esto requiere no sólo que los organismos normalizadores se comuniquen con los fabricantes; también implica que los fabricantes hablen entre sí para crear un consorcio. A fin de cuentas, ninguna entidad será el factor clave para el cumplimiento de NERC. Los usuarios finales, los organismos de normalización y los proveedores de sistemas de control internacionales deben unificar esfuerzos para lograr una implementación exitosa.

Principales influenciadores en la seguridad del sector energético

Si bien se puede decir que NERC tiene la mayor influencia, otras empresas externas, organismos de cumplimiento y foros también apoyan y mejoran las operaciones de seguridad en el sector energético. NERC es el más fuerte porque es una autoridad delegada de la Comisión Federal Reguladora de Energía. (FERC). Tienen supervisión regulatoria para exigir qué estándares de seguridad se deben seguir y poseen la capacidad de imponer multas que tienen un impacto financiero significativo. NERC tiene la capacidad de afectar a las empresas eléctricas en las redes sociales, influir en la cultura empresarial y colorear su reputación. A pesar de su evidente influencia, existen algunas dudas de que NERC tenga la capacidad técnica para hacer lo que hay que hacer.

Los NERC CIP deben cumplirse a menos que exista una entidad en el espacio federal. Algunas centrales eléctricas del lado federal, como TVA y Bonneville Power, tienen trabajo adicional por hacer. Deben cumplir con los estándares de cumplimiento de NERC CIP y también cumplir con los requisitos y pautas de FISMA (Ley Federal de Gestión de Seguridad de la Información) y NIST (Institutos Nacionales de Estándares y Tecnología). Quieren asegurarse de cumplir con los objetivos de los CIP y de control del NIST, y evitar duplicar el proceso y realizar trabajos innecesarios.

ESPECIAL (la Sociedad para la Promoción de la Tecnología de la Información) en Chandigarh, India, ha influido en el desarrollo de una red inteligente para la estandarización de la industria. En Europa, la Comisión Electrotécnica Internacional (CEI) “proporciona una plataforma a empresas, industrias y gobiernos para reunirse, discutir y desarrollar los estándares internacionales que requieren. Más de 10.000 expertos de la industria, el comercio, el gobierno, los laboratorios de pruebas e investigación, el mundo académico y grupos de consumidores participan en el trabajo de normalización de IEC”.11 La IEC trabaja en conjunto con la Organización Internacional de Normalización (YO ASI) y la Unión Internacional de Telecomunicaciones (UIT) integrar y unificar estándares globales y fusionar conocimientos de expertos de la industria de todo el mundo.

¿Cómo afectará el futuro a los estándares NERC?

La amenaza siempre presente de los ataques cibernéticos, la piratería informática y el espionaje seguirá dando forma y dictando la evolución futura de los estándares NERC y las medidas industriales relacionadas diseñadas para proteger la infraestructura energética. Otros países, gobiernos y facciones políticas y religiosas hostiles pueden potencialmente atacar a América del Norte y nuestro sistema de poder masivo. Este es sin duda un factor dinámico cuando se mira hacia el futuro de la ciberseguridad en Estados Unidos y el extranjero. Los próximos años definitivamente serán testigos de la llegada de más capacidades de detección en tiempo real en lugar de la dependencia actual de predicciones informadas y análisis de tendencias.

A pesar de los recientes esfuerzos de toda la industria para reforzar la seguridad de la infraestructura energética, algunos sienten que los sistemas construidos e implementados hoy no pueden resistir ciberataques de alto nivel. Con ese fin, la Publicación especial 800-160 del NIST intenta definir "procesos de ingeniería de seguridad de sistemas que están estrechamente acoplados y completamente integrados en sistemas y procesos de ingeniería de software bien establecidos y basados en estándares internacionales".12 Operando bajo el lema "Constrúyalo bien, monitoree continuamente", han iniciado un proyecto de cuatro fases que permite a los desarrolladores e integradores de sistemas incorporar prácticas de seguridad del NIST en su software y sistemas. También se espera que 800-160 facilite un mejor diálogo entre los ingenieros de sistemas y los ingenieros de seguridad de sistemas con el fin de reducir la amenaza de los ataques cibernéticos.

Cambio impulsado por la tecnología

El tiempo no parece estar del lado de los esfuerzos de ciberseguridad del sector energético en América del Norte. Los organismos reguladores están tratando de instigar un cambio progresivo, pero los proveedores de sistemas de control internacionales suelen actuar con lentitud y las grandes corporaciones a menudo no están dispuestas a invertir en nada que vaya más allá de sus propios sistemas. Las tecnologías emergentes pueden ser los agentes de cambio necesarios para despertar el mercado y permitir que el personal de OT instale productos innovadores que no interrumpan sus operaciones. Estas tecnologías también permitirían a los profesionales de TI proporcionar medidas de seguridad adecuadas.

El cambio en sí es un impedimento para la mayoría de las grandes empresas del sector energético privado. A menudo, la tecnología que poseen actualmente ha estado operativa durante muchos años. No está diseñado para integrarse con productos de seguridad más nuevos y seguros. Los nuevos enfoques presentados por los proveedores de seguridad empresarial a menudo encuentran resistencia, y los nuevos productos que se utilizan son una mezcla de diferentes soluciones empresariales que deben ajustarse para su integración con un sistema existente.

Idealmente, se necesita un tejido de seguridad tecnológica protectora que cubra a la industria energética a granel, pero esto requiere una inversión inicial que pocos están dispuestos a hacer. Nadie está impulsando la agenda de consolidar esos grupos de TI y OT para que realmente puedan trabajar juntos en la instalación de nueva tecnología. Incluso un proceso tan rudimentario como parchear las HMI o cualquier máquina relacionada con las operaciones es un desafío formidable. NERC Versión 5 ha instituido regulaciones para la aplicación de parches, pero incluso cuando el proceso está automatizado, a menudo los proveedores tardan meses en aprobar los parches y, mientras tanto, las plantas de energía no están protegidas.

Procesos organizativos principales en el ciclo de vida de la seguridad

Se necesita urgentemente un mapeo interinstitucional para que los controles de seguridad sean más integrales y efectivos. NERC CIP, controles ISO 27000, cualquier producto que las empresas empleen para mejorar sus esfuerzos de ciberseguridad; ¿Se corresponderán con lo que ha hecho NIST o ISO? Se hace necesario un conjunto de “mejores prácticas” para trascender estos estándares y controles dispares. Para los fabricantes que incorporan controles de acceso e identificación, autenticación y sistemas de criptografía, el proceso puede ser aún más complejo. A menudo, los códigos fuente y otros elementos de diseño críticos importantes para los desarrolladores son inaccesibles; enterrados en el hardware, software y firmware de los sistemas a los que no tienen acceso. Para remediar esta situación, los controles NERC CIP, NIST e ISO deben integrarse desde el principio en el proceso de diseño y desarrollo del ciclo de vida de la seguridad. En definitiva, la defensa de la ciberseguridad es un deporte de equipo. La infraestructura crítica no sólo debe estar operativa, sino que debe funcionar las 24 horas del día, los 7 días de la semana. Hay muchos actores clave involucrados en los sectores público y privado y, en el lado positivo, los desarrolladores ya están haciendo muchas de las cosas que deben hacer.

Seguro de ciberseguridad

Diseñado para minimizar las pérdidas derivadas de incidentes cibernéticos (robo de datos, destrucción de redes e interrupción del comercio), el seguro de ciberseguridad se encuentra en las primeras etapas de implementación. Esto ya es evidente en la industria de pagos y tarjetas de crédito. Las compañías de seguros se encuentran en las primeras etapas de una campaña para intentar modelar lo que es un gran riesgo Sería y cómo sería el seguro si los productores de energía estuvieran asegurados contra riesgos cibernéticos. Puede que tarde algún tiempo en llegar, ya que no hay proliferación de datos de ciberdelincuentes en el sector energético para crear tablas actuariales. “Las infracciones de delitos cibernéticos cuestan en promedio a las empresas entre $1 y $3 millones en daños, lo que puede llevar a la quiebra a empresas más pequeñas, incitar demandas civiles y provocar la imposición de multas”.13

Los ciberataques podrían reducirse potencialmente gracias a la presencia de un mercado de seguros de ciberseguridad saludable.

Se podría dar más cobertura a los intereses energéticos que instituyen medidas preventivas y “mejores prácticas”. Actualmente, muchas empresas rechazan la cobertura disponible porque creen que los costos son prohibitivos, no están seguras de qué se cubriría y están dispuestas a correr el riesgo de no ser el objetivo de un ciberataque. El Departamento de Seguridad Nacional (DHS) ha reunido recientemente un amplio colectivo de intereses de los sectores público y privado "para examinar el estado actual del mercado de seguros de ciberseguridad y cómo mejorar mejor su capacidad para incentivar una mejor gestión del riesgo cibernético"..”14

Principales influenciadores de la implementación de la ciberseguridad

A medida que los estándares de seguridad de NERC continúan evolucionando y revisándose, la FERC y las empresas de servicios públicos brindan importantes aportes y comentarios constructivos para promover mejoras continuas. Definitivamente, los proveedores están impulsando el desarrollo de los estándares y también ayudando con las pautas. Cuánta influencia tiene cada facción es un tema de debate. Operando bajo la premisa de que cada idea es bienvenida y válida, aquellos que estén dispuestos a trabajar con los estándares pueden, en última instancia, influir en ellos antes de que estén finalizados. Una vez que estén en su lugar, no se puede hacer nada más que esperar a que surja la próxima versión. Algunos creen que quienes obtienen mejores resultados son quienes gritan más fuerte. Muchas personas brillantes comparten sus valiosas opiniones en varios comités, y los más influyentes de ellos realmente pueden generar cambios.

DOE y Seguridad Nacional

La mayoría de los conocedores de la industria citan al Departamento de Energía (DOE) y al Departamento de Seguridad Nacional como principales proveedores de influencia y supervisión en el desarrollo de estándares y regulaciones de los NERC CIP. El DOE ha estado identificando varios laboratorios y centros de excelencia que han tomado la iniciativa y se están centrando en poner a trabajar a personas de calidad en diferentes áreas del panorama de la ciberseguridad. Otros grupos como NEI pueden afectar en gran medida el desarrollo de estándares NERC. “Los lobbistas de NEI ejercieron su influencia en 2014, llamando la atención sobre su agenda con más de $2 millones en gastos de lobby”.15 Estas agencias y muchas otras interactúan con entidades del sistema eléctrico a granel para abordar cuestiones urgentes que afectan la infraestructura energética del país. Las empresas que son más activas en el proceso, particularmente las grandes, tienden a afectar el proceso en mayor medida.

Aunque ofrecen pautas útiles, el cumplimiento de las normas sugeridas no es ley. Las empresas de servicios públicos y los proveedores han sugerido algunas prácticas estándar prácticas, pero no son obligatorias, por lo que las empresas individuales deciden si desean seguirlas o no. Es importante que las empresas y los proveedores de servicios públicos colaboren más activamente para crear estándares y directrices. NERC y NIST no pueden hacerlo por sí solos, aunque NERC puede influir y, en última instancia, definir los criterios predeterminados.

Influencia de las compañías eléctricas

El equipo de redacción de NERC está compuesto por personal de la industria, por lo que es un esfuerzo de colaboración. Estas son las personas reales con botas en el terreno que realizan el trabajo diario y brindan aportes al equipo de redacción de estándares. Muchos son miembros de la industria energética, que está muy descentralizada. Las empresas del sector energético tienen diferentes estructuras tarifarias en diferentes estados que afectan su rentabilidad y lo que pueden cobrar por los servicios que brindan.

Cuando las centrales eléctricas necesitan mejorar su ciberseguridad, se requiere una inversión significativa y alguien va a pagar por ello. Los resultados de una empresa deben considerarse como parte de cualquier debate sobre ciberseguridad porque es una realidad empresarial y hay partes interesadas que deben estar satisfechas. Las consideraciones financieras pueden dictar si se implementan o no controles de seguridad y este hecho debe enfatizarse en cualquier discusión sobre la adaptación de nuevas normas y regulaciones. Es absolutamente necesario que la nación tenga poder. Es uno de los sectores de infraestructura crítica más importantes porque, al igual que la tecnología de la información, trasciende todo.

La influencia de los institutos de investigación

Institutos de investigación como EPRI, el Centro de Excelencia en Seguridad Cibernética y NSCO tienen influencia en el desarrollo de estándares de seguridad NERC CIP debido a su alto nivel de experiencia. Las partes interesadas de muchas organizaciones diferentes se sientan a la mesa en consenso para crear la próxima generación de estándares. Por supuesto, cada organización tiene su propia agenda que promover y esto, en última instancia, influye en la forma en que terminan los estándares, para bien o para mal. El proceso de investigación pública y los subestándares también juegan un papel en la determinación de los detalles de las nuevas revisiones de los NERC CIP.

La dificultad del cumplimiento de NERC

Una vez que se revisan y acuerdan las regulaciones y estándares de los NERC CIP, se implementan en el sector energético. Desafortunadamente, los equipos de cumplimiento, los equipos legales y los gerentes luchan por interpretar con precisión estas recomendaciones y requisitos. A menudo no están seguros de qué medidas tomar. Si bien la mayoría está dispuesta y dispuesta a cumplir, a algunos les resulta difícil discernir el significado oficial del lenguaje regulatorio. Esto puede causar confusión al personal de cumplimiento, que se ve obligado a confiar en caprichos e interpretaciones vagas de los estándares y regulaciones NERC.

El ES UN (Instrumentación, Sistemas y Automatización) proporciona una referencia exhaustiva de pautas e instrucciones sobre cómo se pueden implementar las disposiciones de NERC, para ayudar a garantizar que todos avancen en la misma dirección. La Conferencia de Ciberseguridad de ISA de 2014 “arrojó luz sobre lo que se puede hacer para proteger las redes industriales y los sistemas de control de daños graves y potencialmente devastadores causados por amenazas cibernéticas”.16

Para contrarrestar la naturaleza poco clara de los NERC CIP, muchas empresas están documentando activamente cómo pretenden cumplir, mitigar o cumplir con los requisitos y esperan que los auditores encuentren mérito en este diligente mantenimiento de registros. Dado que actualmente hay tantas interpretaciones en juego, los auditores sólo pueden observar si una empresa hizo o no lo que dijo que pretendía hacer con respecto al cumplimiento de los NERC CIP. Algunas centrales eléctricas también luchan por cumplir con las normas y regulaciones porque carecen de productos y dispositivos electrónicos (como los fabricados por Seimans y GE) que hacen posible ese cumplimiento.

La influencia de NIST e Ir7628

El Instituto Nacional de Estándares y Tecnología (NIST) publicó recientemente NISTIR 7628 Revisión 1, Directrices para la ciberseguridad de las redes inteligentes con el fin de proporcionar "un marco integral que las organizaciones puedan utilizar para desarrollar estrategias efectivas de ciberseguridad adaptadas a sus combinaciones particulares de características, riesgos y vulnerabilidades relacionados con las redes inteligentes".17 Aunque las directrices del NIST no imponen la supervisión regulatoria de los CIP del NERC, siguen teniendo impacto en el sector energético.

Aunque quizás se tome más en serio el NERC, los estándares del NIST se integran periódicamente en muchas plataformas de ciberseguridad y pueden indicar el camino que sigue la protección de la infraestructura crítica. Las opiniones varían sobre la importancia del NIST. Debido a que el cumplimiento de las pautas del NIST es voluntario, no existe ningún mandato para que las empresas las sigan. Además, el mercado energético está extremadamente fragmentado y muchas empresas no cuentan con el personal adecuado ni los fondos necesarios para implementar muchas de las acciones sugeridas por el NIST relacionadas con la ciberseguridad.

El dinero es probablemente el factor más importante para determinar si las empresas seguirán o no al NIST o incluso al NERC. Si se tienen en cuenta los cientos de prioridades que tienen las empresas energéticas, el impacto presupuestario de la implementación de la ciberseguridad a menudo pasa a un segundo plano frente a lo que parecen ser preocupaciones inmediatas más apremiantes. Más allá de su presencia como palabra pegadiza, la integración del Marco es costosa y, a menudo, no existe un presupuesto para tales gastos. Más allá de eso, muchos dudan de que los proveedores de sistemas de control industrial puedan proporcionar soluciones funcionales que funcionen en conjunto con productos de otros proveedores. Desconfían de involucrar a terceros. Los profesionales de la seguridad saben lo que deben hacer, pero no saben dónde encontrar el presupuesto y no están seguros de qué tecnología utilizar para implementar las buenas ideas que sugieren NERC y NIST.

¿Tienen realmente influencia los comentarios públicos?

"Individuos y organizaciones de todo el país han expresado sus opiniones sobre los estándares, las mejores prácticas y las directrices que mejorarían significativamente la ciberseguridad de la infraestructura crítica".18 Los comentarios sobre la dirección del Marco de Ciberseguridad siempre han sido bienvenidos. El objetivo final es proporcionar a las empresas, a sus proveedores, a sus clientes y a las agencias gubernamentales un lenguaje y una metodología comunes para determinar la mejor manera de protegerse. Ya sea que provengan de Microsoft, FERC o un ciudadano individual interesado con una gran idea, todos son tratados con la misma reverencia. El NIST está principalmente interesado en si la idea es tecnológicamente sólida, rentable y si es implementable.

Ocasionalmente, el NIST tiene contratos y recibe apoyo de centros de investigación y desarrollo financiados con fondos federales relacionados con el sector aeroespacial o el Instituto de Análisis de Defensa que les ayuda a crear un primer borrador. Una vez completado el borrador, se publica en el sitio web donde los intereses públicos y privados pueden verlo y hacer comentarios. NERC resume los comentarios que recibe y los publica para que las personas puedan evaluar por sí mismas la reacción a los estándares sugeridos. NIST emplea un proceso de adjudicación en el que un equipo de expertos de la industria revisa los comentarios individuales y brinda una respuesta. Con el tiempo, los comentarios ayudan al NIST a llegar a una decisión final para cada comentario en particular: un proceso exhaustivo. Lo que el NIST pretende lograr es una normalización del diálogo que se produce cuando la gente habla de ciberseguridad. Esto permite una fusión de ideas, conceptos y principios de diversos sectores y presenta muchas opciones diferentes sobre cómo se implementa el Marco.

El futuro del NIST

En los próximos años se seguirán implementando las cinco revisiones del Marco que han sido aprobadas. Las versiones seis y siete están en camino y incluirán algunos cambios en el lenguaje para mayor aclaración. Salvo que se produzca una agitación traumática en Beltway, los NERC CIP continúan su evolución, incorporando estándares y datos del NIST y agregando especificidad adicional a las pautas de implementación. Los estándares NIST existen para prevenir ataques e intrusiones de fuerzas externas dentro del sistema eléctrico y para mantener el control de la red energética. Cuando se trata de recuperación ante desastres, se consideran todas las facetas del sistema de energía masiva.

Al igual que con los CIP del NERC, las directrices del NIST son vagas, lo que deja la implementación abierta a muchas interpretaciones. En la actualidad, el NIST remite a las empresas a muchos documentos de terceros que parecen dejar a la gente sin muchos detalles. documento NIST "IEC 62443-2-1:2010(E) define los elementos necesarios para establecer un Sistema de Gestión de Seguridad Cibernética (CSMS) para Sistemas de Control y Automatización Industrial (IACS) y proporciona orientación sobre cómo desarrollar esos elementos".19

El avance de las tecnologías seguirá afectando todos los aspectos de la vida en un futuro próximo, siendo el hardware y el software informático el núcleo de esta evolución. Será necesaria una mayor reflexión sobre la creación de productos y sistemas de ciberseguridad a medida que las cosas se vuelvan cada vez más complejas. Es posible que los científicos y técnicos lleguen a un punto en el que no comprendan completamente lo que han integrado en su software. Puede llegar a ser tan complicado que no saben cómo protegerlo. Algunos sienten que la industria ya ha superado ese punto. Defender los sistemas operativos de los ciberataques de hoy y de mañana puede requerir una importante reingeniería de la infraestructura de TI a nivel sistémico y de producto.

Esto requerirá confiar en principios, conceptos y metodologías tecnológicos para construir componentes y sistemas altamente seguros. El mayor desafío será mantener el tamaño de los futuros sistemas operativos manejable y comprensible para que se puedan aplicar las mejores prácticas. Se espera que se desarrollen sistemas más resistentes a la penetración. En caso de que un ataque tenga éxito y permee un perímetro exterior, el sector energético debe trabajar para crear tecnología que impida que el malware destruya plantas de energía enteras o toda la red.

El futuro de la seguridad en tiempo real

La industria energética a granel enfrenta enormes desafíos de cara al futuro. Reestructurar las redes, segmentarlas e implementar la gestión de la seguridad será tremendamente costoso. Existe el peligro de que las empresas evalúen el alto costo del hardware, software, licencias e instalación, más el gasto de operaciones y mantenimiento de la infraestructura, y lo subestimen. En muchos casos, optarán por la ruta económica y no tendrán software de automatización para programar el mantenimiento recurrente o requerido para el cumplimiento. Por supuesto, cuanto más grande es la empresa, más productos de seguridad deben integrar y más procedimientos complejos deben seguir. Esperar que los humanos operen manualmente los sistemas de seguridad puede ser riesgoso, pero en aras del resultado final, muchas centrales eléctricas renunciarán a sistemas de automatización más confiables.

El mantenimiento de dispositivos de seguridad cibernética es un campo relativamente nuevo. Las empresas eléctricas han sabido cómo mantener operativos los sistemas de transmisión durante los últimos 50 años. Sabían cómo diseñar, proteger, transportar energía, conectarse al sistema de transmisión y distribuir energía. Ahora, estas empresas se están adaptando a las nuevas tecnologías y la curva de aprendizaje es espectacular. Se necesitan técnicos más compartimentados, como expertos en archivos, servidores y redes. A pesar de todas las defensas actuales que ya existen, es posible que aún no exista la infraestructura que pueda detectar y frustrar ataques en todo el espectro. Se necesitan más capacidades de seguimiento para formular una defensa proactiva. A medida que las empresas de servicios públicos utilicen más servicios en la nube, tendrán que ser más conscientes de cuáles son los riesgos a medida que la penetración de las redes inteligentes seguirá aumentando.

En el campo de la seguridad, es difícil predecir lo que sucederá dentro de cinco o diez años. Ciertamente, se utilizará más detección en tiempo real porque la gente quiere saber qué va a pasar. Hay muchas estrategias y tipos de ataques que pueden ocurrir. Las tecnologías más antiguas, como los cortafuegos y los programas antivirus, intentan detectar malware descubriendo secuencias de códigos. El software más nuevo de hoy examina el código para detectar actividad subversiva de “cadena de muerte”, pero todavía se necesitan humanos para tomar esta información y sumar dos y dos. Desafortunadamente, esto lleva tiempo. Los productos de ciberseguridad modernos no pueden detectar una completa cadena de eventos. Pueden detectar malware, pero las infracciones ocurren en apenas unos momentos y, a menudo, es demasiado tarde para implementar medidas de contraataque significativas.

Los exitosos sistemas de defensa en tiempo real del mañana podrán analizar los datos entrantes y detectar y aislar exploits maliciosos inmediatamente antes de que avancen a lo largo de la cadena de destrucción. En este punto, los sistemas automatizados o los humanos pueden intervenir y tomar medidas protectoras.

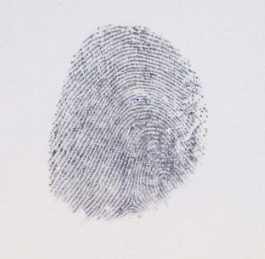

Gestión de identidad y acceso

La autenticación de la identidad sigue siendo un aspecto importante para mantener medidas de seguridad eficaces en el sector energético. “En el desafío de proteger la información y la tecnología de la información, y en el desafío de prevenir las amenazas cibernéticas, a menudo la falta de una identificación sólida se ha convertido en uno de los puntos más débiles del mecanismo de defensa general. Con demasiada frecuencia, se puede abusar de las credenciales existentes, haberlas implementado o administrado mal y dar lugar a vulnerabilidades o incidentes importantes..”20

Las organizaciones se están alejando del modelo de alta confianza del inicio de sesión compartido, no porque no tengan fe en sus empleados, sino con el interés de localizar el impacto de sucesos accidentales o maliciosos. A largo plazo seguirán intentando superar las limitaciones tecnológicas. Las empresas de servicios públicos seguirán empleando herramientas informáticas estándar, como sisco y Enebro, pero otras facetas de su funcionamiento (relés, RTU, PLC,) no cuentan con los mismos sistemas de protección. Hasta que puedan comprarlo a los proveedores, es posible que tengan que mitigar las amenazas con un firewall local. Información aparentemente inocua, como la hora de la red, la ubicación de un centro de control, la dirección IP e incluso el proveedor elegido para ejecutar su infraestructura, puede ser importante para aquellos con malas intenciones de cometer un ciberataque.

Contingencias para la prevención y mitigación de incidentes

Las herramientas de seguridad de TI actuales están configuradas para monitorear el comportamiento "normal" de los inicios de sesión, pero son débiles cuando se enfrentan a ataques avanzados. Los adversarios no sólo quieren permear el sistema de control, sino que quieren infligir daño en una situación en la que el operador no interviene y el sistema de seguridad no funciona adecuadamente. Los operadores realmente no pueden decir si los datos que ven son precisos o si han sido manipulados porque no hay tecnología disponible para validar si la información es precisa o no. El incidente del oleoducto de San Bruno pone de relieve los peligros de los sistemas de seguridad anticuados y los datos incorrectos.

“Pacific Gas and Electric Co.… luchó durante casi dos décadas con un sistema informático destinado a realizar un seguimiento de las características de sus líneas de transmisión de gas natural, una batalla que resultó en que la empresa careciera de información crucial para comprender las posibles debilidades de sus tuberías. … Las omisiones o errores en el ingreso de datos cometidos cuando se desarrolló el sistema (y no se corrigieron) pueden explicar por qué PG&E no sabía que el oleoducto de 1956 que explotó en San Bruno el 9 de septiembre, matando a ocho personas, había sido construido con una costura. , según registros y entrevistas. … Los expertos dicen que el hecho de que la tubería tuviera una costura soldada es una información fundamental que debería haber estado disponible con un clic del mouse en cualquier base de datos de tuberías decente”.21

A pesar de la vulnerabilidad de las instalaciones eléctricas, el personal de seguridad parece comprender la importancia de la planificación de contingencias. La red eléctrica es muy confiable en general, pero cuando ocurre un incidente, los planes de respuesta deben entrar en vigor antes de que el malware pueda afianzarse y dañar los sistemas operativos críticos. Es esencial que las personas sepan exactamente cómo responder en una situación determinada. Los planes de contingencia para las centrales eléctricas pueden incluir sitios de procesamiento alternativos, capacidades de comunicaciones alternativas e instalaciones de almacenamiento alternativas. Esos son tres niveles en los que normalmente se centra la atención. El objetivo final es sortear un ataque y continuar operativo en un estado debilitado o degradado. Existen planes de contingencia para cuatro tipos principales de amenazas, incluidos desastres naturales, fallas estructurales, ataques cibernéticos y errores de omisión o comisión.

Agujeros negros y amenazas desconocidas

Constantemente se implementan medidas de ciberseguridad para hacer frente a amenazas conocidas a la infraestructura energética, pero el futuro seguramente estará lleno de peligros desconocidos y “agujeros negros” que requerirán capacidades innovadoras de defensa y respuesta. Afortunadamente, ES-ISAC y todas las redes de comunicación colaborativa actualmente implementadas mejoran las perspectivas para mantener la red de manera segura y efectiva. Las amenazas se monitorean las 24 horas del día, los 7 días de la semana y ES-ISAC se actualiza continuamente.

Muchos sistemas de control internacional, aunque diferentes de los instalados a nivel nacional, están conectados a una red global de ciberseguridad. Por supuesto, todavía hay mucha preocupación con respecto a los espacios de aire, las protecciones primitivas y los unicornios. El sector energético depende de empresas con visión de futuro que propongan soluciones progresivas para abordar los problemas de seguridad existentes. Los ciberdelincuentes poseen impresionantes habilidades de ataque y las herramientas de piratería a su disposición facilitan la búsqueda de nuevos ataques, especialmente cuando se trata de equipos antiguos en sistemas de control industrial.

Las amenazas desconocidas constituyen cualquier cosa que pueda traspasar los perímetros de un sistema de seguridad. Los nuevos sistemas son tan complejos que están conectados de maneras que sus fabricantes tal vez ni siquiera comprendan. Es posible que los usuarios finales no sepan que las interfaces de los sistemas de control que operan están disponibles públicamente en Internet. Los ciberdelincuentes pueden buscar un sitio geográfico particular o un proveedor específico y violar la interfaz de usuario (HMI) de ese sistema de control. Si los usuarios finales no han cambiado la contraseña estándar y el nombre de usuario del proveedor, los ciberatacantes pueden iniciar las operaciones.

Días Cero

Se han realizado muchas investigaciones sobre los Días Cero, que personifican la vulnerabilidad desconocida. “… una “explotación de día cero”… es un virus o gusano que puede aprovechar una vulnerabilidad en el software que otros, incluidos los creadores del software, aún no han descubierto. Los exploits de día cero son raros porque los creadores de software trabajan duro para asegurarse de lanzar programas que no tengan ese tipo de vulnerabilidades. … cuando se descubre uno en un malware, sugiere un propósito más elevado, algo más allá de que un cibercriminal espera robar números de tarjetas de crédito”.22

Otro tipo de amenaza grave es el “trabajo interno”, creado dentro de una organización o sistema como una planta de energía o una agencia federal. Después de un ciberataque, los perpetradores pueden tomar el control del sistema y crearlo con nuevas vulnerabilidades, que luego pueden regresar y explotar. El sector energético depende más que nunca de la tecnología básica y es vulnerable.

¿Son suficientes las cámaras de vigilancia y los datos de inicio de sesión?

Detectar y disuadir el cibercrimen con cámaras de vigilancia estándar no es la forma más eficaz de proteger la infraestructura crítica. Las cámaras son tan buenas como las personas que las monitorean y la gente se distrae fácilmente. Las cámaras deben combinarse con análisis que alerten y alarmen. Este tipo de tecnología existe y puede mejorar enormemente los sistemas de seguridad existentes. El software es cada vez más cognitivo. La mano de obra puede reducirse con las nuevas tecnologías, pero es difícil conseguir personas con capacidades tecnológicas y pagarles lo suficiente para retenerlas. Por tanto, existe una enorme tasa de rotación dentro del sector energético.

Los nuevos departamentos de ciberseguridad son costosos de mantener y puede resultar difícil convencer a la alta dirección y a los accionistas de una empresa de que estos departamentos pueden ser rentables a largo plazo. A veces hace falta un incidente costoso para poner este hecho en evidencia.

¿Plataformas automáticas? ¿Semiautomático?

A pesar de la naturaleza cada vez más automatizada de los sistemas de plataformas de TI, la mayoría de los expertos creen que en el futuro seguirá siendo necesaria una interfaz humana. Dicho esto, cuando una gran empresa de servicios públicos tiene varios cientos de activos monitoreándola, no es factible que dos o tres operadores de seguridad mantengan la seguridad visual en ese espacio. Los análisis visuales y los sistemas de alerta automática se seguirán empleando cada vez más porque no es posible que las personas monitoreen físicamente los flujos de datos de forma continua para ver si puede estar ocurriendo alguna aberración. En el futuro se emplearán más análisis en tiempo real para detectar incidencias. como están sucediendo, o detectarlos con antelación. Nuevamente, lo más probable es que haya una interfaz humana involucrada para analizar datos y reconocer la fuente de cualquier incursión y amenaza, o para lidiar con problemas de múltiples alarmas, clima o incluso caza salvaje.

¿Quién necesita saber sobre los ciberataques?

Al final, los incidentes ocurren a pesar de los mejores esfuerzos de los equipos de seguridad. Existe cierto debate sobre si la información relativa a los delitos cibernéticos en el sector energético debería compartirse públicamente. Muchos en la industria piensan que esa inteligencia no tiene por qué ser analizada por aquellos que no necesitan saberla. La mayoría parecería preferir que la información se comparta de forma privada entre las empresas de servicios públicos para que, si se coordina un ataque, se pueda defender colectivamente. Las compañías eléctricas hacen un trabajo aceptable al compartir información sobre amenazas o eventos de seguridad que ocurren en varios grupos. En los Estados Unidos hay ocho regiones, cada una de las cuales tiene supervisión regulatoria y grupos de juntas directivas que se ramifican desde ES-ISAC.

Tiene sentido que la industria de servicios públicos comparta información, pero no hay muchos vehículos establecidos en este momento para facilitar ese proceso. En la mayoría de los casos, los usuarios finales divulgan información relacionada con el delito cibernético cuando no tienen otra opción, debido a la publicidad negativa que puede rodear tal suceso. Existe un consorcio entre algunos proveedores de seguridad que se ha creado con el fin de compartir información. Además, según se informa, Symantec y algunos otros grandes actores han estado distribuyéndose inteligencia entre sí. Algunos han pedido la creación de una versión ICS de este modelo de intercambio de información, pero aún pueden pasar un par de años antes de que se alcance ese objetivo. “Las amenazas a los sistemas de control pueden provenir de numerosas fuentes, incluidos gobiernos hostiles, grupos terroristas, empleados descontentos e intrusos maliciosos. Para protegerse contra estas amenazas, es necesario crear una barrera cibernética segura alrededor del Sistema de Control Industrial (ICS)”.23

Algunos prefieren un enfoque holístico al problema de la ciberseguridad. Esto implicaría construir productos y sistemas que sean lo más defendibles posible y luego monitorearlos continuamente. Incluso si todo está construido con las mejores especificaciones posibles, inevitablemente se producirán una pequeña cantidad de ataques. Comprender los distintos tipos de ciberataques y compartir información relevante sobre estos eventos puede ser muy valioso, pero nuevamente, la mayoría de las empresas se mostrarían reticentes a compartirla debido al efecto dañino que podría tener en su reputación. En definitiva, es un deporte de equipo. Si hay una vulnerabilidad específica en una planta de energía y los mismos componentes comerciales desarrollados por un proveedor compartido se utilizan en toda la industria, la información distribuida rápidamente podría ayudar a otras empresas a abordar esas vulnerabilidades rápidamente, antes de que se conviertan en la próxima víctima.

La mayoría en el sector energético parece sentir que el público tiene una prioridad limitada en cuanto a la necesidad de saber sobre los incidentes de ciberataques. Se considera más importante que las agencias seleccionadas, la comunidad tecnológica y los proveedores reciban información crítica para poder prevenir futuros incidentes. De lo contrario, sería difícil establecer un análisis de patrones de cibercriminalidad o informar a los proveedores sobre productos que pueden haber sido comprometidos.

Ataques potenciales

Se ha hablado mucho de establecer un centro de intercambio de información para empresas del sector energético en materia de ciberseguridad. La Red de Información del Departamento de Seguridad Nacional está, en efecto, tratando de convertirse en eso. Las empresas eléctricas necesitan conocer los posibles ataques de phishing o malware para poder aumentar su conciencia y trabajar para mitigar estas posibles amenazas.

Intercambio de información con otros países

A veces, en la implementación de medidas de defensa de la ciberseguridad, puede ser necesario compartir información con otros países, como en el caso de Europa y América del Norte, donde la estabilidad de la red cruza nuestras fronteras políticas. Si las naciones individuales están rastreando malos comportamientos y condiciones cibernéticas inseguras, sería ventajoso para ellas compartir algo más que historias anecdóticas con los países vecinos. Este es el caso hoy. Hay una escasez de información intercambiada entre naciones sobre ciberseguridad. Las compañías de seguros y la industria de la seguridad se esfuerzan por recopilar una gran cantidad de datos estadísticos, pero muchos en el ámbito energético continúan operando en lo que se ha denominado, el era de las historias.

¿Hay lugar para los vendedores extranjeros?

Ha habido cierta ansiedad causada por la idea del intercambio de información entre empresas de servicios públicos en el sector energético y preocupaciones sobre alertas de amenazas compartidas entre naciones. ¿Es seguro confiar a proveedores extranjeros el desarrollo de sistemas de seguridad diseñados para prevenir ciberataques? ¿Hay elementos de xenofobia y temores infundados en la resistencia que a veces enfrentan estas empresas extranjeras, o se justifica cierta prudencia?

Muchas de estas inquietudes se han superado por necesidad porque las amenazas a la ciberseguridad se experimentan universalmente, en todo el mundo. En última instancia, el intercambio de información global es esencial. Aún así, algunos consideran que es muy poco probable que los proveedores extranjeros puedan infiltrarse en el mercado estadounidense. La industria está arraigada y las relaciones comerciales son de larga data. La red energética funciona con un nivel de comodidad y confianza. Se necesitaría un tercero de un país extranjero con tecnologías y capacidades únicas para congraciarse en el mercado energético norteamericano y encontrar favor allí.

Israel has created a strong niche and market positioning in Cyber Security. The country has invested heavily in launching new startups and building talented Cyber Security professionals. The country hosts a major global Cyber Security conference every year, and has built a community of “Friendly Hackers” who identify bugs and are compensated by “Bug Bounties.”

Nerc en el mercado de seguridad Ics

Mientras la infraestructura industrial crítica sigue viéndose amenazada por Llama, Stuxnet, Dragón Nocturno, y duqu ataques, el mercado de seguridad ICS seguirá expandiéndose. Los analistas de TechNavio pronostican que el mercado global de sistemas de control industrial crecerá a una tasa compuesta anual del 8,15 por ciento durante el período 2013-2018.24 NERC sigue teniendo una enorme presencia en la industria con más de 50.000 subestaciones y varios cientos de empresas de servicios públicos. En el oeste de EE. UU., NERC tiene casi 500 empresas de servicios públicos registradas que cumplen con los estándares NERC.

Se estima que el mercado de ciberseguridad de ICS está valorado entre $3 y $4 mil millones al año. Las empresas de consultoría y los proveedores de seguridad empresarial son actores importantes en este ámbito. NERC tiene poder de regulación y ejerce una gran influencia en los sectores de servicios eléctricos, petróleo y gas., pero Es difícil medir la proporción o el tamaño del mercado de NERC en el mercado de soluciones de seguridad porque no hay forma de hacer una segmentación adecuada. Muchos de los productos que se utilizan para lograr algún nivel de valoración de NERC CIP también podrían usarse para brindar visibilidad y capacidades de gestión de seguridad en otras industrias, como la manufactura.

Desafíos de afrontar la amenaza de la ciberseguridad

Mantenerse al día con las tecnologías en constante avance es un enorme desafío operativo para las empresas de servicios públicos del sector energético. Puede resultar difícil implementar las “mejores” medidas de seguridad para hacer frente a amenazas futuras cuando constantemente se producen nuevos avances en la tecnología de ciberdefensa. Además, los sistemas están cada vez más conectados entre sí, por lo que la probabilidad de que estas redes se vean comprometidas o atacadas es cada vez mayor. “Los ataques cibernéticos a la infraestructura se han convertido en una gran preocupación para las empresas de servicios públicos después del virus informático Stuxnet de 2010, que los expertos creen que fue utilizado por Israel y Estados Unidos para hacer que algunas de las centrífugas nucleares de Irán se destrozaran. La amenaza se ha visto reforzada... por la aparición de un virus informático conocido como troyano Havex, que los piratas informáticos parecen haber utilizado para atacar a las empresas de petróleo y gas”.25

Es imperativo que la tecnología implementada en la infraestructura actual pueda actualizarse e integrarse con la próxima generación de sistemas en evolución. Algunas empresas fabrican los productos más impresionantes, pero no son compatibles con nada más. Como paralelo, consideremos los iPhone. ¿Cuántos iPhone ha habido y cuántos cargadores? Es una situación similar con la ciberseguridad. Se gastan miles de millones de dólares para conseguir los productos más recientes, pero a menudo hay que reconfigurar cosas porque los productos no son compatibles. Mientras tanto, los ciberatacantes son expertos en ir un paso por delante, por lo que los equipos de seguridad deben hacer todo lo posible para mantenerse en la cima de la carrera tecnológica en ciberseguridad. No es una tarea pequeña. Una gran mayoría de las empresas de servicios públicos están dando prioridad a la inversión para actualizarlas adecuadamente. Desafortunadamente, las cooperativas más pequeñas a menudo no tienen el capital financiero para hacer lo mismo.

Estructuración de la mano de obra en seguridad operativa

En términos de despliegue de mano de obra para las compañías eléctricas y sus organigramas internos para la seguridad de las operaciones, normalmente hay un Director de Seguridad de la Información (CISO) y un Director de Información (CIO). "Los CIO son cada vez más importantes a la hora de calcular cómo aumentar los beneficios mediante el uso de marcos de TIC, así como el papel vital de reducir los gastos y limitar los daños mediante el establecimiento de controles y la planificación para posibles desastres".26

Las grandes empresas de servicios públicos de inversión en el sector energético tienen un CIO con varios niveles de separación hasta el nivel de Director Senior de TI. Las empresas más pequeñas tienden a tener una situación única para todos; una persona o un pequeño grupo de personas a la cabeza de la mesa que tienen un conjunto de habilidades multifacéticas en el área de ciberseguridad. En ocasiones se trata de un Ingeniero Eléctrico o un equipo de mantenimiento especializado. Algunas organizaciones contratan o desarrollan un grupo tecnológico de TI industrial o de OT operativa en el que se reúne un equipo de varios miembros para abordar los problemas. En los años 80, las empresas no tenían departamentos de TI, pero hoy es un hecho. Las empresas de servicios públicos están creando agregaciones que operan en algún lugar entre los grupos de control y las organizaciones de TI con la esperanza de poder comprender las fortalezas y problemas de ambos.

Proveedores de soluciones de seguridad y “pensamiento externo”

Las compañías de energía eléctrica dependen en gran medida de los proveedores de soluciones de seguridad para “pensar desde afuera”. Estos proveedores brindan servicios de administración del ciclo de vida y se relacionan bien con personas que comprenden los problemas de compatibilidad y cómo se implementan los productos de seguridad. Como las empresas de servicios públicos no son empresas de tecnología, dependen de proveedores de seguridad para que les proporcionen la experiencia tecnológica que necesitan. Dicho esto, las empresas del sector energético tienden a permanecer con proveedores con los que han trabajado en el pasado y en los que confían. Esta lealtad puede basarse en una relación individual y duradera. Existe una tendencia entre las empresas de servicios públicos a seguir utilizando productos con los que su personal está familiarizado porque la capacitación para el despliegue de nuevas tecnologías es costosa.

Los proveedores más influyentes

Si bien la mayoría dentro de la industria se muestra reticente a dar nombres cuando se trata de identificar proveedores que son particularmente influyentes, muchas empresas de servicios públicos buscan un EPC (Ingeniería, Adquisiciones, Construcción) o una empresa de ingeniería como Flur. Dichos proveedores serían responsables del diseño de una planta en cuanto a hormigón, carpintería metálica y esquemas eléctricos. El sistema de control a menudo se ofrece a licitación a proveedores externos. Una utilidad preparará especificaciones que tratan sobre la funcionalidad y los tipos de dispositivos a los que se conectan. Luego, los proveedores ofertarán por el proyecto y competirán con otros proveedores de soluciones de seguridad para ofrecer las especificaciones al mejor precio. Las empresas del sector energético tienen que lidiar con cuestiones de cumplimiento, por lo que están ajustando sus pautas de adquisiciones y contratos para incluir la seguridad cibernética en sus especificaciones.

Soluciones y productos de seguridad futuros

El futuro verá una rápida y continua evolución de muchas nuevas soluciones y productos de seguridad diseñados para enfrentar el desafío de defender la infraestructura energética contra los ciberataques. En la lista de deseos de muchos en la industria energética se encuentra una plataforma integrada para soluciones de seguridad que integre los procedimientos políticos de una empresa. Varias plataformas ya están operativas y se siguen perfeccionando y mejorando.

Se necesitan actualizaciones del sistema de control para instituciones y organizaciones con una base de código arcaica o heredada. Especialmente si el sistema de control de una central eléctrica ha estado operativo durante diez años o más. Algunos de estos sistemas pueden tener bases de código que tienen 20 años de antigüedad. No es probable que estas organizaciones retrocedan y reescriban cada línea de código. En su lugar, desarrollarán nuevas prácticas seguras con la esperanza de poder demostrar que toda su base de código es segura. Por supuesto, inevitablemente surgirán nuevas normas de certificación que deberán cumplirse, lo que acelerará la evolución actual hacia la mejora de la seguridad de la red.

Los proveedores de soluciones de seguridad tienen dispositivos con la capacidad de detectar anomalías y aberraciones en los sistemas operativos que se necesitan para llenar el vacío de déficit tecnológico que enfrentan las empresas de servicios públicos en la actualidad. Estos proveedores también pueden proporcionar seguridad de registro de amplificadores, parches, gestión de cambios, MOC (mantenimiento de certificación) y acceso remoto. Es posible que se requieran varios proveedores para cubrir las necesidades específicas creadas por estas brechas tecnológicas. El proveedor exitoso creará productos de seguridad que satisfagan las especificaciones del entorno OT y sean lo más autosuficientes posible. Idealmente, deberían hacer un mejor trabajo a la hora de proteger las operaciones que muchos otros productos de seguridad combinados. Por supuesto, esta tarea es más fácil de imaginar que de ejecutar.

Algunos en la industria energética sienten que muchos grandes proveedores de ICS no destacan en innovación. Puede que les resulte difícil imaginar cómo será el futuro. Los grandes proveedores se concentran en fabricar productos mejores y más seguros, pero a menudo no reconocen que los usuarios finales incorporan productos de muchos proveedores. Las empresas de servicios públicos claman por soluciones heterogéneas que tengan una mejor visión de toda la red y no dependan del equipo de un solo proveedor. “Uno de los principales desafíos a la hora de construir redes inteligentes es hacer frente al carácter heterogéneo de las tecnologías aplicadas. Dado que los ciclos de vida de los productos pueden abarcar varias décadas, la complejidad general del sistema aumentará considerablemente en los próximos años debido a la aplicación de muchos protocolos y soluciones técnicas diferentes. Esta heterogeneidad eventualmente aumenta las superficies de ataque a una red inteligente y también podría conducir a una mayor vulnerabilidad”.27

Los proveedores de ICS son tradicionalmente grandes empresas que están establecidas en sus formas de operación. En la actualidad, existe un cierto grado de agitación en el mercado que se extiende al lado de los proveedores. Una nueva empresa llamada Bedrock Automation está diseñando sistemas de control industrial desde cero. Están abordando muchos de los desafíos actuales de la ciberseguridad y están intentando ser innovadores, algo que los grandes proveedores son reticentes a hacer porque sus esfuerzos están inherentemente menos enfocados.

Hay muchos proveedores de soluciones de seguridad involucrados en la ciberdefensa para empresas de servicios públicos, pero no muchos que lo estén. altamente especializado y se centró en la construcción de componentes que se utilizan en sistemas ICS. Esto puede resultar ventajoso para quienes esperan influir en la dirección de lo que fabrican los proveedores de la industria.

Nuevos productos están entrando ahora en la esfera de los ICS procedentes de todo el mundo y son increíblemente complejos, a veces incluso más allá del punto de ser realmente comprensibles para las empresas que los compran. Esto facilita que los adversarios oculten cosas en sus productos y causen daños graves a los sistemas operativos y las estructuras de código. Esta amenaza ha provocado que empresas anteriormente aisladas se unan y formen consorcios con la intención de crear soluciones más confiables.

Medidores inteligentes, productos analíticos, infraestructura de gestión clave y cualquier producto que ayude en la detección de amenazas cibernéticas que avanzan o se amplían; Todas estas son áreas adicionales de seguridad abiertas a la innovación donde los proveedores con visión de futuro podrían encontrar un nicho o crear avances en mercados nuevos y viables.

El futuro del acceso a la identificación y la autenticación

Weak passwords and rarely updated software are a recurring theme behind the 48,000 cyber incidents reported to the Department of Homeland Security – including the theft of data on the nation’s weakest dams by a “malicious intruder,” and an incident where hackers broadcast a malicious warning about a zombie attack via several American TV stations, a DHS report has found.28

Muchos ciberataques se inician comprometiendo las credenciales o explotando contraseñas débiles. La gestión de autenticación de identidad es un componente clave de un sistema más confiable. A diferencia de los controles a nivel público, operativo y gerencial, los controles técnicos son los productos que las empresas de servicios públicos emplean para mejorar su capacidad operativa. Entonces, cuando se trata de controles de acceso, autenticación al iniciar sesión y mantener agentes no deseados fuera del sistema, estos son controles que sólo se pueden implementar en productos a nivel de proveedor, y eso se convierte en el enfoque del proveedor.

Autenticación de dos factores puede impedir que un individuo obtenga acceso a un sistema operativo con solo ingresar un nombre de usuario y una contraseña. En los sistemas ICS contemporáneos, los proveedores a menudo crean productos sabiendo que necesitarán mantenimiento en algún momento en el futuro. Pueden proporcionar una capacidad de inicio de sesión para que la utilice el personal de mantenimiento que es inherentemente débil y quizás emplea solo cuatro caracteres. Estas contraseñas a veces se distribuyen con el producto y el usuario final nunca las cambia, lo que facilita la infiltración en el sistema por parte de ciberatacantes que conocen la contraseña y el nombre de usuario comúnmente conocidos. Este es un ejemplo de algo básico, reparable y sin costos prohibitivos que puede ser útil para disuadir los ciberataques. Las contraseñas de un solo uso y los tokens de seguridad también son medios útiles para autenticar a los usuarios del sistema al iniciar sesión.

Es obvio que los días de la autenticación de dos factores están contados. En un mundo cada vez más ciberconectado, será necesario desarrollar medios más seguros para demostrar la identidad. “La biometría... es un cambio fundamental en la forma en que somos identificados. A diferencia de la identificación tradicional, que debes recordar o llevar contigo, la biometría son usted, que consiste en análisis de voz, patrones de iris, coincidencia de venas, análisis de la marcha, etc. Estos rasgos son exclusivos de un individuo y son increíblemente difíciles de falsificar..”29 La biometría y métodos de autenticación aún más seguros están en el horizonte. El sector energético se adaptará y evolucionará para afrontar el desafío de anular las amenazas a la ciberseguridad, pero los adversarios de la industria son extremadamente inteligentes y forman parte de la misma carrera para aprovechar las nuevas tecnologías.

AI-Powered Cybersecurity: WP Safe Zone for WordPress Protection

In today’s digital age, AI is revolutionizing cybersecurity by offering smarter, more adaptive protection against evolving threats. A prime example of this is the WP Safe Zone plugin, an AI powered security plugin designed for WordPress websites.

WP Safe Zone uses advanced artificial intelligence to detect and neutralize threats like brute force attacks, malware, and unauthorized access in real-time. By continuously learning from attack patterns, it ensures robust, proactive security for websites.

As AI-driven solutions like WP Safe Zone gain traction, they highlight how cutting-edge technology is shaping the future of cybersecurity.

Factores clave de compra Al seleccionar proveedores de seguridad

Las empresas de servicios eléctricos seleccionan cuidadosamente a sus proveedores de ICS y de soluciones de seguridad. Examinan las historias de los proveedores para tener una idea de qué tipo de investigación han realizado en el pasado y también consideran el país de origen de los productos y las implicaciones de eso. Por supuesto, las relaciones duraderas y los vínculos de confianza son importantes en el sector energético. Es poco probable que una gran empresa de servicios públicos realice una venta directa con una pequeña startup que esté ofreciendo algo potencialmente disruptivo. En la mayoría de los casos, una startup necesitaría recurrir a un socio de canal, como una empresa de seguridad o un proveedor de ICS, para obtener el respaldo y la credibilidad que esos canales pueden brindar.

Muchas empresas están preocupadas por cumplir con los estándares y criterios de cumplimiento NERC. Algunos argumentarían que el foco final debe estar en la seguridad, creyendo que el subproducto de una buena seguridad es un buen cumplimiento. Una y otra vez, el cumplimiento gana debido al alto costo de lograr la seguridad. Los productos de seguridad proporcionados por los proveedores deben funcionar bien dentro de varios sistemas de control, integrarse con productos y operaciones heredados y ser rentables y competitivos.

A pesar de los obstáculos, hay es espacio para empresas emergentes e innovadores. El mercado no es actualmente seguro y busca soluciones viables, vengan de donde vengan. Nuevos sistemas están llegando todo el tiempo. Las empresas de energía buscan proveedores que tengan la capacidad del sistema para protegerlas y responderles rápidamente. Quieren proveedores que proporcionen soluciones viables que puedan actualizarse fácilmente a medida que cambian las situaciones. “El papel de innovador ha recaído en empresas que no tienen un legado y están dispuestas a mirar los problemas de nuevas maneras... es una oportunidad para que los pequeños proveedores obtengan financiación y hagan mella en el espacio de la seguridad”.30

Dado que todo está en juego en la ciberseguridad, la reputación de los proveedores es una consideración muy importante para las empresas eléctricas. El personal de TI/OT y de seguridad física asiste a varias conferencias anualmente y la reputación de los proveedores es siempre un tema de interés. Existe un consenso general sobre qué proveedores son buenos y cuáles son malos. El personal de seguridad es muy consciente de quién promete demasiado y quién no cumple, por lo que la reputación es primordial.

¿Se puede confiar la seguridad estadounidense a los proveedores extranjeros?

En un mundo de comercio global, las empresas de energía a veces seleccionan proveedores extranjeros por necesidades de seguridad, pero la decisión de subcontratar puede ser difícil de tomar y puede resultar problemática cuando se trata de realizar verificaciones de antecedentes de los proveedores que tienen acceso remoto a sus envíos. . Algunos verían esto como una clara vulnerabilidad. En ocasiones, situaciones políticas pueden impedir que las empresas seleccionen ciertos proveedores (por ejemplo, las empresas norteamericanas no pueden vender productos en Medio Oriente porque ciertos componentes se fabrican en Israel). Las empresas más pequeñas no parecen tan exigentes con el origen de los productos siempre que hagan el trabajo.

En la actualidad, existen algunos pequeños proveedores de seguridad ICS de nueva creación en Italia, Francia y los Países Bajos. En Estados Unidos, pocos de ellos brindan servicios a empresas de servicios públicos que poseen algún tipo de capacidad desarrollada y madura de respuesta a incidentes. Si los proveedores extranjeros quieren tener éxito en Estados Unidos, tendrán que contar con una respuesta a incidentes basada en Estados Unidos.. A los proveedores extranjeros les resultará beneficioso respetar las fronteras geográficas y los intereses de seguridad nacional al tener una representación física significativa en los Estados Unidos.

En Estados Unidos, muchos hablan de la importancia de “comprar productos estadounidenses”. La industria del automóvil ofrece un paralelo interesante. Los automóviles se componen de varios componentes construidos en lugares de todo el mundo antes de ensamblarlos finalmente en Tennessee. Entonces, ¿es realmente un coche americano o no? Las empresas de energía operan en un mercado global y los fabricantes extranjeros producirán cada vez más productos que las empresas estadounidenses necesitan utilizar. Durante muchos años, las TI, las computadoras y el software se fabricaban en Estados Unidos, pero ahora hay más subcontratación y seguirá proliferando, siendo empresas como Seimens en Alemania un excelente ejemplo.

Muy pronto, puede que no importe de dónde venga un producto si está construido según las especificaciones y es confiable. Es posible que los compradores no quieran incluir productos de seguridad específicos en cada sistema, pero puede optar por incorporar una diversidad de productos. En un ciberataque, un tipo de producto distribuido en una red podría provocar la caída de toda una infraestructura. La diversidad de componentes conduce a una mayor resiliencia de los sistemas operativos. Dondequiera que se originen los componentes, será esencial que los proveedores de soluciones de seguridad brinden a sus clientes una sensación de seguridad y confiabilidad con respecto a sus productos.

Por supuesto, Estados Unidos tiene una relación muy unida con muchos países de paso, como los del Reino Unido, Canadá, Nueva Zelanda y Australia. Estos lugares también tienen un estrecho parentesco con la comunidad de inteligencia y están acostumbrados a interactuar y compartir información.

Relaciones con los reguladores

Los proveedores extranjeros que esperan incursionar en el mercado de la ciberseguridad pueden considerar beneficioso establecer contactos y establecer relaciones estrechas con los reguladores; sin embargo, es posible que deseen tener cuidado con esas interacciones. Existen políticas y directivas que prohíben este tipo de relaciones en aras de que los reguladores mantengan su objetividad. Las grandes empresas con mucho personal podrían interactuar en mayor medida con los reguladores, impulsando sus diversas agendas, pero esto no es tan importante para quienes participan en la creación de tecnología central.

Idealmente, se supone que los reguladores operan por encima de la contienda. Tienen un trabajo que hacer y un sector que regular y eso es lo que hacen. En el mundo de la ciberseguridad, la imparcialidad, la corrección técnica, la investigación pública y la transparencia general son primordiales. Cualquier cosa menor puede afectar negativamente las relaciones en cualquier dirección.

¿Pueden los nuevos proveedores hacerse un hueco?