Pesquisa de mercado de segurança cibernética no século 21

Protegendo nossa infraestrutura

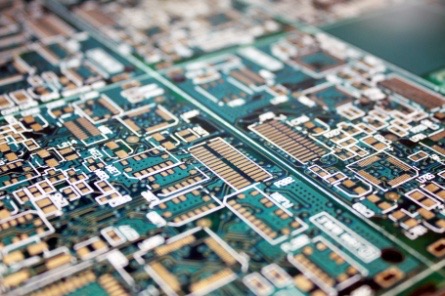

Com a crescente importância global e a integração dos computadores em todos os aspectos do esforço humano, o cibercrime proliferou e representa agora um sério risco para populações, nações, governos, empresas e infra-estruturas críticas. Estima-se que a atividade criminosa gerada pela Internet custa à economia mundial mais de $400 mil milhões anualmente. 1 O preço monetário e os perigos potenciais da a criminalidade cibernética certamente continuará a crescer se não for controlada.

Os ataques à nossa infra-estrutura energética são talvez os mais potencialmente desastrosos. Iniciado por hacktivistas, governos adversários, estados pária, facções quase religiosas, sozinhos ou em conjunto, os ataques informáticos estão a aumentar e, em alguns casos, estão a conseguir permear os perímetros de baluartes infraestruturais muitas vezes desatualizados ou inadequados. As implicações de tais esforços criminosos são ameaçadoras. Imagine instalações de tratamento de água, condutas de energia, telecomunicações, sistemas de satélite, instituições bancárias e centrais eléctricas a serem desactivadas ou mesmo destruídas por ataques cibernéticos. As consequências de tais incursões podem gerar ansiedade e até caos entre as populações afetadas, enquanto as economias ficam seriamente enfraquecidas e danificadas.

A cada momento, aqueles que estão por detrás desta crescente criminalidade cibernética estão a tornar-se tecnologicamente mais avançados e procuram formas de perturbar, sabotar e comprometer sistemas infra-estruturais críticos em actos de espionagem, manobras políticas, terrorismo e guerra aberta. Só em 2013, os responsáveis da Segurança Interna nos EUA relataram 256 incidentes de tentativas de crimes cibernéticos dirigidos a infra-estruturas críticas, a maioria deles centrados no sector da energia. 2 O antigo secretário da Defesa, Leon Panetta, chegou ao ponto de afirmar que os EUA estavam a enfrentar uma ameaça que ele chamou de “Pearl Harbor cibernético” e um “momento pré-11 de Setembro”. Ele pintou um quadro terrível de fontes de água potencialmente contaminadas, apagões generalizados e trens sendo descarrilados à força.3

Existem inúmeras maneiras de realizar ataques cibernéticos, incluindo malware, vírus, worms, spyware, ataques de senha, invasões de força bruta e ataques DoS (Denial of Service). Esses métodos de ataque cibernético podem sobrecarregar ou infectar os sistemas de proteção de infraestruturas críticas, facilitando sua penetração. Os sistemas de defesa e as infraestruturas visadas podem ser desativados ou mesmo destruídos se as metodologias de ataque e os autores dos crimes cibernéticos não forem devidamente identificados e frustrados.

Em 12 de fevereiroº, 2013, o presidente dos EUA, Barack Obama, emitiu Ordem Executiva 13636, “Melhorando a segurança cibernética da infraestrutura crítica, que estabeleceu que “É política dos Estados Unidos aumentar a segurança e a resiliência da infraestrutura crítica da nação e manter um ambiente cibernético que incentive a eficiência, a inovação e a prosperidade econômica, ao mesmo tempo que promove a segurança, a proteção, confidencialidade comercial, privacidade e liberdades civis.4

Esta ordem levou ao estabelecimento de um Quadro de Segurança Cibernética concebido para ajudar as organizações a lidar com as questões do crime cibernético. Este esforço conjunto entre o sector privado e o governo centrou-se no estabelecimento de uma linguagem uniforme para a comunicação e em formas conscientes dos custos de implementação de medidas eficazes de segurança cibernética. Não foram promulgados regulamentos diretos relacionados à Ordem Executiva 13.636.

Presidente Obama instruiu NIST, o Instituto Nacional de Padrões e Tecnologia para trabalhar com instituições e empresas diretamente afetadas pela ordem executiva com o objetivo de criar um plano voluntário projetado para minimizar os riscos do crime cibernético na infraestrutura crítica do país. Todos estes esforços foram empreendidos para unificar normas e procedimentos num conjunto diversificado de sectores e para criar directrizes que pudessem ser implementadas rapidamente. Para este fim, a comunicação e a colaboração intersetorial também foram incentivadas. O NIST revelou um primeiro rascunho da Estrutura em fevereiro de 2014, juntamente com um roteiro que o acompanha, que revelou a direção futura pretendida pelo Instituto para a Estrutura.

Previsivelmente, os esforços para reduzir o cibercrime, o hacktivismo, a actividade ciberterrorista e a guerra cibernética envolvem uma rede em expansão de agências governamentais e interesses do sector privado. Entre estes está NERC, a Corporação Norte-Americana de Confiabilidade Elétrica. NERC é “uma autoridade reguladora internacional sem fins lucrativos cuja missão é garantir a confiabilidade do sistema de energia em massa na América do Norte.” 5 Responsável pelos EUA, Canadá e parte da Baixa Califórnia, México, a NERC cria padrões de confiabilidade e os aplica. Também está envolvida no treinamento e certificação de pessoal da indústria.

O CIPC (Comitê de Proteção de Infraestrutura Crítica) opera sob a égide do NERC. É composto por especialistas em segurança cibernética, operacional e física do setor. Inclui também o Conselho Coordenador do Subsector Eléctrico (ESCC) que trabalha em conjunto com o governo federal para desenvolver conceitos e recursos destinados a proteger infraestruturas críticas e agilizar a troca de informações vitais sobre fraquezas sistemáticas identificadas.

O NERC é supervisionado por FERC, a Comissão Federal Reguladora de Energia. A FERC “é uma agência independente que regula a transmissão interestadual de eletricidade, gás natural e petróleo. A FERC também analisa propostas para construir terminais de gás natural liquefeito (GNL) e gasodutos interestaduais de gás natural, bem como licenciar projetos hidrelétricos. “6 Em 2005, a Lei de Política Energética atribuiu ainda mais responsabilidades à FERC, incluindo a promoção da segurança, fiabilidade e protecção das infra-estruturas.

O Presidente Obama, falando na Universidade de Stanford em Fevereiro de 2015, solicitou que o governo dos EUA e o sector técnico colaborassem para combater o crime cibernético. Procurando restabelecer um sentimento de confiança após os vazamentos de Edward Snowden relacionados à Administração de Segurança Nacional (NSA), O Presidente Obama reconheceu que grande parte da infra-estrutura crítica e das redes informáticas do país se encontra no sector privado, necessitando do esforço conjunto proposto. Salientou também o facto de o governo ser muitas vezes o primeiro a receber informações relacionadas com ameaças à segurança cibernética, reforçando ainda mais os benefícios de um esforço unificado de combate às ameaças. As palavras do Presidente podem ter sido motivadas por ataques recentes que se pensa terem sido perpetrados pela Coreia do Norte. Além disso, em Janeiro assistiu-se a actividades de pirataria informática envolvendo o Comando Central dos EUA, o Twitter e o YouTube, cometidas por simpatizantes do Estado Islâmico na rede jihadista. 7 Home Depot, JP Morgan Chase e Anthem também foram alvo de recentes incidentes de hackers.

Os principais assessores do Presidente divulgaram que foram criados três novos grupos de segurança cibernética. Isto segue-se a uma nova ordem executiva que reforça a capacidade da Fed de recolher informações entre o sector privado e o governo. As entidades inaugurais incluem o Grupo de Resposta Cibernética, o Centro de Integração de Inteligência de Ameaças Cibernéticas e o Centro Nacional de Integração de Comunicações e Segurança Cibernética. O futuro também verá o desenvolvimento contínuo de ISAO (Organizações de Compartilhamento de Informações e Análises), o que deverá facilitar enormemente a agregação de informações críticas sobre segurança cibernética.

Principais motivadores para conformidade com NERC

Os padrões de confiabilidade NERC tiveram um impacto indelével nas empresas de energia. À medida que as entidades do setor energético abordam a implementação obrigatória destas novas normas, os principais impulsionadores da conformidade e da adoção variam, dependendo do tamanho das empresas afetadas, das atitudes do C Suite, da pressão dos acionistas e da influência externa dos fornecedores. A NERC continua a facilitar a formação e certificação de profissionais críticos de segurança num esforço para melhorar as competências de banda larga em toda a plataforma e afirmar a pegada de segurança cibernética no sistema de energia em massa. À medida que as capacidades técnicas dos criminosos cibernéticos crescem, aqueles que são encarregados de proteger a nossa infraestrutura energética vulnerável devem estar um passo à frente através da comunicação intersetorial e da cooperação com o NERC e agências governamentais relacionadas.

CIP NERC

A conformidade com os NERC CIPs auxilia as concessionárias no desenvolvimento de agendas e protocolos de segurança para defender importantes ativos de infraestrutura contra ataques cibernéticos e interrupções de serviço. Proteção de infraestrutura crítica (CIP) as normas definem os requisitos essenciais para conformidade e garantem que os sistemas de energia em massa mantenham a confiabilidade. Os rápidos avanços tecnológicos e as crescentes capacidades dos ciberataques tornam a conformidade cada vez mais difícil e importante. Agora na quinta integração (versão 5), os padrões CIPs auxiliam na identificação dos ativos críticos de uma empresa e auxiliam na identificação de quem está conectado a esses ativos e quais entidades têm acesso a eles. Os CIPs NERC abrangem proteção lógica, segurança física e controle de gerenciamento de segurança. As etapas 8 e 9 abordam uma resposta eficaz à segurança cibernética e à recuperação de desastres.

Apesar destas normas e regulamentos, alguns sentem que não está a ser feito o suficiente. Surgem perguntas; a simples conformidade é suficiente? Fornece realmente a segurança e a protecção necessárias que a nossa infra-estrutura energética essencial exige no século XXI?st século? Este artigo continuará a abordar essa questão.

A Estrutura NIST

A Estrutura de Cibersegurança do NIST tem potencial para impulsionar o comportamento futuro em todos os setores. O Quadro é agnóstico no sentido de que facilita a normalização do diálogo entre as pessoas que falam sobre segurança cibernética, permitindo a coalescência em torno de um conjunto de ideias, conceitos e princípios.

A Publicação Especial 800-53 Revisão 4 do NIST é uma atualização da Estrutura “motivada principalmente pela expansão do espaço de ameaças - caracterizado pela crescente sofisticação dos ataques cibernéticos e pelo ritmo de operações dos adversários (ou seja, a frequência de tais ataques, o profissionalismo do atacantes e a persistência de ataques por parte dos atacantes).8 O 800-53 está acelerando o desenvolvimento de controles de segurança diretamente relacionados à segurança de aplicativos, computação móvel/em nuvem e defesa da cadeia de suprimentos.

O Quadro NIST é um componente chave na melhoria da segurança cibernética da nossa infra-estrutura energética crítica. Tem o potencial de gerar o tipo de diálogo necessário para compreender melhor a base das ameaças e como os profissionais da indústria podem responder melhor a essas ameaças cibernéticas, sejam elas ameaças avançadas e persistentes ou sejam o trabalho de hackers diários.

Motivado para cumprir

À medida que o sector energético e outras indústrias avançam, a própria conformidade tem sido um principal motivador e impulsionador da mudança no que diz respeito à implementação de medidas evoluídas de segurança cibernética. Apenas as maiores organizações do sector do petróleo e do gás, que muitas vezes fazem parte de empreendimentos multinacionais de oleodutos, são vistas como alvos atraentes para ataques cibernéticos à escala global. Estas são as empresas que estão voluntariamente avançando no cumprimento dos padrões de segurança cibernética por conta própria. Essa segmentação percebida é de fato um motivador. As empresas mais pequenas estão menos inclinadas a sentirem-se visadas, pelo que são motivadas principalmente pelos próprios requisitos de conformidade.

Influência do C-Suite

Muitas organizações são movidas principalmente pelas decisões de seu C-Suite quando se trata de conformidade com o NERC. Há muitas lutas de poder nas organizações afetadas sobre quem controla o quê e quem tem a autoridade e o impulso para fazer as coisas acontecerem dentro de uma determinada empresa. Muitas vezes, há uma desconexão entre o pessoal de TI e TO, levando à falta de colaboração útil. Os regulamentos não podem ser ignorados e proporcionam um incentivo para as organizações operarem de forma obrigatória, mas conformidade é diferente de segurança. Há uma grande variação de empresa para empresa quanto ao que constitui segurança real ou se a conformidade por si só é suficiente. Aqueles que se contentam com a mera conformidade podem tornar-se vulneráveis a hackers e ataques cibernéticos.

Satisfazendo as partes interessadas e os acionistas

O governo e a indústria privada têm outros a considerar na implementação das normas NERC. Os lobistas e aqueles que eles representam têm muito em jogo quando se trata de esforços de segurança cibernética, tal como os acionistas das indústrias do setor privado. Ambos devem estar satisfeitos e conseguir isso não é pouca coisa. O governo está sob pressão para manter o limiar de conformidade baixo, o que torna difícil para o sector energético atingir verdadeiramente real segurança contra ataques cibernéticos. No setor de serviços públicos, qualquer supervisão regulatória custa dinheiro e esse é o resultado final que, por sua vez, afeta o acionista. Qualquer troca significativa de informações exigirá um esforço conjunto. Como afirmou o Presidente Obama na recente Cimeira sobre Segurança Cibernética, “O governo não pode fazer isso sozinho. Mas o facto é que o sector privado também não pode fazê-lo sozinho porque é o governo que muitas vezes tem as informações mais recentes sobre novas ameaças.”9

A influência dos fornecedores

Os fornecedores estão a tentar impor a sua própria influência na implementação contínua de medidas de segurança cibernética no sector energético. A maioria das empresas que possuem sistemas de controle internacionais utiliza equipamentos de vários fornecedores. Esses fornecedores incorporam sua própria segurança e visibilidade em seus produtos. “Parece não haver uma entidade única que esteja criando um HDB (sistema de banco de dados heterogêneo) para integrar todos os diferentes sistemas de gerenciamento de banco de dados e apresentar aos usuários uma interface de consulta única e unificada.” 10 Isto exige não apenas que os organismos de normalização se comuniquem com os fabricantes; também envolve fabricantes conversando entre si para criar um consórcio. Considerando tudo isso, nenhuma entidade será o principal impulsionador da conformidade com o NERC. Os usuários finais, órgãos de padronização e fornecedores internacionais de sistemas de controle devem unificar esforços para alcançar uma implementação bem-sucedida.

Principais influenciadores na segurança do setor energético

Embora a NERC tenha indiscutivelmente a maior influência, outras empresas externas, organismos de conformidade e fóruns também apoiam e melhoram as operações de segurança no sector da energia. NERC é o mais forte porque é uma autoridade delegada pela Comissão Federal Reguladora de Energia (FERC). Têm supervisão regulamentar para determinar quais as normas de segurança que devem ser seguidas e possuem a capacidade de impor multas que têm um impacto financeiro significativo. O NERC tem a capacidade de afetar as empresas de energia nas redes sociais, de influenciar a cultura da empresa e de influenciar a sua reputação. Apesar da sua influência óbvia, há algumas dúvidas de que o NERC tenha a capacidade técnica para fazer o que precisa ser feito.

Os CIPs do NERC devem ser cumpridos, a menos que exista entidade no espaço federal. Certas usinas de energia do lado federal, como a TVA e a Bonneville Power, têm trabalho adicional a fazer. Eles devem atender aos padrões de conformidade NERC CIPs e também aos requisitos e diretrizes da FISMA (Federal Information Security Management Act) e NIST (National Institutes of Standards and Technology). Querem garantir que cumprem as metas dos CIPs e as metas de controlo do NIST e evitar a duplicação do processo e o envolvimento em trabalho desnecessário.

PICANTE (Sociedade para a Promoção da Tecnologia da Informação) em Chandigarh, Índia, tem sido influente no desenvolvimento de uma rede inteligente para padronização da indústria. Na Europa, a Comissão Eletrotécnica Internacional (CEI) “fornece uma plataforma para empresas, indústrias e governos para atender, discutir e desenvolver os padrões internacionais que eles exigem. Mais de 10.000 especialistas da indústria, comércio, governo, laboratórios de teste e pesquisa, academia e grupos de consumidores participam do trabalho de padronização da IEC.”11 A IEC trabalha em conjunto com a Organização Internacional de Padronização (ISO) e a União Internacional de Telecomunicações (UIT) integrar e unificar padrões globais e amalgamar o conhecimento de especialistas da indústria em todo o mundo.

Como o futuro impactará os padrões NERC?

A ameaça sempre presente de ataques cibernéticos, hackers e espionagem continuará a moldar e a ditar a evolução futura dos padrões NERC e das medidas industriais relacionadas concebidas para proteger a infra-estrutura energética. Outros países, governos e facções políticas/religiosas hostis podem potencialmente atingir a América do Norte e o nosso sistema de energia em massa. Este é certamente um factor dinâmico quando se olha para o futuro da segurança cibernética nos EUA e no estrangeiro. Os próximos anos testemunharão definitivamente o advento de mais capacidades de detecção em tempo real, em oposição à dependência atual de previsões fundamentadas e análises de tendências.

Apesar dos recentes esforços de toda a indústria para reforçar a segurança da infra-estrutura energética, alguns consideram que os sistemas construídos e implementados hoje não conseguem resistir a ataques cibernéticos de alto nível. Para esse fim, a Publicação Especial 800-160 do NIST tenta definir “processos de engenharia de segurança de sistemas que estão fortemente acoplados e totalmente integrados em sistemas e processos de engenharia de software bem estabelecidos e baseados em padrões internacionais”.12 Operando sob o lema “Construir corretamente, monitorar continuamente”, eles iniciaram um projeto de quatro fases que permite que desenvolvedores e integradores de sistemas incorporem práticas de segurança do NIST em seus softwares e sistemas. Espera-se também que o 800-160 facilite um melhor diálogo entre engenheiros de sistemas e engenheiros de segurança de sistemas, no interesse de reduzir a ameaça de ataques cibernéticos.

Mudança impulsionada pela tecnologia

O tempo não parece estar a favor dos esforços de segurança cibernética do sector energético na América do Norte. Os organismos reguladores estão a tentar instigar mudanças progressivas, mas os fornecedores internacionais de sistemas de controlo são muitas vezes lentos e as grandes empresas muitas vezes não estão dispostas a investir em nada que vá além dos seus próprios sistemas. As tecnologias emergentes podem ser os agentes de mudança necessários para despertar o mercado e permitir que o pessoal de TO instale produtos inovadores que não perturbem as suas operações. Essas tecnologias também permitiriam que os profissionais de TI fornecessem medidas de segurança adequadas.

A própria mudança é um impedimento para a maioria das grandes empresas do sector energético privado. Muitas vezes, a tecnologia que possuem atualmente está operacional há muitos anos. Ele não foi projetado para ser integrado a produtos de segurança mais novos e seguros. Novas abordagens apresentadas por fornecedores de segurança empresarial muitas vezes encontram resistência, e os novos produtos utilizados são uma mistura de diferentes soluções empresariais que precisam ser ajustadas para integração com um sistema existente.

Idealmente, é necessário um tecido de segurança tecnológica protectora que cubra toda a indústria energética, mas isto requer um investimento inicial que poucos estão dispostos a fazer. Ninguém está a promover a agenda de consolidação desses grupos de TI e TO para que possam realmente trabalhar em conjunto na instalação de novas tecnologias. Mesmo um processo tão rudimentar como corrigir IHMs ou qualquer máquina relacionada a operações é um desafio formidável. NERC Versão 5 instituiu regulamentações sobre patches, mas mesmo quando o processo é automatizado, muitas vezes leva meses para que os fornecedores aprovem os patches e, nesse ínterim, as usinas de energia não ficam protegidas.

Principais processos organizacionais no ciclo de vida da segurança

O mapeamento interagências é extremamente necessário para tornar os controlos de segurança mais abrangentes e eficazes. CIPs NERC, controles ISO 27000, quaisquer produtos que as empresas utilizem para aprimorar seus esforços de segurança cibernética; estes serão mapeados para o que o NIST ou ISO fizeram? Torna-se necessário um conjunto de “melhores práticas” para transcender estes padrões e controlos díspares. Para fabricantes que incorporam controles de acesso e identificação, autenticação e criptografia de sistemas, o processo pode ser ainda mais complexo. Freqüentemente, os códigos-fonte e outros elementos críticos de design importantes para os desenvolvedores ficam inacessíveis; enterrados no hardware, software e firmware dos sistemas aos quais eles não têm acesso. Para remediar esta situação, os controles NERC CIPs, NIST e ISO precisam ser integrados desde o início do processo de design e desenvolvimento do ciclo de vida da segurança. Em última análise, a defesa da cibersegurança é um desporto de equipa. A infraestrutura crítica precisa não apenas estar operacional, mas também funcionar 24 horas por dia, 7 dias por semana. Existem muitos intervenientes importantes envolvidos nos sectores público e privado e, pelo lado positivo, os promotores já estão a fazer muitas das coisas que precisam de fazer.

Seguro de cibersegurança

Projetado para minimizar perdas incorridas em incidentes cibernéticos (roubo de dados, destruição de rede e interrupção do comércio), o seguro de segurança cibernética está nos estágios iniciais de implementação. Isso já é evidente na indústria de cartões de crédito/pagamento. As companhias de seguros estão nos estágios iniciais de uma campanha para tentar modelar o que é grande risco seria e como seria o seguro se os produtores de energia tivessem seguro contra riscos cibernéticos. Pode demorar algum tempo, pois não há proliferação de dados cibercriminosos no setor energético para criar tabelas atuariais. “As violações do crime cibernético custam, em média, às empresas $1 – $3 milhões em danos, o que pode levar à falência pequenas empresas, incitar ações civis e causar a cobrança de multas.”13

Os ataques cibernéticos poderiam ser potencialmente reduzidos pela presença de um mercado saudável de seguros de cibersegurança.

Os interesses energéticos que instituem medidas preventivas e “melhores práticas” poderiam receber maior cobertura. Atualmente, muitas empresas recusam a cobertura disponível porque acreditam que os custos são proibitivos, não têm certeza sobre o que seria coberto e estão dispostas a correr o risco de não serem alvo de um ataque cibernético. O Departamento de Segurança Interna (DHS) reuniu recentemente um amplo colectivo de interesses dos sectores público e privado “para examinar o estado actual do mercado de seguros de segurança cibernética e como melhorar a sua capacidade de incentivar uma melhor gestão de riscos cibernéticos”..”14

Principais influenciadores da implementação da segurança cibernética

À medida que os padrões de segurança da NERC continuam a evoluir e a ser revistos, a FERC e as empresas de serviços públicos fornecem informações importantes e comentários construtivos para promover melhorias contínuas. Os fornecedores estão definitivamente impulsionando o desenvolvimento dos padrões e também auxiliando com as diretrizes. Quanta influência cada facção tem é um assunto para debate. Operando sob a premissa de que toda ideia é bem-vinda e válida, aqueles que estão dispostos a trabalhar com os padrões podem, em última análise, influenciá-los antes de serem finalizados. Uma vez implementadas, não há nada que possa ser feito a não ser esperar que a próxima versão surja. Alguns acreditam que aqueles que obtêm os melhores resultados são aqueles que gritam mais alto. Muitos indivíduos brilhantes partilham as suas opiniões valiosas em vários comités, e os mais influentes deles podem realmente influenciar a mudança.

DOE e segurança interna

A maioria dos membros da indústria cita o Departamento de Energia (DOE) e o Departamento de Segurança Interna como principais fornecedores de influência e supervisão no desenvolvimento de padrões e regulamentos NERC CIPs. O DOE tem identificado vários laboratórios e centros de excelência que tomaram a iniciativa e estão se concentrando em colocar pessoas de qualidade para trabalhar em diferentes áreas do cenário da segurança cibernética. Outros grupos como o NEI podem afectar grandemente o desenvolvimento dos padrões NERC. “Os lobistas da NEI flexibilizaram a sua influência em 2014, chamando a atenção para a sua agenda com mais de $2 milhões em despesas de lobby.”15 Estas agências e muitas outras interagem com entidades do sistema energético em massa para abordar questões prementes que impactam a infra-estrutura energética do país. As empresas mais ativas no processo, principalmente as grandes, tendem a afetar o processo em maior grau.

Embora ofereçam orientações úteis, a adesão aos padrões sugeridos não é lei. Os serviços públicos e os fornecedores sugeriram algumas práticas práticas padrão, mas não são obrigatórias, pelo que as empresas decidem se desejam ou não segui-las. É importante que as empresas de serviços públicos e os fornecedores sejam mais ativos na colaboração para criar padrões e diretrizes. O NERC e o NIST não podem fazer isso sozinhos, embora o NERC possa influenciar e, em última análise, definir os critérios padrão.

Influência das empresas de energia

A equipe de redação do NERC é composta por pessoal da indústria, portanto é um esforço colaborativo. Estas são as pessoas reais que trabalham no terreno, fazendo o trabalho diário, fornecendo informações para a equipe de elaboração de normas. Muitos são membros da indústria energética, que é muito descentralizada. As empresas do sector da energia têm estruturas tarifárias diferentes em diferentes estados que afectam a sua rentabilidade e o que podem cobrar pelos serviços que prestam.

Quando as centrais eléctricas precisam de melhorar a sua segurança cibernética, isso requer um investimento significativo e alguém vai pagar por isso. Os resultados financeiros de uma empresa devem ser considerados como parte de qualquer discussão sobre segurança cibernética porque é uma realidade empresarial e há partes interessadas a serem satisfeitas. As considerações financeiras podem ditar se os controlos de segurança serão ou não implementados e este facto precisa de ser enfatizado em qualquer discussão sobre a adaptação de novas normas e regulamentos. A nação absolutamente precisa ter poder. É um dos setores de infraestrutura crítica mais importantes porque, assim como a tecnologia da informação, transcende tudo.

A influência dos institutos de pesquisa

Institutos de pesquisa como o EPRI, o Centro de Excelência em Segurança Cibernética e a NSCO têm influência no desenvolvimento de padrões de segurança NERC CIPs devido ao seu alto nível de especialização. As partes interessadas de muitas organizações diferentes reúnem-se em consenso para criar a próxima geração de padrões. É claro que cada organização tem a sua própria agenda a promover e isso, em última análise, influencia a forma como os padrões acabam por ser melhores ou piores. O processo de verificação pública e os subpadrões também desempenham um papel na determinação das especificidades das novas revisões dos CIPs do NERC

A dificuldade de conformidade com o NERC

Uma vez revistos e acordados os regulamentos e normas CIP da NERC, estes são implementados no sector da energia. Infelizmente, as equipes de conformidade, as equipes jurídicas e os gerentes lutam para saber como interpretar com precisão essas recomendações e requisitos. Freqüentemente, eles não têm certeza sobre quais ações tomar. Embora a maioria esteja disposta e pronta para cumprir, alguns têm dificuldade em discernir o significado oficial da linguagem regulamentar. Isto pode causar confusão para o pessoal de conformidade, que é forçado a confiar em caprichos e interpretações vagas das normas e regulamentos da NERC.

O É UM (Instrumentação, Sistemas e Automação) fornece uma referência exaustiva para diretrizes e instruções sobre como as disposições do NERC podem ser implementadas, para ajudar a garantir que todos estejam marchando na mesma direção. A Conferência de Cibersegurança de 2014 da ISA “lançou luz sobre o que pode ser feito para proteger redes industriais e sistemas de controle contra danos graves e potencialmente devastadores causados por ameaças cibernéticas”.16

Para contrariar a natureza pouco clara dos CIP NERC, muitas empresas estão a documentar ativamente a forma como pretendem cumprir, mitigar ou cumprir os requisitos e esperam que os auditores encontrem mérito nesta manutenção diligente de registos. Como muitas interpretações estão atualmente em jogo, os auditores só podem observar se uma empresa fez ou não o que disse que pretendia fazer em relação à conformidade com os CIPs do NERC. Algumas centrais eléctricas também lutam para cumprir as normas e regulamentos porque não possuem os produtos e dispositivos electrónicos (como os fabricados pela Seimans e pela GE) que tornam essa conformidade possível.

A influência do NIST e Ir7628

O Instituto Nacional de Padrões e Tecnologia (NIST) publicou recentemente NISTIR 7628 Revisão 1, Diretrizes para Segurança Cibernética de Redes Inteligentes a fim de fornecer “uma estrutura abrangente que as organizações podem usar para desenvolver estratégias eficazes de segurança cibernética, adaptadas às suas combinações específicas de características, riscos e vulnerabilidades relacionadas às redes inteligentes”.17 Embora as directrizes do NIST não imponham a supervisão regulamentar dos CIPs NERC, ainda têm impacto no sector energético.

Embora o NERC seja talvez levado mais a sério, os padrões do NIST são regularmente integrados em muitas plataformas de segurança cibernética e podem apontar o caminho que a proteção de infraestruturas críticas está tomando. As opiniões variam quanto à importância do NIST. Como a conformidade com as diretrizes do NIST é voluntária, não há mandato para as empresas segui-las. Além disso, o mercado energético está extremamente fragmentado e muitas empresas não têm pessoal adequado ou o financiamento necessário para implementar muitas das ações sugeridas pelo NIST relacionadas com a segurança cibernética.

O dinheiro é provavelmente o maior fator para as empresas seguirem ou não o NIST ou mesmo o NERC. Tendo em conta as centenas de prioridades que as empresas energéticas têm, o impacto orçamental da implementação da segurança cibernética muitas vezes fica em segundo plano em relação ao que parecem ser preocupações imediatas mais prementes. Além de sua presença como palavra da moda, a integração do Quadro é dispendiosa e muitas vezes não existe um orçamento para tais despesas. Além disso, muitos duvidam que os fornecedores de sistemas de controle industrial possam fornecer soluções funcionais que operem em conjunto com produtos de outros fornecedores. Eles têm receio de envolver terceiros. Os profissionais de segurança sabem o que precisam fazer, mas não sabem onde encontrar o orçamento e não têm certeza sobre qual tecnologia usar para implementar as boas ideias sugeridas pelo NERC e pelo NIST.

Os comentários públicos realmente têm influência?

“Indivíduos e organizações em todo o país forneceram suas opiniões sobre os padrões, melhores práticas e diretrizes que melhorariam significativamente a segurança cibernética da infraestrutura crítica.”18 Comentários sobre a direção do Quadro de Segurança Cibernética sempre foram bem-vindos. O objetivo final é fornecer às empresas, aos seus fornecedores, aos seus clientes e às agências governamentais uma linguagem e metodologia comuns para determinar a melhor forma de se protegerem. Quer venham da Microsoft, da FERC ou de um cidadão interessado com uma grande ideia, todos são tratados com igual reverência. O NIST está principalmente interessado em saber se a ideia é tecnologicamente sólida, rentável e se é implementável.

Ocasionalmente, o NIST tem contratos e recebe apoio de centros de pesquisa e desenvolvimento financiados pelo governo federal ligados à indústria aeroespacial ou do Instituto de Análise de Defesa que os ajuda a criar um primeiro rascunho. Uma vez concluído o rascunho, ele é publicado no site onde interesses públicos e privados podem visualizá-lo e fazer comentários. O NERC resume os comentários que recebe e os publica para que as pessoas possam avaliar por si mesmas a reação aos padrões sugeridos. O NIST emprega um processo de adjudicação no qual uma equipe de especialistas do setor analisa os comentários individuais e fornece uma resposta. Eventualmente, os comentários ajudam o NIST a chegar a uma decisão final para cada comentário específico – um processo exaustivo. O que o NIST pretende alcançar é uma normalização do diálogo que ocorre quando as pessoas discutem segurança cibernética. Isto permite uma fusão de ideias, conceitos e princípios de vários sectores e apresenta muitas opções diferentes sobre como o Quadro é implementado.

O futuro do NIST

Os próximos anos assistirão à implementação contínua das cinco revisões do Quadro que foram aprovadas. As versões seis e sete estão a caminho e contarão com algumas mudanças de linguagem para esclarecimentos. Salvo qualquer convulsão traumática na Beltway, os CIPs NERC continuam a sua evolução, incorporando padrões e dados do NIST e acrescentando especificidade adicional às directrizes de implementação. Os padrões NIST existem para prevenir ataques e intrusões de forças externas dentro do sistema de energia e para manter o controle da rede energética. Todas as facetas do sistema de energia em massa são consideradas quando se trata de recuperação de desastres.

Tal como acontece com os CIPs NERC, há imprecisão nas diretrizes do NIST que deixa a implementação aberta a muitas interpretações. Atualmente, o NIST encaminha as empresas para muitos documentos de terceiros que parecem deixar as pessoas sem muitos detalhes. Documento NIST “A IEC 62443-2-1:2010(E) define os elementos necessários para estabelecer um Sistema de Gestão de Segurança Cibernética (CSMS) para Sistemas de Automação e Controle Industrial (IACS) e fornece orientação sobre como desenvolver esses elementos.”19

O avanço das tecnologias continuará a afectar todos os aspectos da vida num futuro próximo, com o hardware e software informático no centro desta evolução. Será necessária mais reflexão sobre a construção de produtos e sistemas de segurança cibernética à medida que as coisas se tornam cada vez mais complexas. É possível que cientistas e técnicos cheguem a um ponto em que não entendam completamente o que incorporaram em seus softwares. Pode tornar-se tão complicado que eles não sabem como protegê-lo. Alguns acham que a indústria já ultrapassou esse ponto. A defesa dos sistemas operativos contra os ataques cibernéticos de hoje e de amanhã pode exigir uma reengenharia significativa da infraestrutura de TI a nível sistémico e a nível do produto.

Isto exigirá confiança em princípios, conceitos e metodologias tecnológicas para construir componentes e sistemas altamente seguros. O maior desafio será manter o tamanho dos futuros sistemas operacionais gerenciáveis e compreensíveis para que as melhores práticas possam ser aplicadas. Há esperança de que sejam desenvolvidos sistemas mais resistentes à penetração. No caso de um ataque ser bem-sucedido e permear um perímetro externo, o setor energético deve trabalhar no sentido de criar tecnologia que impeça o malware de derrubar centrais elétricas inteiras ou toda a rede.

O futuro da segurança em tempo real

A indústria energética a granel enfrenta enormes desafios no futuro. Rearquitetar as redes, segmentá-las e implementar o gerenciamento de segurança será extremamente caro. Existe o perigo de as empresas avaliarem o elevado custo de hardware, software, licenciamento e instalação, mais as despesas de operação e manutenção da infra-estrutura, e subestimarem. Em muitos casos, eles optarão pela rota barata e não terão software de automação para programar manutenções recorrentes ou de conformidade exigidas. É claro que quanto maior a empresa, mais produtos de segurança terão de integrar e mais procedimentos complexos terão de seguir. Esperar que os humanos operem manualmente os sistemas de segurança pode ser arriscado, mas no interesse dos resultados financeiros, muitas centrais eléctricas renunciarão a sistemas de automação mais fiáveis.

A manutenção de dispositivos de segurança cibernética é um campo relativamente novo. As concessionárias de energia elétrica souberam manter os sistemas de transmissão operacionais nos últimos 50 anos. Eles sabiam como projetar, proteger, transportar energia, conectar-se ao sistema de transmissão e distribuir energia. Agora, estas empresas estão a adaptar-se às novas tecnologias e a curva de aprendizagem é dramática. São necessários técnicos mais compartimentados, como especialistas em arquivos, servidores e redes. Apesar de todas as defesas actuais já implementadas, poderá ainda não existir a infra-estrutura que possa detectar e impedir ataques em todo o espectro. São necessárias mais capacidades de monitorização para formular uma defesa proactiva. À medida que as empresas de serviços públicos utilizam mais serviços em nuvem, terão de estar mais conscientes de quais são os riscos, uma vez que a penetração da Smart Grid continuará a aumentar.

No campo da segurança, é difícil prever o que acontecerá daqui a cinco ou dez anos. Certamente, mais detecção em tempo real será utilizada porque as pessoas querem saber o que vai acontecer. Existem muitas estratégias e tipos de ataque que podem ocorrer. Tecnologias mais antigas, como firewalls e programas antivírus, tentam detectar malware descobrindo sequências de código. O software mais recente de hoje examina o código para detectar atividades subversivas de “cadeia de destruição”, mas ainda são necessários seres humanos para pegar essas informações e somar dois mais dois. Infelizmente, isso leva tempo. Os produtos modernos de segurança cibernética são incapazes de detectar uma corrente de eventos. Eles podem detectar malware, mas as violações ocorrem em poucos instantes e muitas vezes é tarde demais para implementar quaisquer medidas significativas de contra-ataque.

Os sistemas de defesa em tempo real bem-sucedidos de amanhã serão capazes de analisar os dados recebidos e detectar e isolar explorações maliciosas imediatamente antes de avançarem ao longo da cadeia de destruição. Neste ponto, sistemas automatizados ou humanos podem intervir e tomar medidas de proteção.

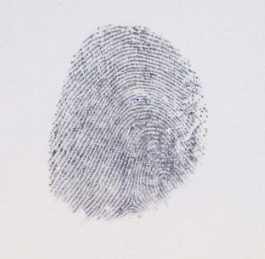

Gerenciamento de identidade e acesso

A autenticação da identidade ainda é um aspecto importante da manutenção de medidas de segurança eficazes no sector energético. “No desafio de proteger a informação e a tecnologia da informação, e no desafio de prevenir ameaças cibernéticas, muitas vezes a falta de uma identificação forte tornou-se um dos pontos mais fracos do mecanismo de defesa geral. Muitas vezes, as credenciais existentes podem sofrer abusos, foram mal implementadas ou gerenciadas e levam a grandes vulnerabilidades ou incidentes.”20

As organizações estão a afastar-se do modelo de alta confiança do início de sessão partilhado, não porque não confiem nos seus funcionários, mas no interesse de localizar o impacto de ocorrências acidentais ou maliciosas. A longo prazo, continuarão a tentar superar as restrições tecnológicas. As concessionárias continuarão a empregar ferramentas de TI padrão, como Sysco e Zimbro, mas outras facetas de sua operação (relés, RTUs, PLCs) não possuem os mesmos sistemas de proteção. Até que possam comprá-lo de fornecedores, talvez seja necessário mitigar as ameaças com um firewall local. Informações aparentemente inócuas, como o horário da rede, a localização de um centro de controle, o endereço IP e até mesmo o fornecedor escolhido para operar sua infraestrutura, podem ser importantes para aqueles que têm má intenção de cometer um ataque cibernético.

Contingências de Prevenção e Mitigação de Incidentes

As ferramentas de segurança de TI atuais são configuradas para monitorar o comportamento “normal” dos logins, mas são fracas quando confrontadas com ataques avançados. Os adversários não querem apenas permear o sistema de controle, eles querem infligir danos numa situação em que o operador não intervenha e o sistema de segurança não esteja funcionando adequadamente. Os operadores não conseguem realmente dizer se os dados que estão a ver são precisos ou se foram manipulados porque não existe tecnologia disponível para validar se as informações são ou não precisas. O incidente do oleoduto San Bruno põe em evidência os perigos dos sistemas de segurança antiquados e dos dados incorrectos.

“Pacific Gas and Electric Co.… lutou durante quase duas décadas com um sistema informático destinado a acompanhar as características das suas linhas de transmissão de gás natural, uma batalha que resultou na falta de informações cruciais para a empresa compreender as potenciais fraquezas dos seus tubos. … Omissões ou erros de entrada de dados cometidos quando o sistema foi desenvolvido – e deixados sem correção – podem explicar por que a PG&E não sabia que o gasoduto de 1956 que explodiu em San Bruno em 9 de setembro, matando oito pessoas, havia sido construído com uma costura , segundo registros e entrevistas. … Especialistas dizem que o fato de o tubo ter uma solda de costura é uma informação fundamental que deveria estar disponível com um clique do mouse em qualquer banco de dados de dutos decente.”21

Apesar da vulnerabilidade das instalações eléctricas, o pessoal de segurança parece compreender a importância do planeamento de contingência. A rede elétrica é altamente confiável em geral, mas quando ocorre um incidente, os planos de resposta devem entrar em vigor antes que o malware possa se estabelecer e danificar sistemas operacionais críticos. É essencial que as pessoas saibam exatamente como responder em determinada situação. Os planos de contingência para centrais eléctricas podem incluir locais de processamento alternativos, capacidades de comunicações alternativas e instalações de armazenamento alternativas. Esses são três níveis normalmente focados. O objetivo final é navegar em um ataque e continuar operacional em um estado debilitado ou degradado. Existem planos de contingência para quatro tipos principais de ameaças, incluindo desastres naturais, falhas estruturais, ataques cibernéticos e erros de omissão ou comissão.

Buracos negros e ameaças desconhecidas

As medidas de cibersegurança são constantemente implementadas para lidar com ameaças conhecidas às infra-estruturas energéticas, mas o futuro estará certamente repleto de perigos desconhecidos e “buracos negros” que exigirão capacidades inovadoras de defesa e resposta. Felizmente, o ES-ISAC e todas as redes de comunicação colaborativa actualmente em vigor melhoram as perspectivas de manutenção da rede de forma segura e eficaz. As ameaças são monitoradas 24 horas por dia, 7 dias por semana e o ES-ISAC é atualizado continuamente.

Muitos sistemas de controlo internacionais, embora diferentes dos instalados a nível nacional, estão ligados a uma rede global de cibersegurança. É claro que ainda há muita preocupação em relação às lacunas de ar, às proteções primitivas e aos unicórnios. O sector da energia depende de empresas com visão de futuro que apresentem soluções progressivas para lidar com as questões de segurança existentes. Os cibercriminosos possuem habilidades de ataque impressionantes e as ferramentas de hacking disponíveis facilitam a localização de novos empreendimentos de ataque, especialmente quando se trata de equipamentos antigos em sistemas de controle industrial.

Ameaças desconhecidas constituem qualquer coisa que possa permear os perímetros de um sistema de segurança. Novos sistemas são tão complexos que estão conectados de maneiras que seus fabricantes talvez nem entendam. Os utilizadores finais podem não estar cientes de que as interfaces dos sistemas de controlo que operam estão disponíveis publicamente na Internet. Os cibercriminosos podem procurar um local geográfico específico ou um fornecedor específico e violar a interface do usuário (IHM) desse sistema de controle. Se os usuários finais não alterarem a senha padrão e o nome de usuário do fornecedor, os invasores cibernéticos poderão realmente iniciar as operações.

Zero dias

Muitas pesquisas foram feitas sobre Zero Days, que personificam a vulnerabilidade desconhecida. “… uma “exploração de dia zero”… é um vírus ou worm que pode tirar vantagem de uma vulnerabilidade de software que outras pessoas, incluindo os criadores do software, ainda não descobriram. As explorações de dia zero são raras porque os criadores de software trabalham duro para garantir o lançamento de programas que não possuem esse tipo de vulnerabilidade. … quando um malware é descoberto, sugere um propósito maior, algo além de um cibercriminoso que espera obter números de cartão de crédito.”22

Outro tipo de ameaça grave é o “trabalho interno”, criado dentro de uma organização ou sistema, como uma central eléctrica ou uma agência federal. Após um ataque cibernético, os perpetradores podem realmente assumir o controlo do sistema e construí-lo com novas vulnerabilidades, que podem mais tarde recuperar e explorar. O sector da energia depende de tecnologia básica como nunca antes e é vulnerável.

As câmeras de vigilância e os dados de login são suficientes?

Detectar e dissuadir o crime cibernético com câmeras de vigilância padrão não é a forma mais eficaz de proteger infraestruturas críticas. As câmeras são tão boas quanto as pessoas que as monitoram e as pessoas se distraem facilmente. As câmeras precisam ser acopladas a análises que alertam e alarmam. Este tipo de tecnologia existe e pode melhorar significativamente os sistemas de segurança existentes. O software está se tornando cada vez mais reflexivo. A mão-de-obra pode ser reduzida com novas tecnologias, mas é difícil assegurar pessoas com capacidades tecnológicas e pagar-lhes o suficiente para as reterem. Assim, existe uma enorme taxa de rotatividade no setor de energia.

A manutenção de novos departamentos de cibersegurança é dispendiosa e pode ser difícil convencer o C-Suite e os acionistas de uma empresa de que estes departamentos podem ser rentáveis a longo prazo. Às vezes é necessário um incidente caro para trazer esse fato à tona.

Plataformas automáticas? Semiautomático?

Apesar da natureza cada vez mais automatizada dos sistemas de plataforma de TI, a maioria dos especialistas acredita que uma interface humana continuará a ser necessária no futuro. Dito isto, quando uma grande empresa de serviços públicos tem várias centenas de activos a monitorizá-la, não é viável que dois ou três operadores de segurança mantenham a segurança visual nesse espaço. A análise visual e os sistemas de alerta automático continuarão a ser cada vez mais utilizados porque não é possível aos indivíduos monitorizar fisicamente os fluxos de dados continuamente para ver se alguma aberração pode estar a ocorrer. O futuro verá mais análises em tempo real empregadas para detectar incidências enquanto eles estão acontecendo, ou detectá-los antecipadamente. Novamente, provavelmente haverá uma interface humana envolvida para analisar dados e reconhecer a origem de quaisquer incursões e ameaças, ou para lidar com problemas de múltiplos alarmes, clima ou até mesmo caça selvagem.

Quem precisa saber sobre ataques cibernéticos?

Eventualmente, os incidentes ocorrem apesar dos melhores esforços das equipes de segurança. Há algum debate sobre se as informações relativas aos crimes cibernéticos no sector da energia devem ser partilhadas publicamente. Muitos na indústria pensam que tal inteligência não deve ser analisada por aqueles que não precisam saber. A maioria parece preferir que a informação seja partilhada de forma privada entre as empresas de serviços públicos, para que, se um ataque for coordenado, possa ser defendido colectivamente. As empresas de energia fazem um trabalho aceitável de partilha de informações relativas a ameaças ou eventos de segurança que ocorrem entre vários grupos. Nos Estados Unidos, existem oito regiões, cada uma com supervisão regulatória e grupos de conselhos que se ramificam do ES-ISAC.

Faz sentido que a indústria de serviços públicos partilhe informações, mas não existem muitos veículos estabelecidos neste momento para facilitar esse processo. Na maioria dos casos, os utilizadores finais divulgam informações relacionadas com o crime cibernético quando não têm escolha, devido à publicidade negativa que pode envolver tal ocorrência. Existe um consórcio entre alguns fornecedores de segurança que foi criado com a finalidade de compartilhar informações. Além disso, a Symantec e alguns outros grandes players têm supostamente distribuído inteligência entre si. Alguns apelaram à criação de uma versão ICS deste modelo de partilha de informações, mas ainda poderá demorar alguns anos até que esse objectivo seja alcançado. “As ameaças aos sistemas de controlo podem vir de inúmeras fontes, incluindo governos hostis, grupos terroristas, funcionários insatisfeitos e intrusos maliciosos. Para se proteger contra essas ameaças, é necessário criar uma barreira cibernética segura em torno do Sistema de Controle Industrial (ICS).23

Alguns preferem uma abordagem holística ao problema da segurança cibernética. Isto implicaria construir produtos e sistemas tão defensáveis quanto possível e monitorizá-los continuamente. Mesmo que tudo seja construído com as melhores especificações possíveis, uma pequena quantidade de ataques inevitavelmente acontecerá. Compreender os vários tipos de ataques cibernéticos e partilhar informações relevantes sobre estes eventos pode ser muito valioso, mas, mais uma vez, a maioria das empresas ficaria reticente em partilhá-las devido ao efeito prejudicial que isso poderia ter na sua reputação. Em última análise, é um esporte de equipe. Se existir uma vulnerabilidade específica numa central eléctrica e os mesmos componentes comerciais desenvolvidos por um fornecedor partilhado estiverem a ser utilizados em toda a indústria, a informação distribuída rapidamente poderá ajudar outras empresas a resolver essas vulnerabilidades rapidamente, antes de se tornarem a próxima vítima.

A maior parte do sector da energia parece sentir que o público tem uma prioridade limitada de necessidade de saber em relação aos incidentes de ataques cibernéticos. É considerado mais importante que agências selecionadas, a comunidade tecnológica e os fornecedores recebam informações críticas para que futuros incidentes possam ser evitados. Caso contrário, seria difícil estabelecer qualquer análise de padrões de cibercriminalidade ou informar os fornecedores sobre produtos que possam ter sido comprometidos.

Ataques potenciais

Tem-se falado muito sobre a criação de uma câmara de compensação de informações para empresas do setor energético em relação à segurança cibernética. A Rede de Informações do Departamento de Segurança Interna está, na verdade, tentando se tornar exatamente isso. As empresas de energia precisam saber sobre possíveis ataques de phishing ou malware para que possam aumentar sua conscientização e trabalhar para mitigar essas ameaças potenciais.

Compartilhamento de informações com outros países

Por vezes, na implementação de medidas de defesa da cibersegurança, pode ser necessário partilhar informações com outros países, como é o caso da Europa e da América do Norte, onde a estabilidade da rede atravessa as nossas fronteiras políticas. Se as nações individuais estiverem a acompanhar comportamentos inadequados e condições cibernéticas inseguras, seria vantajoso para elas partilharem mais do que histórias anedóticas com os países vizinhos. Este é o caso hoje. Há uma escassez de informações trocadas entre as nações em relação à segurança cibernética. As companhias de seguros e a indústria da segurança estão a esforçar-se por compilar muitos dados estatísticos, mas muitos na esfera da energia continuam a operar no que foi denominado, o era das histórias.

Há espaço para fornecedores estrangeiros?

Tem havido alguma ansiedade causada pela ideia de partilha de informações entre empresas de serviços públicos no sector da energia, e preocupações sobre alertas de ameaças partilhados entre nações. É seguro confiar a fornecedores estrangeiros o desenvolvimento de sistemas de segurança concebidos para prevenir ataques cibernéticos? Existem elementos de xenofobia e medos infundados na resistência que estas empresas estrangeiras por vezes enfrentam, ou é necessária alguma prudência?

Muitas destas preocupações foram superadas por necessidade, porque as ameaças à segurança cibernética são sentidas universalmente, em todo o mundo. Em última análise, a partilha global de informações é essencial. Ainda assim, alguns acham que é altamente improvável que os fornecedores estrangeiros consigam se infiltrar no mercado dos EUA. A indústria está consolidada e as relações comerciais são duradouras. A rede energética opera num nível de conforto e confiança. Seria necessário um terceiro de um país estrangeiro com tecnologias e capacidades únicas para se insinuar no mercado energético norte-americano e ser favorecido por lá.

Israel has created a strong niche and market positioning in Cyber Security. The country has invested heavily in launching new startups and building talented Cyber Security professionals. The country hosts a major global Cyber Security conference every year, and has built a community of “Friendly Hackers” who identify bugs and are compensated by “Bug Bounties.”

Nerc no mercado de segurança ICS

À medida que as infra-estruturas industriais críticas continuam a ser ameaçadas pela Chama, Stuxnet, Dragão Noturno, e Duque ataques, o mercado de segurança ICS continuará a se expandir. Os analistas da TechNavio prevêem que o mercado global de Sistemas de Controle Industrial crescerá a uma CAGR de 8,15% durante o período 2013-2018.24 A NERC continua a ter uma enorme presença na indústria, com mais de 50.000 subestações e várias centenas de empresas de serviços públicos. No oeste dos EUA, o NERC tem quase 500 concessionárias registradas que aderem aos padrões do NERC.

O mercado de segurança cibernética de ICS foi estimado entre $3 e $4 bilhões anualmente. Empresas de consultoria e fornecedores de segurança empresarial são atores importantes nessa área. NERC tem o poder de regulamentação e exerce forte influência nos setores de serviços públicos de energia elétrica, petróleo e gás, mas é é difícil avaliar a proporção ou o tamanho do mercado NERC no mercado de soluções de segurança porque não há como fazer uma segmentação adequada. Muitos dos produtos que são usados para atingir algum nível de avaliação de CIPs NERC também poderiam ser usados para fornecer visibilidade e fornecer capacidades de gestão de segurança em outras indústrias, como a manufatura.

Desafios de enfrentar a ameaça à segurança cibernética

Acompanhar o constante avanço das tecnologias é um enorme desafio operacional para as concessionárias do setor de energia. Pode ser difícil implementar as “melhores” medidas de segurança para enfrentar ameaças futuras quando novos avanços na tecnologia de defesa cibernética acontecem constantemente. Além disso, os sistemas estão cada vez mais conectados entre si, de modo que a probabilidade de essas redes serem comprometidas ou atacadas está aumentando exponencialmente. “Os ataques cibernéticos às infra-estruturas tornaram-se uma grande preocupação para os serviços públicos após o vírus informático Stuxnet de 2010, que os especialistas acreditam ter sido usado por Israel e pelos Estados Unidos para fazer com que algumas das centrifugadoras nucleares do Irão se despedaçassem. A ameaça foi reforçada… pelo aparecimento de um vírus informático conhecido como Trojan Havex, que os hackers parecem ter utilizado para atacar empresas de petróleo e gás.”25

É imperativo que a tecnologia hoje implantada na infraestrutura possa ser atualizada e integrada à próxima geração de sistemas em evolução. Algumas empresas constroem os produtos mais impressionantes, mas não são compatíveis com mais nada. Paralelamente, considere os iPhones. Quantos iPhones existem e quantos carregadores? É uma situação semelhante com a segurança cibernética. Bilhões de dólares são gastos para garantir os produtos mais recentes, mas muitas vezes as coisas precisam ser reconfiguradas porque os produtos não são compatíveis. Enquanto isso, os ciberataques são hábeis em permanecer um passo à frente do jogo, por isso as equipes de segurança devem fazer o seu melhor para permanecer no topo da corrida tecnológica em segurança cibernética. Não é um empreendimento pequeno. A grande maioria das concessionárias está priorizando o investimento para uma atualização adequada. Infelizmente, as cooperativas mais pequenas muitas vezes não têm capital financeiro para fazer o mesmo.

Estruturação de Mão de Obra em Segurança Operacional

Em termos de implantação de mão de obra para as empresas elétricas e seus planos internos para segurança operacional, normalmente há um Diretor de Segurança da Informação (CISO) e um Diretor de Segurança da Informação (CIO). “Os CIOs estão a tornar-se cada vez mais importantes no cálculo de como aumentar os lucros através da utilização de estruturas de TIC, bem como no papel vital de reduzir despesas e limitar os danos, estabelecendo controlos e planeamento para possíveis desastres.”26

As grandes empresas de investimento no sector da energia têm um CIO com vários passos de separação até ao nível de Director Sénior de TI. As empresas mais pequenas tendem a ter uma situação única para todos; uma pessoa ou um pequeno grupo de pessoas na cabeceira da mesa que possui um conjunto de habilidades multifacetadas na área de segurança cibernética. Às vezes é um Engenheiro Eletricista ou uma equipe de manutenção especializada. Algumas organizações contratam ou desenvolvem um grupo de tecnologia de TI industrial ou TO operacional no qual uma equipe de vários membros é montada para resolver problemas. Nos anos 80, as empresas não tinham departamentos de TI, mas hoje isso é um dado adquirido. As concessionárias estão construindo agregações que operam em algum lugar entre grupos de controle e organizações de TI, na esperança de que possam compreender os pontos fortes e os problemas de ambos.

Fornecedores de soluções de segurança e “pensamento externo”

As empresas de energia elétrica dependem muito dos fornecedores de soluções de segurança para “pensar de fora”. Esses fornecedores fornecem serviços de gerenciamento de ciclo de vida e se relacionam bem com pessoas que entendem de problemas de compatibilidade e de como os produtos de segurança são implantados. Como as empresas de serviços públicos não são empresas de tecnologia, elas dependem dos fornecedores de segurança para fornecer o conhecimento tecnológico de que necessitam. Dito isto, as empresas do setor energético tendem a permanecer com fornecedores com quem trabalharam no passado e em quem confiam. Essa lealdade pode ser baseada em um relacionamento individual e duradouro. Há uma tendência das empresas de serviços públicos continuarem a utilizar produtos com os quais o seu pessoal está familiarizado porque a formação para a implantação de novas tecnologias é dispendiosa.

Os fornecedores mais influentes

Embora a maioria dentro do próprio setor seja reticente em citar nomes quando se trata de identificar fornecedores que são particularmente influentes, muitas concessionárias procuram um EPC (Engenharia, Aquisições, Construção) ou uma empresa de engenharia como a Flur. Esses fornecedores seriam responsáveis por projetar uma planta no que diz respeito a concreto, metalurgia e esquemas elétricos. O sistema de controle é frequentemente oferecido para licitação a fornecedores externos. Um utilitário preparará especificações que tratam da funcionalidade e dos tipos de dispositivos aos quais eles se conectam. Os fornecedores então concorrerão ao projeto, competindo com outros fornecedores de soluções de segurança para entregar as especificações pelo melhor preço. As empresas do setor energético têm de lidar com questões de conformidade, pelo que estão a ajustar as suas diretrizes de aquisição e contratos para incluir a segurança cibernética nas suas especificações.

Soluções e produtos de segurança futuros

O futuro assistirá a uma evolução rápida e contínua de muitas novas soluções e produtos de segurança concebidos para enfrentar o desafio de defender a infra-estrutura energética contra ataques cibernéticos. Na lista de desejos de muitos no setor de energia está uma plataforma integrada para soluções de segurança que integre os procedimentos políticos de uma empresa. Várias plataformas já estão operacionais e continuam a ser aperfeiçoadas e melhoradas.

Atualizações do sistema de controle são necessárias para instituições e organizações com uma base de código arcaica ou legada. Especialmente se o sistema de controlo de uma central eléctrica estiver operacional há dez anos ou mais. Alguns desses sistemas podem ter bases de código com 20 anos. Não é provável que essas organizações regridam e reescrevam cada linha de código. Em vez disso, eles desenvolverão novas práticas seguras na esperança de mostrar que toda a sua base de código é segura. É claro que surgirão inevitavelmente novos padrões de certificação que terão de ser cumpridos, o que acelerará a evolução contínua no sentido de melhorar a segurança da rede.

Os fornecedores de soluções de segurança possuem dispositivos com a capacidade de detectar anomalias e aberrações nos sistemas operacionais que são necessárias para preencher a lacuna de déficit tecnológico enfrentada pelas concessionárias atualmente. Esses fornecedores também podem fornecer segurança de registro de amplificador, aplicação de patches, gerenciamento de alterações, MOC (Manutenção de Certificação) e acesso remoto. Pode ser necessário que vários fornecedores preencham as necessidades específicas criadas por essas lacunas tecnológicas. O fornecedor bem-sucedido criará produtos de segurança que satisfaçam as especificações do ambiente de TO e sejam tão autossuficientes quanto possível. Idealmente, eles devem realizar um trabalho de segurança de operações melhor do que muitos outros produtos de segurança combinados. É claro que esta tarefa é mais fácil de imaginar do que de executar.

Algumas pessoas no setor de energia acham que muitos grandes fornecedores de ICS não são excelentes em inovação. Eles podem achar difícil imaginar como será o futuro. Os grandes fornecedores concentram-se em criar produtos melhores e mais seguros, mas muitas vezes não reconhecem que os utilizadores finais incorporam produtos de muitos fornecedores. As concessionárias clamam por soluções heterogêneas que tenham uma visão mais ampla de toda a rede e não dependam de equipamentos de um único fornecedor. “Um dos principais desafios na construção de redes inteligentes é lidar com o carácter heterogéneo das tecnologias aplicadas. Como os ciclos de vida dos produtos podem abranger várias décadas, a complexidade geral do sistema aumentará consideravelmente nos próximos anos devido à aplicação de muitos protocolos e soluções técnicas diferentes. Esta heterogeneidade eventualmente aumenta as superfícies de ataque a uma rede inteligente e também pode levar a um aumento da vulnerabilidade.”27

Os fornecedores de ICS são tradicionalmente grandes empresas estabelecidas em suas formas de operação. Atualmente, há um certo grau de agitação no espaço de mercado que se estende ao lado do fornecedor. Uma nova empresa chamada Bedrock Automation está projetando sistemas de controle industrial do zero. Eles estão enfrentando muitos dos desafios atuais da segurança cibernética e tentando ser inovadores, algo que os grandes fornecedores são reticentes em fazer porque seus esforços são inerentemente menos focados.

Existem muitos fornecedores de soluções de segurança envolvidos na defesa cibernética para empresas de serviços públicos, mas poucos que o sejam altamente especializado e focado na construção de componentes que são usados em sistemas ICS. Isso pode ser vantajoso para aqueles que desejam influenciar a direção do que os fornecedores do setor estão fabricando.

Novos produtos estão agora entrando na esfera dos ICS vindos de todo o mundo e são incrivelmente complexos, às vezes além do ponto de serem verdadeiramente compreensíveis pelas empresas que os adquirem. Isso torna mais fácil para os adversários esconderem coisas em seus produtos e causarem sérios danos aos sistemas operacionais e estruturas de código. Esta ameaça fez com que empresas anteriormente insulares se unissem e formassem consórcios com a intenção de criar soluções mais confiáveis.

Medidores inteligentes, produtos analíticos, infraestrutura de gerenciamento de chaves e qualquer produto que ajude na detecção de ameaças cibernéticas avançadas ou ampliadas; todas estas são áreas adicionais de segurança abertas à inovação, onde os fornecedores com visão de futuro podem encontrar um nicho ou criar incursões em mercados novos e viáveis.

O futuro do acesso e autenticação de identidade

Weak passwords and rarely updated software are a recurring theme behind the 48,000 cyber incidents reported to the Department of Homeland Security – including the theft of data on the nation’s weakest dams by a “malicious intruder,” and an incident where hackers broadcast a malicious warning about a zombie attack via several American TV stations, a DHS report has found.28

Muitos ataques cibernéticos são iniciados comprometendo credenciais ou explorando senhas fracas. O gerenciamento de autenticação de identidade é um componente essencial de um sistema mais confiável. Ao contrário dos controlos de nível público, operacional e de gestão, os controlos técnicos são os produtos que as empresas de serviços públicos utilizam para melhorar a sua capacidade operacional. Portanto, quando se trata de controles de acesso, autenticação no logon e manutenção de agentes indesejados fora do sistema, esses são controles que só podem ser colocados em produtos no nível do fornecedor e que se tornam o foco do fornecedor.

Autenticação de dois fatores pode impedir que um indivíduo obtenha acesso a um sistema operacional com a simples inserção de um nome de usuário e uma senha. Nos sistemas ICS contemporâneos, os fornecedores muitas vezes constroem produtos sabendo que será necessária manutenção em algum momento no futuro. Eles podem fornecer um recurso de login para o pessoal de manutenção que é inerentemente fraco, talvez empregando apenas quatro caracteres. Às vezes, essas senhas são distribuídas com o produto e nunca são alteradas pelo usuário final, facilitando a infiltração do sistema por invasores cibernéticos que conhecem a senha e o nome de usuário comumente conhecidos. Este é um exemplo de algo básico, corrigível e de custo não proibitivo, que pode ser útil para dissuadir ataques cibernéticos. Senhas de uso único e tokens de segurança também são meios úteis de autenticar usuários do sistema no login.

É óbvio que os dias da autenticação de dois fatores estão contados. Num mundo cada vez mais ciberconectado, terão de ser desenvolvidos meios mais seguros de prova de identidade. “A biometria… é uma mudança fundamental na forma como somos identificados. Ao contrário da identificação tradicional, que você deve lembrar ou levar consigo, a biometria são você, consistindo em análise de voz, padrões de íris, correspondência de veias, análise de marcha e assim por diante. Essas características são exclusivas de um indivíduo e são incrivelmente difíceis de falsificar..”29 A biometria e métodos de autenticação ainda mais seguros estão no horizonte. O sector da energia irá adaptar-se e evoluir para enfrentar o desafio de anular as ameaças à cibersegurança, mas os adversários das indústrias são extremamente inteligentes e fazem parte da mesma corrida para aproveitar as novas tecnologias.

AI-Powered Cybersecurity: WP Safe Zone for WordPress Protection

In today’s digital age, AI is revolutionizing cybersecurity by offering smarter, more adaptive protection against evolving threats. A prime example of this is the WP Safe Zone plugin, an AI powered security plugin designed for WordPress websites.

WP Safe Zone uses advanced artificial intelligence to detect and neutralize threats like brute force attacks, malware, and unauthorized access in real-time. By continuously learning from attack patterns, it ensures robust, proactive security for websites.

As AI-driven solutions like WP Safe Zone gain traction, they highlight how cutting-edge technology is shaping the future of cybersecurity.

Principais fatores de compra Na seleção de fornecedores de segurança

As concessionárias de energia elétrica selecionam cuidadosamente seus fornecedores de ICS e de soluções de segurança. Eles examinam o histórico dos fornecedores para ter uma ideia do tipo de pesquisa que eles fizeram no passado e também consideram o país de origem dos produtos e as implicações disso. É claro que relações duradouras e laços de confiança são importantes no sector da energia. É improvável que uma grande empresa de serviços públicos se envolva numa venda direta com uma pequena startup que esteja a entregar algo potencialmente perturbador. Na maioria dos casos, uma startup precisaria passar por um parceiro de canal, como uma empresa de segurança ou um fornecedor de ICS, para obter o endosso e a credibilidade que esses canais podem proporcionar.

Muitas empresas estão preocupadas em atender aos padrões e critérios de conformidade do NERC. Alguns argumentariam que o foco final precisa estar na segurança, acreditando que o subproduto de uma boa segurança é uma boa conformidade. Repetidamente, a conformidade vence devido ao alto custo para alcançar a segurança. Os produtos de segurança fornecidos pelos fornecedores precisam funcionar bem em vários sistemas de controle, integrar-se a produtos e operações legados e ser econômicos e competitivos.

Apesar dos obstáculos, há é espaço para start-ups e inovadores. O mercado não está actualmente seguro e procura soluções viáveis, onde quer que elas venham. Novos sistemas estão surgindo o tempo todo. As empresas de energia procuram fornecedores que tenham capacidade de sistema para protegê-las e responder rapidamente. Eles querem fornecedores que forneçam soluções viáveis que possam ser prontamente atualizadas à medida que as situações mudam. “O papel do inovador coube às empresas que não têm um legado e estão dispostas a olhar para os problemas de novas maneiras… é uma oportunidade para pequenos fornecedores obterem financiamento e fazerem uma diferença no espaço de segurança.”30

Com tudo o que está em jogo na segurança cibernética, a reputação dos fornecedores é uma grande consideração para as empresas de energia. O pessoal de TI/TO e de segurança física participa de diversas conferências anualmente e a reputação do fornecedor é sempre um tema de interesse. Existe um consenso geral sobre quais fornecedores são bons e quais são ruins. O pessoal de segurança está muito consciente de quem promete demais e quem cumpre menos, portanto a reputação é fundamental.

Os fornecedores estrangeiros podem ser confiáveis com a segurança americana?

Num mundo de comércio global, as empresas de energia por vezes selecionam fornecedores estrangeiros para necessidades de segurança, mas a decisão de subcontratar pode ser difícil de tomar e pode ser problemática quando se trata de realizar verificações de antecedentes de fornecedores que têm acesso remoto aos seus envios. . Alguns veriam isso como uma vulnerabilidade distinta. Ocasionalmente, situações políticas podem impedir as empresas de selecionar determinados fornecedores (exemplo: empresas norte-americanas que não conseguem vender produtos no Médio Oriente porque determinados componentes são fabricados em Israel). As empresas menores não parecem tão exigentes quanto à origem dos produtos, desde que façam o trabalho.

Actualmente, existem alguns pequenos fornecedores de segurança ICS em fase de arranque em Itália, França e Países Baixos. Nos EUA, poucos deles prestam serviços a empresas de serviços públicos que possuam qualquer tipo de capacidade desenvolvida e madura de resposta a incidentes. Se os fornecedores estrangeiros quiserem ter sucesso nos Estados Unidos, eles terão que ter uma resposta a incidentes baseada nos EUA. Os fornecedores estrangeiros considerarão benéfico respeitar as fronteiras geográficas e os interesses de segurança nacional, tendo uma representação física significativa nos Estados Unidos.

Nos EUA, muitos falam sobre a importância de “comprar produtos americanos”. A indústria automobilística oferece um paralelo interessante. Os carros são compostos de vários componentes construídos em locais ao redor do mundo antes de serem montados no Tennessee. Então, é realmente um carro americano ou não? As empresas de energia operam num mercado global e os fabricantes estrangeiros produzirão cada vez mais produtos que as empresas americanas necessitam utilizar. Durante muitos anos, TI, computadores e software foram fabricados nos EUA, mas agora há mais terceirização e continuará a proliferar, sendo empresas como a Seimens na Alemanha um excelente exemplo.

Em breve, pode não importar de onde vem um produto se ele for construído de acordo com as especificações e for confiável. Os compradores podem não querer colocar produtos de segurança específicos em todo sistema, mas pode optar por incorporar uma diversidade de produtos. Num ataque cibernético, um tipo de produto espalhado por uma rede pode derrubar toda uma infraestrutura. A diversidade de componentes leva a uma melhor resiliência dos sistemas operacionais. Independentemente da origem dos componentes, será essencial que os fornecedores de soluções de segurança forneçam aos seus clientes uma sensação de segurança e confiabilidade em relação aos seus produtos.

É claro que os EUA têm uma relação estreita com muitos países “fly-by”, como os do Reino Unido, Canadá, Nova Zelândia e Austrália. Esses locais também têm um parentesco próximo com a comunidade de inteligência e estão acostumados a interagir e compartilhar informações.

Relacionamentos com reguladores

Os fornecedores estrangeiros que desejam fazer incursões no mercado de segurança cibernética podem considerar benéfico o networking e a formação de relacionamentos próximos com os reguladores; no entanto, eles podem querer ter cuidado com essas interações. Existem políticas e directivas que proíbem tais relações no interesse dos reguladores, mantendo a sua objectividade. As grandes empresas com muito pessoal podem interagir em maior grau com os reguladores, impulsionando as suas diversas agendas, mas isto não é tão importante para aqueles envolvidos na criação de tecnologia central.

Idealmente, os reguladores deveriam operar acima da briga. Eles têm um trabalho a fazer e um setor para regular e é isso que fazem. No mundo da segurança cibernética, a imparcialidade, a correção técnica, a verificação pública e a transparência geral são fundamentais. Qualquer coisa menos pode afetar negativamente os relacionamentos em qualquer direção.

Novos fornecedores podem ganhar posição?

A maioria das pessoas está familiarizada com os fornecedores dominantes na indústria de energia. Shell, Exxon e Chevron são líderes em petróleo e gás. Honeywell e Seimens se destacam como fornecedores de sistemas de controle DCS. Pode ser difícil definir claramente um líder do setor, mas uma coisa é certa. As empresas maiores têm mais em jogo e estão sempre a lidar com questões mais amplas relacionadas com a opinião pública.

Para novos fornecedores que tentam se firmar no mercado de soluções de segurança, isso pode ser extremamente difícil. Muitas destas empresas incipientes falham nos primeiros anos. Apesar da ameaça de ataques cibernéticos, os fornecedores ainda enfrentam a tarefa de conquistar os corações e mentes dos potenciais clientes. Tem de haver uma justificação convincente para que muitas empresas de energia façam o investimento significativo nas protecções necessárias para proporcionar uma segurança adequada. “Se o fornecedor não conseguir identificar que existe um problema real e a falta de boas soluções, provavelmente terá problemas para chegar ao mercado… a abordagem de uma startup deve ser promissora e ter a capacidade de ser adaptada ao ambiente de uma organização. Também deve haver a sensação de que o fornecedor possui uma equipe coesa e ágil o suficiente para responder às mudanças nas condições do mercado e às tendências de segurança em evolução.”31

Parte do problema para os fornecedores, para o setor energético e para a sociedade como um todo é que não existem realmente parâmetros claramente definidos sobre o que é a devida diligência de segurança. As regulamentações em algumas áreas ajudam a definir o comportamento exigido em relação à implementação e ao aprimoramento das medidas de segurança cibernética, mas a indústria ainda está atolada em uma área cinzenta de “o que é preciso fazer versus o que é bom fazer” e pode ainda precisar chegar a um ponto de dor onde ocorre alguma catástrofe que muda a conversa e torna o que parecia irracional de repente razoável.

Sim eles podem!