21 世纪网络安全市场研究

保护我们的基础设施

随着计算机在全球的重要性日益增加以及其融入人类活动的各个方面,网络犯罪也随之激增,对民众、国家、政府、企业和关键基础设施构成了严重威胁。 据估计,互联网引发的犯罪活动每年给世界经济造成超过 14000 亿美元的损失. 1 货币价格和潜在风险 如果不加以控制,网络犯罪肯定会继续增长.

针对能源基础设施的攻击可能是最具潜在灾难性的。发起者 黑客行动主义者、敌对政府、流氓国家、准宗教派别,单独或联合起来的计算机攻击正在增加,并且在一些情况下,它们成功地渗透到通常过时或不充分的基础设施堡垒的周边。 此类犯罪行为的后果不堪设想。想象一下,水处理设施、能源管道、电信、卫星系统、银行机构和发电厂因网络攻击而瘫痪甚至被摧毁。此类入侵的后果可能在受影响人群中引发焦虑甚至混乱,同时经济也会受到严重削弱和破坏。

每时每刻,这些日益猖獗的网络犯罪的幕后黑手都在不断提高技术水平,他们正在寻找各种方法来破坏、破坏和危害关键基础设施系统,包括间谍活动、政治操纵、恐怖主义和直接战争。仅在 2013 年,美国国土安全部官员就报告了 256 起针对关键基础设施的网络犯罪企图事件,其中大部分都集中在能源领域。 2 前国防部长莱昂·帕内塔甚至声称美国正面临着一种他称之为“网络珍珠港”和“9/11之前的时刻”的威胁。 他描绘了一幅可怕的画面:水源可能受到污染,大面积停电,火车被迫脱轨。3

实施网络攻击的方式多种多样,包括恶意软件、病毒、蠕虫、间谍软件、密码攻击、暴力入侵和 DoS(拒绝服务)攻击。这些网络攻击方法可能会使关键基础设施的保护系统超载或感染,使其更容易被渗透。如果攻击方法和网络犯罪的实施者没有得到正确识别和阻止,防御系统和目标基础设施可能会被禁用甚至被摧毁。

2月12日第2013年,美国总统奥巴马发布 行政命令 13636, “改善关键基础设施网络安全,其中规定“美国的政策是加强国家关键基础设施的安全性和弹性,并维护一个鼓励效率、创新和经济繁荣的网络环境,同时促进安全、保障、商业机密、隐私和公民自由。”4

该命令促成了网络安全框架的建立,旨在帮助各组织处理网络犯罪问题。私营部门和政府之间的这一联合努力侧重于建立统一的沟通语言,以及以低成本的方式实施有效的网络安全措施。没有颁布与第 13636 号行政命令相关的直接法规。

奥巴马总统指示 美国国家标准与技术研究院美国国家标准与技术研究所与直接受到行政命令影响的机构和企业合作,制定一项自愿计划,旨在最大限度地降低网络犯罪对国家关键基础设施的风险。 所有这些努力都是为了统一各个行业的标准和程序,并制定可以快速实施的指导方针。为此,还鼓励行业间沟通与合作。NIST 于 2014 年 2 月公布了该框架的初稿以及一份随附的路线图,其中揭示了该研究所对该框架的未来发展方向。

可以预见的是,遏制网络犯罪、黑客行动主义、网络恐怖活动和网络战争的努力需要越来越多的政府机构和私营部门的参与。其中包括 国家能源研究委员会,北美电力可靠性公司。 NERC 是“一个非营利性的国际监管机构,其使命是确保北美大容量电力系统的可靠性。” 5 NERC 负责美国、加拿大和墨西哥下加利福尼亚州的部分地区,制定可靠性标准并执行这些标准。它还参与行业人员的培训和认证。

这 加拿大国际石油公司 (关键基础设施保护委员会)在 NERC 的领导下运作。它由来自该行业的网络、运营和物理安全专家组成。它还包括电力子行业协调委员会 (欧洲癌症中心) 该机构与联邦政府合作开发旨在保护关键基础设施的概念和资源,并加快有关已发现的系统性弱点的重要信息的交换。

NERC 受以下机构监管 联邦能源管理委员会,即联邦能源管理委员会。FERC“是一个独立机构,负责监管州际电力、天然气和石油输送。FERC 还负责审查建设液化天然气 (LNG) 终端和州际天然气管道的提案以及许可水电项目。”6 2005 年,《能源政策法案》赋予 FERC 更多职责,包括促进基础设施的安全性、可靠性和保障性。

2015 年 2 月,奥巴马总统在斯坦福大学发表演讲,要求美国政府和技术部门合作打击网络犯罪。在爱德华·斯诺登泄露美国国家安全局机密后,奥巴马试图重建信任感 (美国国家安全局), 奥巴马总统承认,美国大部分关键基础设施和计算机网络都位于私营部门,因此有必要采取联合行动。他还强调,政府往往是第一个收到网络安全威胁相关信息的部门,这进一步强调了联合打击威胁行动的好处。总统的这番言论可能是受到最近几起袭击事件的启发,这些袭击事件被认为是朝鲜所为。此外,1 月份,圣战网络中的伊斯兰国同情者对美国中央司令部、Twitter 和 YouTube 进行了黑客攻击。 7 Home Depot、摩根大通和 Anthem 最近也遭遇了黑客攻击。

总统的主要顾问透露,已经成立了三个新的网络安全小组。此前,美联储颁布了一项新行政命令,加强了其在私营部门和政府之间收集信息的能力。首批成立的机构包括网络响应小组、网络威胁情报整合中心和国家网络安全与通信整合中心。未来还将继续发展 ISAO 的 (信息和分析共享组织),这将极大地促进关键网络安全信息的聚合。

NERC 合规性的关键驱动因素

NERC 可靠性标准对电力公司产生了不可磨灭的影响。随着能源行业内的实体解决这些新标准的强制实施问题,合规和实施的关键驱动因素各不相同,具体取决于受影响公司的规模、高管的态度、股东的压力以及供应商的外部影响。NERC 继续促进关键安全专业人员的培训和认证,以提升整个平台的宽带技能,并在大容量电力系统中确立网络安全足迹。随着网络犯罪分子的技术能力不断增强,那些受托保护我们脆弱的能源基础设施的人必须通过行业间沟通以及与 NERC 和相关政府机构的合作,保持领先一步。

NERC 认证项目

NERC CIPs 合规性协助公用事业公司制定安全议程和协议,以保护重要基础设施资产免受网络攻击和服务中断。 关键基础设施保护 (CIP) 规范定义了合规性的基本要求,并确保大容量电力系统保持可靠性。技术的快速进步和网络攻击者不断升级的能力使合规性变得越来越困难和重要。现在,在第五次集成(版本 5)中,CIPs 标准有助于识别公司的关键资产,并协助识别谁与这些资产相关以及哪些实体可以访问它们。NERC CIP 包括逻辑保护、物理安全和安全管理控制。步骤 8 和 9 涉及有效的网络安全响应和灾难恢复。

尽管有这些标准和规定,但有些人认为做得还不够。问题出现了:简单的合规就够了吗?它真的能提供我们 21 世纪基本电力基础设施所需的必要安全和保护吗?英石 世纪?本文将继续探讨这一问题。

NIST 框架

NIST 网络安全框架有可能推动所有领域的未来行为。 该框架具有不可知性,因为它有助于讨论网络安全的人们之间的对话正常化,从而允许围绕一系列想法、概念和原则进行融合。

NIST 特别出版物 800-53 修订版 4 是对该框架的更新,“主要受到不断扩大的威胁空间的推动——其特点是网络攻击的复杂性日益提高以及对手的行动节奏加快(即此类攻击的频率、攻击者的专业性以及攻击者瞄准的持久性)。”8 800-53 正在加快开发与应用程序安全、移动/云计算和供应链防御直接相关的安全控制。

NIST 框架是改善我们关键能源基础设施网络安全的关键组成部分。它有可能引发必要的对话,以更好地了解威胁基础以及行业专业人员如何最好地应对这些网络威胁,无论它们是高级和持续性威胁,还是日常黑客的所为。

遵守法规

随着电力行业和其他行业的发展,合规性本身已成为实施不断发展的网络安全措施的主要动机和推动力。只有石油和天然气行业最大的组织(通常是跨国管道企业的一部分)才被视为全球范围内网络攻击的诱人目标。这些公司自愿自行遵守网络安全标准。这种明显的针对性确实是一种驱动力。较小的公司不太容易感到被针对,因此它们主要受到合规性要求本身的激励。

高管层的影响

在 NERC 合规性方面,许多组织主要受其 C 级高管的决定驱动。受影响的组织内部存在许多权力斗争,比如谁在控制什么,谁有权力和动力在特定公司内实现目标。通常,IT 和 OT 人员之间存在脱节,导致缺乏有用的协作。法规不容忽视,它们确实激励组织以强制方式运营,但合规性不同于安全性。对于什么是真正的安全性,或者合规性本身是否足够,各个公司之间存在很大差异。那些只满足于合规性的人可能会使自己容易受到黑客和网络攻击。

满足利益相关者和股东

政府和私营企业在实施 NERC 标准时需要考虑其他因素。游说者及其代表在网络安全工作方面与私营企业的股东息息相关。两者都必须得到满足,实现这一点并非易事。政府面临着保持合规门槛较低的压力,这使得电力行业很难真正实现 真实的 安全防范网络攻击。在公用事业行业,任何监管监督都会花费金钱,这是底线,反过来又会影响股东。任何有意义的信息交换都需要协同努力。正如奥巴马总统在最近的网络安全峰会上所说, ““政府无法独自完成这项工作。但事实上,私营部门也无法独自完成这项工作,因为政府往往掌握着有关新威胁的最新信息。”9

供应商的影响

供应商正试图在能源领域持续实施的网络安全措施中施加自己的影响力。大多数拥有国际控制系统的公司都使用来自不同供应商的设备。 这些供应商将自己的安全性和可视性融入到其产品中。“似乎没有一个实体正在创建一个 HDB(异构数据库系统)来集成所有不同的数据库管理系统并为用户提供单一、统一的查询界面。” 10 这不仅要求标准机构与制造商沟通,还要求制造商之间相互沟通以组建联盟。综合考虑,没有哪个实体会成为 NERC 合规性的关键驱动因素。最终用户、标准机构和国际控制系统供应商必须齐心协力才能成功实施。

能源领域安全的主要影响因素

虽然 NERC 的影响力最大,但其他外部公司、合规机构和论坛也支持和加强能源领域的安全运营。NERC 是最强大的,因为他们是联邦能源监管委员会的授权机构 (联邦能源管理委员会)。 他们拥有监管监督权,可以规定应遵循哪些安全标准,并且有权处以具有重大财务影响的罚款。NERC 有能力在社交媒体上影响电力公司,影响公司文化,并影响其声誉。 尽管 NERC 影响力显而易见,但有人怀疑其是否具备完成所需工作的技术能力。

除非联邦空间内有实体,否则必须遵守 NERC CIP。某些联邦发电厂(如 TVA 和 Bonneville Power)还有更多工作要做。它们必须满足 NERC CIP 合规标准,同时还要满足 FISMA(联邦信息安全管理法)和 NIST(国家标准与技术研究所)的要求和指导方针。它们希望确保满足 CIP 目标和 NIST 控制目标,并避免重复流程和从事不必要的工作。

国家电力投资集团 印度昌迪加尔的国际信息技术促进会 (ISC) 在智能电网行业标准化发展方面发挥了重要作用。在欧洲,国际电工委员会 (国际电工委员会)“为企业、行业和政府提供了一个平台,用于会面、讨论和制定他们所需的国际标准。来自工业、商业、政府、测试和研究实验室、学术界和消费者团体的 10,000 多名专家参与了 IEC 标准化工作。”11 IEC 与国际标准化组织合作 (国际标准组织) 和国际电信联盟 (国际电联) 整合和统一全球标准并融合来自世界各地的行业专家的知识。

未来将如何影响 NERC 标准?

网络攻击、黑客和间谍活动等无时无刻不在的威胁将继续塑造和决定 NERC 标准和旨在保护能源基础设施的相关行业措施的未来发展。其他国家、政府和敌对的政治/宗教派别可能会将北美和我们的大容量电力系统作为目标。当人们展望美国和国外的网络安全未来时,这无疑是一个动态因素。未来几年肯定会出现更多的实时检测能力,而不是目前对有根据的预测和趋势分析的依赖。

尽管最近全行业都在努力加强能源基础设施的安全性,但有些人认为,当今构建和部署的系统无法抵御高端网络攻击。为此,NIST 特别出版物 800-160 试图定义“与成熟的国际标准系统和软件工程流程紧密结合并完全集成的系统安全工程流程”。12 他们以“正确构建,持续监控”为座右铭,启动了一个四阶段项目,允许系统开发人员和集成商将 NIST 安全实践纳入他们的软件和系统中。他们还希望 800-160 能够促进系统工程师和系统安全工程师之间加强对话,以减少网络攻击的威胁。

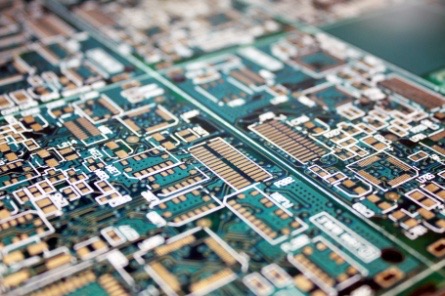

技术驱动的变革

时间似乎并不站在北美能源部门网络安全工作这一边。监管机构正试图推动渐进式变革,但国际控制系统供应商往往行动迟缓,大公司往往不愿意投资超出自身系统范围的任何东西。新兴技术可能是唤醒市场并允许 OT 人员安装不会中断其运营的创新产品所需的变革推动者。这些技术还将使 IT 专业人员能够提供适当的安全措施。

对于私营能源领域的大多数大型企业来说,变革本身就是一个障碍。通常,他们目前拥有的技术已经运行多年。它并非为与更新、更安全的安全产品集成而设计的。企业安全供应商提出的新方法经常遭到抵制,而所使用的新产品则是不同企业解决方案的大杂烩,需要进行调整才能与现有系统集成。

理想情况下,需要一种覆盖整个电力行业的保护性技术安全结构,但这需要很少人愿意进行的初始投资。没有人推动整合这些 IT 和 OT 团队的议程,以便他们能够真正合作安装新技术。即使是修补 HMI 或任何与操作相关的机器这样基本的流程也是一项艰巨的挑战。 NERC 版本 5 已经制定了修补规定,但即使过程实现了自动化,供应商也常常需要数月时间才能批准修补,而在此期间,发电厂并未受到保护。

安全生命周期中的主流组织流程

迫切需要跨机构映射,以使安全控制更加全面和有效。NERC CIP、ISO 27000 控制,无论公司使用什么产品来增强其网络安全工作;这些是否会与 NIST 或 ISO 所做的工作相映射? 一套“最佳实践”对于超越这些不同的标准和控制是必不可少的。对于内置访问控制和识别、身份验证和系统加密的制造商来说,这个过程可能更加复杂。通常,源代码和其他对开发人员来说很重要的关键设计元素是无法访问的;它们埋藏在他们无法访问的系统的硬件、软件和固件中。为了解决这种情况,需要在安全生命周期的设计和开发过程的早期集成 NERC CIP、NIST 和 ISO 控制。归根结底,网络安全防御是一项团队运动。关键基础设施不仅需要运行,而且需要全天候运行。公共和私营部门有许多关键参与者参与其中,从积极的一面来看,开发人员已经在做他们需要做的许多事情。

网络安全保险

网络安全保险旨在最大限度地减少网络事件(数据盗窃、网络破坏和商业中断)造成的损失,目前正处于实施的早期阶段。这在信用卡/支付行业已经很明显。保险公司正处于一项活动的早期阶段,试图模拟一个 风险很大 如果电力生产商投保网络风险,保险将会是什么样子。这可能还需要一段时间,因为能源行业的网络犯罪数据还不足以创建保险精算表。“网络犯罪平均给公司造成 $1 至 $3 百万美元的损失,这可能会导致小型企业破产、引发民事诉讼并导致罚款。”13

健康的网络安全保险市场可能会减少网络攻击。

制定预防措施和“最佳实践”的能源利益集团可以获得更多保障。目前,许多公司拒绝现有的保险,因为他们认为成本过高,不确定保险范围,并且愿意冒险不成为网络攻击的目标。国土安全部 (DHS) 最近召集了广泛的公共和私营部门利益集团,“以研究网络安全保险市场的现状以及如何最好地提高其激励更好的网络风险管理的能力”14

网络安全实施的主要影响因素

随着 NERC 安全标准的不断发展和修订,FERC 和公用事业公司正在提供重要的意见和建设性评论,以促进持续改进。 供应商肯定在推动标准的制定,并协助制定指导方针。每个派系的影响力有多大是一个有待讨论的话题。在每一种想法都受到欢迎且有效的前提下,那些愿意遵守标准的人最终可以在标准最终确定之前对其产生影响。一旦标准到位,除了等待下一个版本的出现之外,别无他法。有些人认为,获得最佳结果的人是那些喊得最响亮的人。许多聪明的人在各个委员会上分享他们宝贵的意见,其中最有影响力的人确实可以影响变革。

能源部和国土安全部

大多数业内人士都认为,能源部 (DOE) 和国土安全部是 NERC CIP 标准和法规制定中影响和监督的主要提供者。能源部一直在寻找各种实验室和卓越中心,这些实验室和卓越中心已采取主动行动,并专注于将优秀人才投入到网络安全领域的不同领域。 其他组织(如 NEI)可以极大地影响 NERC 标准的制定。“NEI 游说者在 2014 年发挥了影响力,花费超过 $2 百万美元的游说费用,吸引了人们对其议程的关注。”15 这些机构和许多其他机构与大型电力系统实体互动,以解决影响国家能源基础设施的紧迫问题。在这个过程中最活跃的公司,尤其是大型公司,往往会对这个过程产生更大的影响。

虽然这些建议提供了有用的指导方针,但遵守这些建议标准并不是法律。公用事业公司和供应商提出了一些实用的标准做法,但这些做法并不是强制性的,因此各个公司可以自行决定是否要遵循这些做法。公用事业公司和供应商应更积极地合作制定标准和指导方针,这一点很重要。 尽管 NERC 可以影响并最终定义默认标准,但 NERC 和 NIST 无法独自完成此任务。

电力公司的影响

NERC 的起草团队由业内人员组成,因此这是一个协作工作。这些是实际在基层开展日常工作的人员,为标准起草团队提供意见。许多人都是电力行业的成员,而电力行业非常分散。能源行业的公司在不同的州有不同的费率结构,这会影响他们的盈利能力以及他们对其提供的服务收取的费用。

当发电厂需要加强网络安全时,需要大量投资,而且有人会为此买单。任何网络安全讨论都必须考虑公司的底线,因为这是商业现实,需要让利益相关者满意。财务考虑可能决定是否实施安全控制,在讨论适应新标准和法规时,都需要强调这一事实。 国家一定得有实力。 它是最重要的关键基础设施领域之一,因为和信息技术一样, 它超越一切。

研究机构的影响

EPRI、网络安全卓越中心和 NSCO 等研究机构凭借其高水平的专业知识,在制定 NERC CIPs 安全标准方面具有影响力。来自许多不同组织的利益相关者齐聚一堂,达成共识,制定下一代标准。当然,每个组织都有自己的议程要推广,这最终决定了标准最终的结果,无论是好是坏。公众审查过程和子标准也在确定 NERC CIPs 新修订的具体内容方面发挥着作用

NERC 合规的难度

一旦 NERC CIPs 法规和标准经过修订并达成一致,它们就会在能源领域实施。不幸的是,合规团队、法律团队和管理人员很难准确解释这些建议和要求。他们往往不确定要采取什么行动。虽然大多数人愿意并准备好遵守,但有些人发现很难辨别监管语言的官方含义。这可能会让合规人员感到困惑,他们被迫依赖 NERC 标准和法规的突发奇想和模糊解释。

这 ISA (仪器仪表、系统和自动化)提供了有关如何实施 NERC 规定的指南和说明的详尽参考,以帮助确保每个人都朝着同一个方向前进。ISA 的 2014 年网络安全会议“阐明了可以采取哪些措施来保护工业网络和控制系统免受网络威胁造成的严重、潜在破坏性损害。”16

为了抵消 NERC CIP 的不明确性,许多公司正在积极记录他们打算如何满足、缓解或遵守要求,并希望审计员能够从这种勤奋的记录中找到价值。由于目前存在如此多的解释,审计员只能注意一家公司是否按照其关于 NERC CIP 合规性的承诺去做。一些发电厂也难以遵守标准和法规,因为它们缺乏使这种合规成为可能的电子产品和设备(例如由 Seimans 和 GE 制造的产品和设备)。

NIST 和 Ir7628 的影响

美国国家标准与技术研究院 (NIST) 最近发布了 NISTIR 7628 修订版 1《智能电网网络安全指南》 目的是提供“一个全面的框架,组织可以使用它来制定有效的网络安全策略,以满足其智能电网相关特征、风险和漏洞的特定组合。”17 虽然 NIST 指南没有强制 NERC CIP 进行监管,但它们仍然对能源领域产生影响。

尽管 NERC 可能受到更严格的重视,但 NIST 标准经常被整合到许多网络安全平台中,它们可能指明了关键基础设施保护的发展方向。人们对 NIST 的重要性看法不一。由于遵守 NIST 准则是自愿的,因此公司没有义务遵守这些准则。此外,能源市场极其分散,许多企业没有足够的人员或必要的资金来实施 NIST 建议的许多与网络安全相关的行动。

金钱可能是决定公司是否遵循 NIST 甚至 NERC 的最大因素。考虑到能源企业拥有的数百个优先事项,网络安全实施的预算影响往往让位于那些似乎更为紧迫的当务之急。除了它作为一项 流行语,该框架的集成成本很高,而且通常没有预算来支付此类费用。除此之外,许多人怀疑工业控制系统供应商能否提供与其他供应商的产品协同运行的有效解决方案。他们对第三方的参与持谨慎态度。安全专业人员知道他们需要做什么,但他们不知道从哪里找到预算,他们不确定使用什么技术来实现 NERC 和 NIST 建议的好主意。

公众评论真有影响力吗?

“全国各地的个人和组织都对能够有效改善关键基础设施网络安全的标准、最佳实践和指南提出了自己的想法。”18 关于网络安全框架方向的评论一直受到欢迎。最终目标是为企业、其供应商、客户和政府机构提供通用语言和方法,以确定如何最好地保护自己。无论他们来自微软、联邦能源管理委员会,还是有好主意的感兴趣的个人公民,他们都会受到同等的尊重。NIST 主要关注的是这个想法在技术上是否合理、是否具有成本效益,以及是否可行。

有时,NIST 会与联邦资助的航空航天研究和开发中心或国防分析研究所签订合同并获得支持,帮助他们制定初稿。草案完成后,将发布在网站上,公众和私人利益相关方可以查看并发表评论。NERC 会总结收到的评论并发布,以便人们可以自己评估对建议标准的反应。NIST 采用裁决流程,由行业专家团队审查个人评论并提供回复。最终,这些评论有助于 NIST 对每条特定评论做出最终裁决——这是一个详尽的过程。NIST 的目标是使人们讨论网络安全时发生的对话正常化。这使得来自不同部门的想法、概念和原则能够融合在一起,并提出了许多关于如何实施框架的不同选择。

NIST 的未来

未来几年将继续实施已获批准的五次框架修订。第六版和第七版正在制定中,并将对措辞进行一些更改以澄清问题。除非华盛顿发生重大动乱,否则 NERC CIP 将继续发展,纳入 NIST 标准和数据,并为实施指南增加更多细节。NIST 标准旨在防止电力系统受到外部力量的攻击和入侵,并保持对电网的控制。在灾难恢复方面,需要考虑大容量电力系统的各个方面。

与 NERC CIP 一样,NIST 指南也存在模糊性,因此实施时可能会产生很多解释。目前,NIST 向公司推荐了很多第三方文件,但似乎让人们缺乏很多细节。NIST 文件 “IEC 62443-2-1:2010(E) 定义了为工业自动化和控制系统 (IACS) 建立网络安全管理系统 (CSMS) 所需的要素,并提供了有关如何开发这些要素的指导。”19

在不久的将来,先进技术将继续影响生活的方方面面,而计算机硬件和软件是这一演变的核心。随着事物变得越来越复杂,我们需要对网络安全产品和系统的构建进行更多的思考。科学家和技术人员可能会达到一个地步,他们不完全理解他们在软件中构建了什么。软件可能会变得非常复杂,以至于他们不知道如何保护它。有些人认为这个行业已经过了那个地步。保护操作系统免受当今和未来的网络攻击可能需要在系统和产品层面对 IT 基础设施进行重大改造。

这将需要信任技术原理、概念和方法,以便构建高度可靠的组件和系统。最大的挑战是保持未来操作系统的大小易于管理和理解,以便可以应用最佳实践。希望开发出更耐渗透的系统。如果攻击成功并渗透到外围,能源部门必须努力开发阻止恶意软件破坏整个发电厂或整个电网的技术。

实时安全的未来

大宗能源行业在未来将面临巨大挑战。重新构建网络、对其进行分段以及实施安全管理将耗费巨资。企业可能会低估硬件、软件、许可和安装的高成本,以及基础设施的运营和维护费用。 在许多情况下,他们会选择廉价的路线,没有自动化软件来安排定期或合规性要求的维护。当然,公司规模越大,他们必须集成的安全产品就越多,他们必须遵循的程序也越复杂。期待人类手动操作安全系统可能会有风险,但为了利润,许多发电厂将放弃更可靠的自动化系统。

维护网络安全设备是一个相对较新的领域。过去 50 年来,电力公司一直知道如何保持输电系统的正常运行。他们知道如何设计、保护、输送电力、连接输电系统和分配电力。现在,这些公司正在适应新技术,学习曲线非常陡峭。需要更多分工明确的技术人员,例如文件、服务器和网络专家。尽管目前已经建立了所有防御措施,但可能尚不存在能够检测和阻止各种攻击的基础设施。需要更多的监控能力来制定主动防御。随着公用事业公司使用更多的云服务,他们将不得不更加了解风险,因为智能电网的普及率将继续提高

在安全领域,很难预测未来五年或十年会发生什么。 当然,人们会利用更多的实时检测,因为人们想知道接下来会发生什么。 攻击策略和类型多种多样。防火墙和防病毒程序等旧技术试图通过发现代码序列来检测恶意软件。如今最新的软件会检查代码以检测破坏性的“杀伤链”活动,但仍需要人工来获取这些信息并将两者结合起来。不幸的是,这需要时间。现代网络安全产品无法检测到完整的 链 事件。它们可能会检测到恶意软件,但入侵行为只会在一瞬间发生,而且通常为时已晚,无法采取任何有意义的反击措施。

未来成功的实时防御系统将能够分析传入数据,并在恶意攻击沿着杀伤链推进之前立即检测和隔离它们。此时,自动化系统或人类可以进行干预并采取保护措施。

身份和访问管理

身份验证仍然是维持能源领域有效安全措施的重要方面。“在确保信息和信息技术安全以及防范网络威胁的挑战中,缺乏强有力的身份识别往往成为整体防御机制中最薄弱的环节之一。 现有的凭证经常被滥用,实施或管理不当,导致重大漏洞或事故”20

组织正在放弃共享登录的高信任模型,这并不是因为他们不信任员工,而是为了将意外或恶意事件的影响局限在本地。从长远来看,他们将继续努力克服技术限制。公用事业将继续采用标准 IT 工具,例如 西斯科 和 瞻博网络,但其操作的其他方面(继电器、RTU、PLC)没有相同的保护系统。在他们能够从供应商处购买之前,他们可能必须使用本地防火墙来缓解威胁。 网络时间、控制中心位置、IP 地址,甚至是选择运行其基础设施的供应商等看似无害的信息,对于那些意图实施网络攻击的恶意分子来说可能很重要。

事故预防和缓解应急措施

当今的 IT 安全工具配置为监控登录的“正常”行为,但在面对高级攻击时,它们就显得很脆弱。攻击者不仅想渗透控制系统,还想在操作员不干预且安全系统无法充分运行的情况下造成损害。操作员无法真正判断他们看到的数据是准确的还是被操纵的,因为没有可用的技术来验证信息是否准确。圣布鲁诺管道事件凸显了过时的安全系统和不良数据的危险。

“太平洋天然气电力公司……花了近二十年时间才开发出一套计算机系统,用于跟踪其天然气输送管道的特性,但最终导致该公司缺乏了解管道潜在弱点的关键信息。……根据记录和采访,系统开发过程中的遗漏或数据输入错误(且未得到纠正)可能解释了为什么太平洋天然气电力公司不知道 9 月 9 日在圣布鲁诺发生爆炸、造成 8 人死亡的 1956 年老式管道是带接缝的。……专家表示,管道有接缝焊缝这一事实是一项基本信息,只需在任何像样的管道数据库中单击鼠标即可获得。”21

尽管电力设施存在漏洞,但安全人员似乎确实了解应急计划的重要性。电网总体上非常可靠,但当事故发生时,必须实施响应计划,否则恶意软件就无法立足并破坏关键操作系统。人们必须确切知道如何应对特定情况。发电厂的应急计划可能包括替代处理地点、替代通信能力和替代存储设施。这三个层面通常是重点关注的。 最终目标是应对攻击并在系统衰弱或退化状态下继续运行。应急计划主要针对四类威胁,包括自然灾害、结构故障、网络攻击以及疏忽或过失。

黑洞与未知威胁

网络安全措施正在不断实施,以应对已知的能源基础设施威胁,但未来肯定充满未知的危险和“黑洞”,需要创新的防御和响应能力。幸运的是,ES-ISAC 和目前所有已建立的协作通信网络改善了安全有效地维护电网的前景。威胁受到全天候监控,ES-ISAC 不断更新。

许多国际控制系统与国内安装的系统不同,但它们都与全球网络安全网络相连。当然,人们仍然对物理隔离、原始保护和独角兽问题非常担忧。能源行业依赖于具有前瞻性思维的公司,这些公司正在提出渐进式解决方案来应对现有的安全问题。网络犯罪分子拥有令人印象深刻的攻击技能,他们可以利用的黑客工具让他们很容易找到新的攻击机会,尤其是针对工业控制系统中的旧设备。

未知威胁包括任何能够渗透到安全系统边界的东西。新系统非常复杂,其连接方式甚至制造商都无法理解。最终用户可能不知道他们操作的控制系统的界面在互联网上是公开的。网络犯罪分子可以搜索特定的地理位置或特定的供应商,并破坏该控制系统的用户界面 (HMI)。如果最终用户没有更改供应商的标准密码和用户名,网络攻击者实际上就可以开始操作。

零日攻击

人们对“零日攻击”进行了大量的研究,零日攻击代表了未知的漏洞。“…… “零日漏洞”…… 是一种病毒或蠕虫,可以利用软件漏洞,而其他人(包括软件创建者)尚未发现该漏洞。零日漏洞之所以罕见,是因为软件创建者会努力确保他们发布的程序不存在此类漏洞。 …当一个人在恶意软件中被发现时,这表明他有更高的目的,而不仅仅是网络犯罪分子希望窃取信用卡号码。”22

另一类严重威胁是“内部作案”,它发生在组织或系统内部,比如发电厂或联邦机构。 遭受网络攻击后,犯罪者实际上可以控制系统,并利用新的漏洞进行攻击,然后他们就可以回来利用这些漏洞。能源行业比以往任何时候都更依赖基础技术,因此很容易受到攻击。

监控摄像头和登录数据足够吗?

使用标准监控摄像头检测和阻止网络犯罪并不是保护关键基础设施的最有效方法。摄像头的好坏取决于监控它们的人,而人们很容易分心。摄像头需要与警报和报警的分析相结合。这种技术确实存在,它可以大大增强现有的安全系统。软件正变得越来越深思熟虑。新技术可以减少人力,但很难找到具有技术能力的人才并支付足够的薪水来留住他们。因此,能源行业的人员流动率很高。

新的网络安全部门的维护成本很高,很难让高管层和公司股东相信这些部门从长远来看具有成本效益。有时需要发生代价高昂的事件才能让人们意识到这一事实。

自动化平台? 半自动?

尽管 IT 平台系统的自动化程度越来越高,但大多数业内人士认为,未来仍需要人机界面。话虽如此,当一家大型公用事业公司有数百项资产对其进行监控时,两三个安全操作员无法在该空间内维持视觉安全。视觉分析和自动警报系统将继续得到越来越多的应用,因为个人不可能连续地物理监控数据流以查看是否可能发生任何异常。未来将使用更多的实时分析来检测事件 当它们发生时, 或者提前发现它们。同样,很可能会有人工界面参与,以分析数据并识别任何入侵和威胁的来源,或处理多个警报、天气甚至野生动物的问题。

谁需要了解网络攻击?

最终,尽管安全团队尽了最大努力,事故还是发生了。关于能源行业网络犯罪的信息是否应该公开,存在一些争议。业内许多人认为,这些情报不应该被泄露给那些没有必要知道的人。大多数人似乎更希望信息在公用事业公司之间私下共享,这样如果发生协同攻击,就可以集体防御。电力公司在分享有关不同团体之间发生的威胁或安全事件的信息方面做得还不错。在美国,有八个地区,每个地区都有监管监督机构和从 ES-ISAC 分支出来的董事会小组。

公用事业行业共享信息是有意义的,但目前还没有多少工具来促进这一进程。在大多数情况下,最终用户在别无选择的情况下会披露与网络犯罪相关的信息,因为此类事件可能会引起负面宣传。一些安全供应商之间已经成立了一个联盟,旨在实现信息共享。此外,据报道,赛门铁克和其他一些大公司一直在相互分发情报。一些人呼吁创建这种信息共享模型的 ICS 版本,但实现这一目标可能还需要几年时间。“对控制系统的威胁可能来自许多方面,包括敌对政府、恐怖组织、心怀不满的员工和恶意入侵者。为了防范这些威胁,有必要在工业控制系统 (ICS) 周围建立一道安全的网络屏障。”23

有些人更喜欢采用整体方法来解决网络安全问题。 这将需要构建尽可能具有防御能力的产品和系统,然后对其进行持续监控。即使一切都按照最佳规格制造,仍然不可避免地会发生少量攻击。了解各种类型的网络攻击并分享与这些事件相关的信息可能非常有价值,但同样,大多数公司都不愿意分享这些信息,因为这样做可能会损害他们的声誉。归根结底,这是一项团队运动。如果发电厂存在特定漏洞,并且整个行业都在使用由共享供应商开发的相同商业组件,那么快速分发的信息可以帮助其他公司迅速解决这些漏洞,以免它们成为下一个受害者。

能源行业中的大多数人似乎都认为,公众对于网络攻击事件的知情权有限。对于选定的机构、技术社区和供应商来说,获得关键信息以预防未来事件发生更为重要。否则,很难建立任何网络犯罪模式分析,或告知供应商可能已受到攻击的产品。

潜在攻击

关于为能源行业的公司建立网络安全信息交换中心的讨论很多。实际上,美国国土安全部信息网络正试图成为这样的机构。电力公司需要了解潜在的网络钓鱼或恶意软件攻击,以便提高认识并努力减轻这些潜在威胁。

与其他国家共享信息

有时在实施网络安全防御措施时,可能需要与其他国家共享信息,例如欧洲和北美的情况,电网的稳定性跨越了我们的政治边界。如果各个国家都在追踪不良行为和不安全的网络状况,那么与邻国分享更多轶事对他们来说将大有裨益。今天的情况就是这样。 各国之间在网络安全方面交换的信息很少。保险公司和安全行业正在努力汇编大量统计数据,但能源领域的许多公司仍在以所谓的 这 故事时代.

海外供应商还有空间吗?

能源行业公用事业之间共享信息的想法引起了一些焦虑,人们担心国家之间共享威胁警报。委托海外供应商开发旨在防止网络攻击的安全系统是否安全?这些海外公司有时面临的阻力中是否存在仇外心理和毫无根据的恐惧,还是有必要采取一些谨慎态度?

由于网络安全威胁在世界各地普遍存在,许多担忧已经得到克服。归根结底,全球信息共享至关重要。不过,一些人认为海外供应商不太可能打入美国市场。该行业根深蒂固,业务关系由来已久。能源网的运作需要一定的舒适度和信任度。需要来自海外的第三方拥有独特的技术和能力,才能在北美能源市场站稳脚跟,并在那里获得青睐。

Israel has created a strong niche and market positioning in Cyber Security. The country has invested heavily in launching new startups and building talented Cyber Security professionals. The country hosts a major global Cyber Security conference every year, and has built a community of “Friendly Hackers” who identify bugs and are compensated by “Bug Bounties.”

ICS 安全市场中的 Nerc

由于关键工业基础设施持续受到 火焰、震网、夜龙, 和 都曲 攻击不断增加,ICS 安全市场将继续扩大。TechNavio 分析师预测,2013 年至 2018 年期间,全球工业控制系统市场将以 8.15% 的复合年增长率增长。24 NERC 在该行业继续拥有巨大的影响力,拥有超过 50,000 个变电站和数百家公用事业公司。在美国西部,NERC 拥有近 500 家遵守 NERC 标准的注册公用事业公司。

据估计,ICS 网络安全市场每年价值在 $3 至 $4 亿之间。咨询公司和企业安全供应商是这一领域的主要参与者。NERC 拥有监管权,对电力公用事业、石油和天然气行业有着重大影响力, 但它 由于没有办法进行适当的细分,因此很难衡量 NERC 在安全解决方案市场中的比例或市场规模。 许多用于达到一定 NERC CIP 评估水平的产品也可用于提供可视性并为制造业等其他行业提供安全管理功能。

应对网络安全威胁的挑战

跟上不断进步的技术是能源行业公用事业面临的巨大运营挑战。当网络防御技术不断取得新进展时,部署“最佳”安全措施以应对未来威胁可能非常困难。此外,系统之间的连接越来越紧密,因此这些网络受到威胁或攻击的可能性呈指数级增长。“自 2010 年 Stuxnet 计算机病毒爆发以来,基础设施遭受网络攻击已成为公用事业的主要担忧,专家认为以色列和美国曾利用该病毒导致伊朗的一些核离心机自行解体。这种威胁因一种名为 Havex Trojan 的计算机病毒的出现而进一步加剧,黑客似乎曾利用该病毒攻击石油和天然气公司。”25

当今基础设施中部署的技术必须能够升级,并与下一代不断发展的系统集成。一些公司制造出最令人印象深刻的产品,但它们与其他产品都不兼容。以 iPhone 为例。有多少部 iPhone 和多少个充电器?网络安全的情况也类似。数十亿美元用于保护最新产品,但由于产品不兼容,通常必须重新配置。与此同时,网络攻击者善于保持领先一步,因此安全团队必须尽最大努力在网络安全技术竞赛中保持领先地位。这不是一件小事。绝大多数公用事业公司都优先投资以进行充分升级。不幸的是,较小的合作社通常没有足够的财力来做同样的事情。

运营安全中的人力结构

在电力公司人员部署和内部运营安全架构方面,通常有首席信息安全官 (CISO) 和首席信息官 (CIO)。“首席信息官在计算如何通过使用 ICT 框架来增加利润方面变得越来越重要,同时,他们还通过设置控制措施和规划可能发生的灾难来发挥减少开支和限制损失的重要作用。”26

能源领域的大型投资公用事业公司会有一个 CIO,从 CIO 到 IT 高级总监级别,中间有几个层级。较小的公司往往采用一刀切的办法;由一个人或一小群人担任领导,他们在网络安全领域拥有多方面的技能。有时是电气工程师或专业维护团队。一些组织会雇用或发展一个工业 IT 或运营 OT 技术小组,组建一个由多名成员组成的团队来解决问题。在 80 年代,公司没有 IT 部门,但今天这是必然的。公用事业公司正在建立介于控制组和 IT 组织之间的聚合体,希望他们能够了解两者的优势和问题。

安全解决方案供应商和“外部思维”

电力公司在很大程度上依赖安全解决方案供应商的“外部思维”。这些供应商提供生命周期管理服务,并且与了解兼容性问题和安全产品部署方式的人员关系良好。由于公用事业公司不是技术公司,因此它们依赖安全供应商提供所需的技术专业知识。话虽如此,能源行业的公司往往会继续与过去合作过的、值得信赖的供应商合作。 这种忠诚度可能基于个人的长期关系。公用事业公司倾向于继续使用其人员熟悉的产品,因为部署新技术的培训费用昂贵。

最具影响力的供应商

虽然业内大多数人在确定特别有影响力的供应商时都不愿透露名字,但许多公用事业公司都会寻找 EPC(工程、采购、施工)或 Flur 等工程公司。这些供应商将负责设计工厂的混凝土、金属制品和电气原理图。控制系统通常会向外部供应商招标。公用事业公司将准备与功能和插入设备类型有关的规格。然后,供应商将对项目进行投标,与其他安全解决方案供应商竞争,以最优惠的价格提供规格。能源行业的公司必须处理合规性问题,因此他们正在调整采购指南和合同,以将网络安全纳入其规格中。

未来的安全解决方案和产品

未来,许多新的安全解决方案和产品将继续快速发展,旨在应对保护能源基础设施免受网络攻击的挑战。许多电力行业人士的愿望清单上都有一个集成的安全解决方案平台,该平台可以整合公司的政策程序。多个平台已经投入运行,并将继续完善和改进。

对于拥有陈旧或遗留代码库的机构和组织来说,控制系统升级是必需的。尤其是如果发电厂的控制系统已经运行了十年或更长时间。其中一些系统的代码库可能已有 20 年历史。这些组织不太可能倒退并重写每一行代码。相反,他们将开发安全的新实践,希望能够证明他们的整个代码库都是安全的。当然,新的认证标准将不可避免地出现,必须遵守这些标准,这将加速电网安全性的持续发展。

安全解决方案供应商拥有能够检测操作系统异常和偏差的设备,这些设备可以填补公用事业目前面临的技术空白。这些供应商还可以提供放大器日志记录、修补、变更管理、MOC(认证维护)和远程访问的安全性。这可能需要各种供应商来满足这些技术空白产生的特定需求。成功的供应商将创建满足 OT 环境规范并尽可能自给自足的安全产品。理想情况下,他们必须比许多其他安全产品加起来更好地保护操作。当然,这项任务想象起来容易做起来难。

电力行业的一些人认为,许多大型 ICS 供应商并不擅长创新。他们可能很难想象未来会是什么样子。大型供应商专注于制造更好、更安全的产品,但他们往往没有意识到最终用户会使用来自多家供应商的产品。公用事业公司迫切需要异构解决方案,这些解决方案可以更好地了解整个网络,并且不依赖于任何一家供应商的设备。“构建智能电网的主要挑战之一是应对应用技术的异构性。由于产品生命周期可能跨越数十年,因此由于应用了许多不同的协议和技术解决方案,未来几年整体系统复杂性将大大增加。这种异构性最终会增加智能电网的攻击面,也可能导致漏洞增加。”27

ICS 供应商传统上都是大型公司,其运营方式已确立。目前,市场空间出现了一定程度的动荡,并延伸到了供应商方面。一家名为 Bedrock Automation 的新公司正在从头开始设计工业控制系统。他们正在解决网络安全面临的许多挑战,并试图进行创新,而大型供应商不愿意这样做,因为他们的努力本质上不太集中。

有许多安全解决方案供应商参与公用事业的网络防御,但很少有供应商 高度专业化 并专注于构建用于 ICS 系统的组件。这对于那些希望影响行业供应商制造方向的人来说可能是有利的。

如今,来自世界各地的新产品纷纷进入 ICS 领域,这些产品极其复杂,有时甚至超出了购买这些产品的公司的真正理解范围。这使得对手更容易在产品中隐藏内容,并对操作系统和代码结构造成严重破坏。这种威胁促使以前孤立的公司聚集在一起,组建联盟,旨在创建更值得信赖的解决方案。

智能电表、分析产品、密钥管理基础设施以及任何有助于检测不断推进或扩大的网络威胁的商品;这些都是安全领域中开放创新的额外领域,有远见的供应商可能会在其中找到利基市场或开辟新的可行市场。

身份访问和身份验证的未来

Weak passwords and rarely updated software are a recurring theme behind the 48,000 cyber incidents reported to the Department of Homeland Security – including the theft of data on the nation’s weakest dams by a “malicious intruder,” and an incident where hackers broadcast a malicious warning about a zombie attack via several American TV stations, a DHS report has found.28

许多网络攻击都是通过泄露凭证或利用弱密码发起的。身份验证管理是更可信系统的关键组成部分。与公共、运营和管理级别的控制不同,技术控制是公用事业公司用来提高运营能力的产品。因此,当涉及到访问控制、登录时身份验证以及将不需要的代理排除在系统之外时,这些控制只能在供应商级别放入产品中,而这成为供应商的重点。

双重身份验证 可以防止个人通过输入用户名和密码来访问操作系统。在当代 ICS 系统中,供应商在制造产品时通常知道将来某个时候需要维护。他们可能会为维护人员提供登录功能,但这种功能本身就很弱,可能仅使用四个字符。这些密码有时会随产品一起分发,最终用户永远不会更改,这使得知道常用密码和用户名的网络攻击者很容易入侵系统。这是一个基本、可修复且成本不高的例子,有助于阻止网络攻击。一次性密码和安全令牌也是在登录时验证系统用户身份的有效手段。

显然,双因素身份验证的时代已经屈指可数。在网络日益互联的世界里,必须开发更安全的身份证明手段。“生物识别技术……是我们身份识别方式的根本性转变。与必须记住或随身携带的传统身份识别技术不同,生物识别技术 是 包括语音分析、虹膜图案、静脉匹配、步态分析等。这些特征对于个人来说是独一无二的,而且极难伪造”29 生物识别技术以及更安全的身份验证方法即将问世。能源行业将适应和发展,以应对消除网络安全威胁的挑战,但该行业的对手非常聪明,他们也在竞相利用新技术。

AI-Powered Cybersecurity: WP Safe Zone for WordPress Protection

In today’s digital age, AI is revolutionizing cybersecurity by offering smarter, more adaptive protection against evolving threats. A prime example of this is the WP Safe Zone plugin, an AI powered security plugin designed for WordPress websites.

WP Safe Zone uses advanced artificial intelligence to detect and neutralize threats like brute force attacks, malware, and unauthorized access in real-time. By continuously learning from attack patterns, it ensures robust, proactive security for websites.

As AI-driven solutions like WP Safe Zone gain traction, they highlight how cutting-edge technology is shaping the future of cybersecurity.

关键购买因素 在选择安全供应商时

电力公司会谨慎选择 ICS 供应商和安全解决方案供应商。他们会检查供应商的历史,了解他们过去做过哪些研究,还会考虑产品的原产国及其影响。当然,长期的关系和信任纽带在能源领域非常重要。 大型公用事业公司不太可能直接与提供可能具有破坏性的小型初创公司进行销售。在大多数情况下,初创公司需要通过安全公司或 ICS 供应商等渠道合作伙伴,才能获得这些渠道可以提供的认可和可信度。

许多公司都关心如何满足 NERC 标准和合规性标准。有些人认为最终的重点应该放在安全性上,他们认为良好的安全性会带来良好的合规性。一次又一次,合规性最终胜出,因为实现安全性的成本很高。供应商提供的安全产品需要能够在各种控制系统中良好运行,与传统产品和操作集成,并且具有成本效益和竞争力。

尽管存在障碍, 是 初创企业和创新者的空间。市场目前并不安全,它正在寻找可行的解决方案,无论它们来自何处。新系统层出不穷。能源公司正在寻找具有系统能力来保护他们并快速响应他们的供应商。他们希望供应商提供可行的解决方案,这些解决方案可以随着情况的变化而随时更新。“创新者的角色已经落到了那些没有历史传承、愿意以新的方式看待问题的公司身上…… 是 这对小型供应商来说是一个获得资金并在安全领域占有一席之地的机会。”30

由于网络安全事关重大,供应商的声誉是电力公司需要考虑的重要因素。IT/OT 和物理安全人员每年都会参加几次会议,供应商声誉始终是人们感兴趣的话题。对于哪些供应商好、哪些供应商坏,人们形成了普遍的共识。安全人员非常清楚谁承诺过多,谁兑现不足,因此声誉至关重要。

我们能相信海外供应商能保证美国的安全吗?

在全球商业世界中,能源公司有时会出于安全需要选择海外供应商,但外包的决定可能很难做出,而且在对可以远程访问其货物的供应商进行背景调查时可能会出现问题。有些人会认为这是一个明显的弱点。有时,政治局势可能会阻止公司选择某些供应商(例如:北美公司无法在中东销售产品,因为某些部件是在以色列制造的)。小公司似乎对产品的原产地并不那么挑剔,只要他们能完成工作就行。

目前,意大利、法国和荷兰有一些小型初创的 ICS 安全提供商。在美国,很少有这样的公司为公用事业公司提供服务,并且具备成熟的事件响应能力。 如果海外供应商想要在美国取得成功,他们必须拥有美国的事件响应能力海外供应商会发现,在美国拥有重要的实体代表有利于尊重地理边界和国家安全利益。

在美国,许多人都在谈论“购买美国产品”的重要性。汽车行业提供了一个有趣的类比。汽车由全球各地制造的各种零部件组成,最终在田纳西州组装。那么,这真的是美国汽车吗?能源公司在全球市场运营,外国制造商将越来越多地生产美国公司需要使用的产品。多年来,IT、计算机和软件都是在美国制造的,但现在外包越来越多,而且外包将继续激增,德国西门子等公司就是一个典型的例子。

很快,如果产品符合规格并且值得信赖,那么产品的产地可能就不再重要了。购买者可能不想将特定的安全产品放在 每一个 系统,但可以选择整合多种产品。在网络攻击中,一种产品在网络上传播可能会破坏整个基础设施。组件的多样性可以提高操作系统的弹性。无论组件来自何处,安全解决方案供应商都必须为客户提供对其产品的保证和可信赖感。

当然,美国与许多“过境”国家关系密切,比如英国、加拿大、新西兰和澳大利亚。这些地方在情报界也有密切的联系,习惯于互动和共享信息。

与监管机构的关系

希望进入网络安全市场的海外供应商可能会认为与监管机构建立联系和密切关系是有益的,但他们可能希望谨慎对待这些互动。有些政策和指令禁止这种关系,以维护监管机构的客观性。拥有大量人员的大公司可能会与监管机构进行更大程度的互动,推动他们的各种议程,但对于那些参与创造核心技术的人来说,这并不那么重要。

理想情况下,监管机构应该置身事外。他们有自己的工作要做,有自己的监管部门,这就是他们的职责所在。在网络安全领域,公正、技术正确、公开审查和整体透明度至关重要。任何不足之处都会对双方的关系产生负面影响。

新供应商能够立足吗?

大多数人都熟悉能源行业的主导供应商. 壳牌、埃克森和雪佛龙是石油和天然气行业的领导者。霍尼韦尔和西门子是 DCS 控制系统供应商中的佼佼者。要明确界定行业领导者可能很难,但有一点是肯定的。大公司面临的风险更大,而且总是要处理更大的舆论相关问题。

对于试图在安全解决方案市场站稳脚跟的新供应商来说,这可能非常困难。许多这样的新兴企业在头几年就倒闭了。尽管存在网络攻击的威胁,但供应商仍然面临着赢得潜在客户心的任务。许多能源公司必须有令人信服的理由来投入大量资金来提供足够的安全保护措施。“如果供应商无法确定存在真正的问题并且缺乏良好的解决方案,那么它可能很难进入市场……初创公司的方法必须有前景,并且能够根据组织的环境进行量身定制。还必须让大家感觉到供应商拥有一支团结的团队,能够灵活应对不断变化的市场条件和不断发展的安全趋势。”31

对于供应商、能源行业和整个社会来说,部分问题在于,安全尽职调查实际上没有明确的定义。某些领域的法规有助于定义实施和加强网络安全措施所需的行为,但该行业仍然陷入“必须做与愿意做”的灰色地带,可能仍需要达成一致 痛点 某些灾难的发生改变了谈话内容,使得一些看似不合理的事突然变得合理。

是的他们可以!

其他人认为,资源丰富的新供应商确实可以在合规领域获得市场份额。毕竟,世界总是在寻找好东西……新的和革命性的东西。许多小供应商建立了有价值的关系,因为他们直率、值得信赖、坦诚和透明。仅仅因为一家公司规模大,它们就不一定是最好的。一家拥有真正有帮助的技术系统的小公司可以取得成功。令人印象深刻的产品、工具和 GRC 并不缺乏 (治理、风险管理和合规性)软件包,但仍然需要能够操作和维护这些软件包的人。最终获胜的供应商必须提供需要更少人工干预和维护的产品。这个领域需要改进,因此存在巨大的机会。

尽管有这样的机会,但要实现上市并不容易,这是不争的事实。新供应商可能有好产品,但要实现 IT 和 OT 的融合并满足特定组织的需求和挑战是一项艰巨的任务。对于新供应商和/或较小的供应商来说,尝试与较大的公司合作,以建立与公用事业的新关系往往是有益的。最终,供应商需要提出一个令人信服的案例,说明为什么他们的技术将提供真正的安全解决方案。市场正在等待这种创新。利基应用程序是合规方面另一个充满希望的机会领域。高度集中的小型解决方案在市场上也有一席之地,但同样,供应商可能需要与更大的参与者合作。

网络安全市场研究解决方案

Cybersecurity is a new frontier and its importance in the energy sector and beyond will only grow in the coming years. Key growth areas are in Encryption, Data Protection, Virus, AI, and Blockchain in Cyber Security. The real threat of cyber attack is ever-present and on the increase as those bent on creating chaos, profiting illegally, or settling perceived political scores, continue to refine their skills and incorporate rapidly evolving technologies into their cyber-attack arsenals. Security solutions vendors have an important role to play in protecting critical energy infrastructure and the people it serves. True innovators will thrive, as will those who show that their products work and contribute to the overall functionality of our nation’s power grid, and to the reliability of energy delivery worldwide.

以下链接与本文撰写时使用的来源相对应。

http://securityaffairs.co/wordpress/25240/hacking/critical-infrastructure-hackers-targeted-public-utility-scada.html

http://usnews.nbcnews.com/_news/2013/02/19/17019005-successful-hacker-attack-could-cripple-us-infrastructure-experts-say?lite

http://itlaw.wikia.com/wiki/Cybersecurity_Framework

http://www.dw.de/at-cybersecurity-summit-obama-asks-tech-sector-to-help-government-fight-hackers/a-18257609

http://csrc.nist.gov/publications/drafts/800-53-rev4/sp800_53_r4_draft_fpd.pdf

http://en.wikipedia.org/wiki/Heterogeneous_database_system

http://csrc.nist.gov/publications/drafts/800-160/sp800_160_draft.pdf

http://phys.org/news/2014-06-breaches.html

http://www.dhs.gov/publication/cybersecurity-insurance

http://csrc.nist.gov/publications/nistir/ir7628/nistir-7628_vol3.pdf

http://www.whitehouse.gov/blog/2013/10/29/seeking-comments-preliminary-cybersecurity-framework

http://www.leadersinsecurity.org/events/icalrepeat.detail/2015/01/29/84/-/-.html

http://www.marketwatch.com/story/global-industrial-control-systems-ics-security-market-2014-2018pdf-2014-08-28

http://news.yahoo.com/smart-technology-could-utilities-more-vulnerable-hackers-013153609–finance.html

http://www.jocm.us/uploadfile/2013/0827/20130827022712405.pdf

http://www.welivesecurity.com/2014/02/05/weak-passwords-and-ancient-software-left-u-s-government-data-vulnerable-dhs-report-finds/

http://www.pbs.org/wgbh/nova/next/tech/biometrics-and-the-future-of-identification/

http://www.darkreading.com/small-vendors-driving-innovation-in-security-venture-capitalists-say/d/d-id/1134669